Yeni bir büyük ölçekli StrelaStealer kötü amaçlı yazılım kampanyası, e-posta hesabı kimlik bilgilerini çalmaya çalışan Amerika Birleşik Devletleri ve Avrupa'da yüzün üzerinde kuruluşu etkiledi.

StrelaStealer'ın ilk kez Kasım 2022'de Outlook ve Thunderbird'den e-posta hesabı kimlik bilgilerini çalan, bilgi çalan yeni bir kötü amaçlı yazılım olduğu belgelendi.

Kötü amaçlı yazılımın dikkate değer özelliklerinden biri, güvenlik yazılımının tespitinden kaçınmak için çok dilli dosya bulaştırma yöntemini kullanmasıydı.

O zamanlar StrelaStealer'ın ağırlıklı olarak İspanyolca konuşan kullanıcıları hedef aldığı görülüyordu. Ancak Palo Alto Networks'ün Unit42'sinin yakın tarihli bir raporuna göre, kötü amaçlı yazılımın artık ABD ve Avrupa'daki insanları hedef almasıyla bu durum değişti.

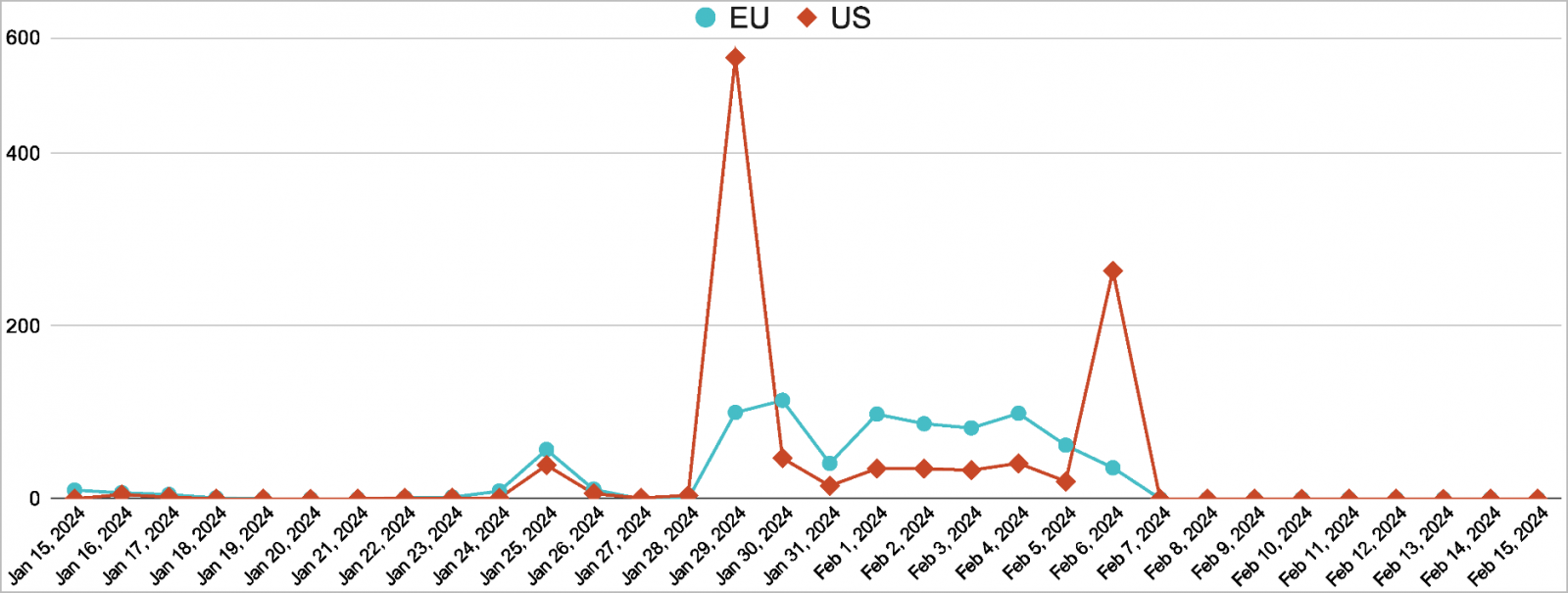

StrelaStealer, Kasım 2023'te önemli bir artış gösteren ve bazı günlerde ABD'de 250'den fazla kuruluşu hedef alan kimlik avı kampanyaları aracılığıyla dağıtılıyor

Artan kimlik avı e-posta dağıtım hacimleri 2024'te de devam etti; Unit42 analistleri Ocak sonu ile Şubat 2024'ün başı arasında kayda değer bir faaliyet dalgası kaydetti.

Bu dönemde bazı günlerde ABD'deki saldırıların sayısı 500'ü aşarken Unit42, Avrupa'nın yanı sıra ülkede de en az 100 saldırının doğrulandığını doğruladı.

Kötü amaçlı yazılım operatörleri, saldırılarını gerektiği gibi ayarlamak için İngilizce ve diğer Avrupa dillerini kullandı.

.png)

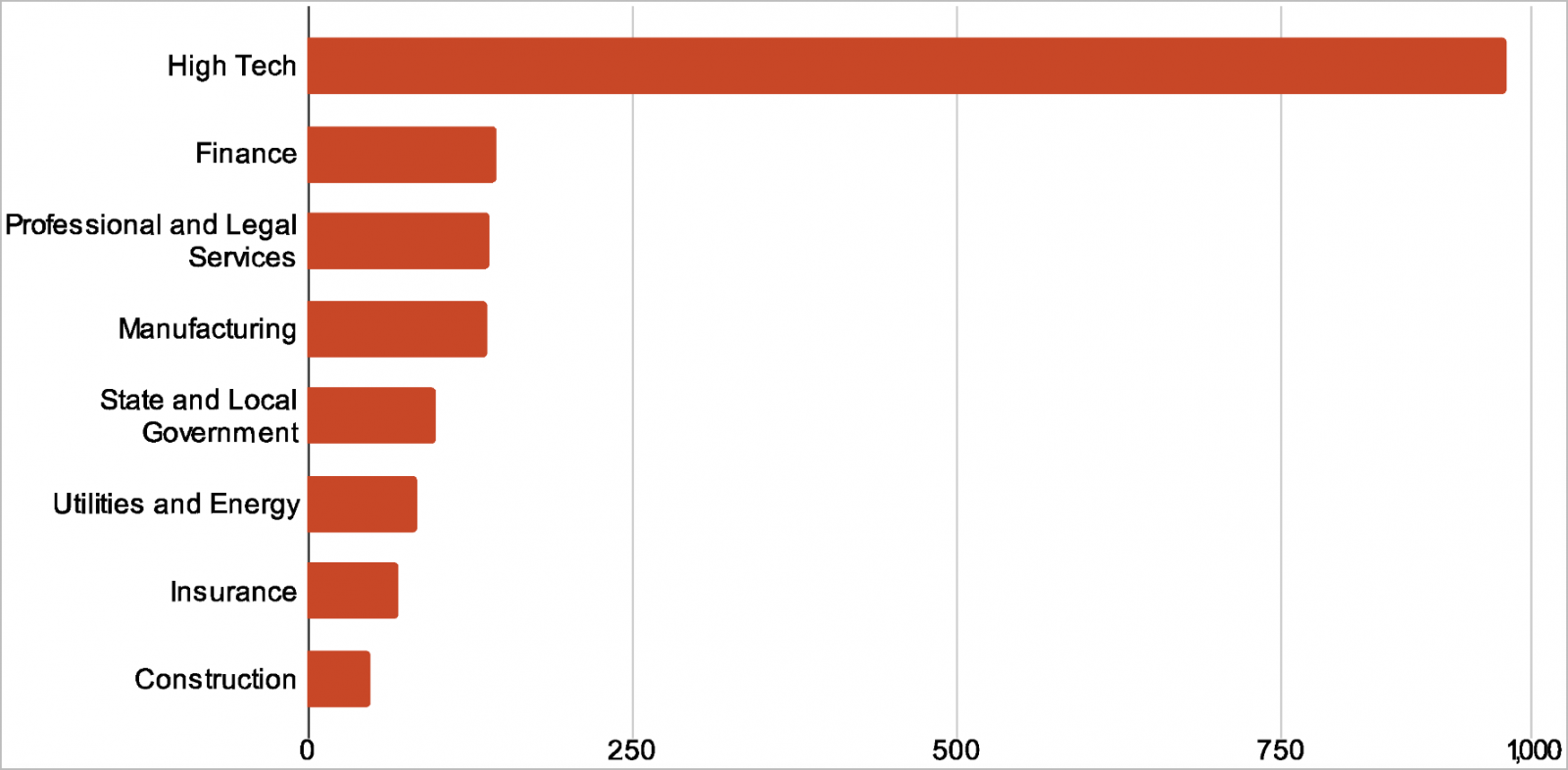

Hedeflenen kuruluşların çoğu 'yüksek teknoloji' alanında faaliyet gösteriyor ve bunu finans, hukuk hizmetleri, imalat, hükümet, kamu hizmetleri ve enerji, sigorta ve inşaat gibi sektörler izliyor.

Yeni enfeksiyon yöntemi

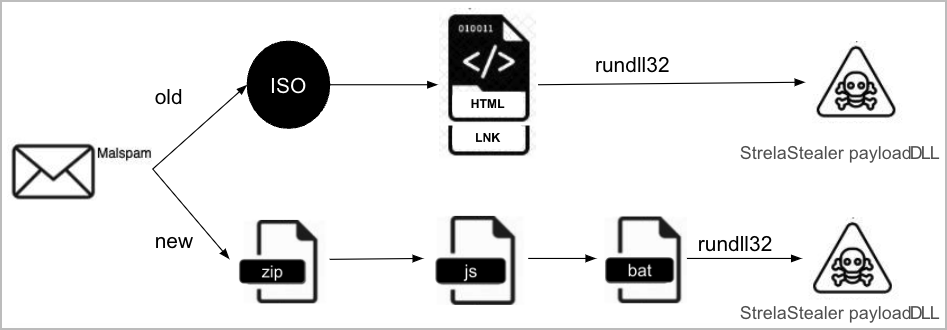

StrelaStealer'ın 2022'nin sonlarındaki orijinal bulaşma mekanizmaları gelişti, ancak kötü amaçlı yazılım hala birincil bulaşma vektörü olarak kötü amaçlı e-postaları kullanıyor.

Daha önce, e-postalar, 'rundll32.exe'yi çağırmak ve kötü amaçlı yazılım yükünü yürütmek için çok dilliliği kullanan bir .lnk kısayolu ve bir HTML dosyası içeren .ISO dosyalarını ekliyordu.

En son enfeksiyon zinciri, JScript dosyalarını kurbanın sistemine bırakmak için ZIP eklerini kullanıyor. Çalıştırıldığında, komut dosyaları bir toplu iş dosyasını ve kodu bir DLL dosyasına çözülen base64 kodlu bir dosyayı bırakır. Bu DLL, StrelaStealer yükünü dağıtmak için rundll32.exe aracılığıyla yeniden yürütülür.

Ek olarak, kötü amaçlı yazılımın en yeni sürümü, analizi karmaşık hale getirmek için paketinde kontrol akışı gizlemeyi kullanıyor ve statik imzalara dayanan araçlar tarafından tespit edilmekten kaçınmak için PDB dizelerini kaldırıyor.

StrelaStealer'ın birincil işlevi aynı kalıyor: popüler e-posta istemcilerinden e-posta oturum açma bilgilerini çalmak ve saldırganların komuta ve kontrol (C2) sunucusuna göndermek.

Kullanıcılar, ödeme veya fatura içerdiği iddia edilen istenmeyen e-postalar alırken dikkatli olmalı ve bilinmeyen gönderenlerden gelen ekleri indirmekten kaçınmalıdır.