StormBamboo güvenli olmayan yazılım güncellemelerini kötüye kullanıyor! Kurban olmayın! Bu makale, StormBamboo grubunun yazılım güncelleme mekanizmalarına müdahale etmek ve kötü amaçlı yazılım dağıtmak için İSS’leri nasıl tehlikeye attığını inceliyor.

Tehdit istihbarat firması Volexity, Çinli bir tehdit aktörünün hedeflerine kötü amaçlı yazılım göndermek için İSS düzeyinde DNS zehirlenmesi kullandığını ortaya çıkardı. 2023 ortalarında başlayan bir soruşturma sırasında Volexity, aktörün kötü amaçlı yazılım yaymak için güvenli olmayan güncelleme iş akışlarını kullanan yazılım satıcılarını hedef aldığını keşfetti.

StormBamboo (Evasive Panda, Bronze Highland, Daggerfly ve StormCloud olarak da bilinir) olarak takip edilen APT aktörü, Asyalı örgütleri hedef alan siber casusluk operasyonlarıyla ünlüdür. Grup, takip eden saldırıları başlatmak için İSS’ler gibi üçüncü tarafları istismar etme sanatında ustalaşmıştır. En son planları, güvenli olmayan yazılım güncelleme mekanizmalarını manipüle ederek şüphesiz kurban makinelerine kötü amaçlı yazılım enjekte etmeyi içerir.

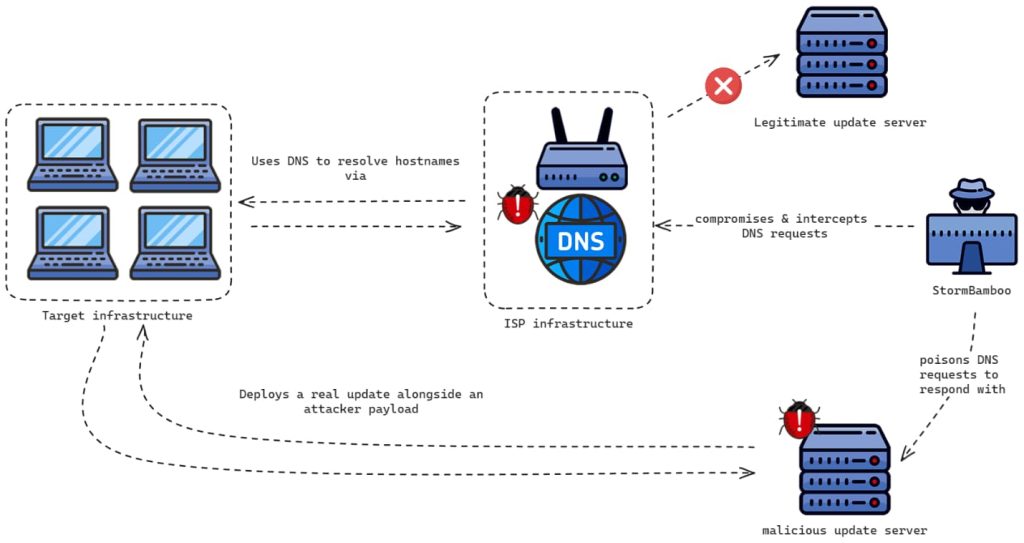

Volexity’nin blog yazısı, araştırmacılarının StormBamboo’nun otomatik yazılım güncelleme mekanizmalarına bağlı etki alanları için DNS sorgu yanıtlarını değiştirdiğini keşfettiğini ortaya koydu. Saldırganlar, HTTP gibi güvenli olmayan güncelleme mekanizmalarını kullanarak yazılımları hedef aldı ve yükleyicilerin dijital imzalarını doğrulamada başarısız oldu, bu da amaçlanan güncellemeler yerine kötü amaçlı yazılım kurulumuna yol açtı.

Saldırı, saldırganların esasen hedeflenen bir cihaz ile güvenilir bir sunucu arasında konumlandığı, aracı adam (MITM) olarak bilinen bir tekniğe dayanmaktadır. Bu, iki taraf arasında akan iletişimi kesmelerine ve yönlendirmelerine olanak tanır.

İSS ihlali durumunda, saldırganlar web sitesi adreslerini sayısal IP adreslerine çeviren kritik bir işlev olan DNS isteklerini zehirleyebildiler. Saldırganlar DNS yanıtlarını kurcalayarak kullanıcıları hassas bilgileri çalmak için tasarlanmış kötü amaçlı web sitelerine yönlendirebildiler.

Saldırganlar, Windows makineleri için MgBot ve Pocostick ve MacOS cihazları için Macma dahil olmak üzere bilgi çalan kötü amaçlı yazılımlar kullandı. Evasive Panda tarafından on yıldan uzun süredir kullanılan MgBot, bu yılın başlarında Çin’in Tibet nüfusuna karşı bulundu. Volexity’nin analiz ettiği 2023 saldırılarında, belirli uygulamalar güncelleme talep etti ve bunun yerine MgBot ve Macma’yı yükledi.

MgBot ya da bilinen adıyla Pocostick, tespit edilmekten kaçınmak ve tehlikeye atılmış sistemlerden hassas verileri toplamak için çeşitli gizli teknikler kullanan oldukça kötü bir yazılımdır.

Ayrıca StormBamboo’nun, muhtemelen arama sonuçlarını manipüle etmek veya web tarama oturumlarına reklamlar yerleştirmek için tasarlanmış RELOADEXT adlı kötü amaçlı bir tarayıcı eklentisi kullandığı gözlemlendi.

İnternet servis sağlayıcısı, uzlaşmayı keşfettikten sonra Volexity’nin yardımıyla hasarı azaltmak için hızlı bir şekilde harekete geçti. Önemli ağ cihazları yeniden başlatıldı ve saldırganların MitM operasyonu etkili bir şekilde kesintiye uğradı. Ancak saldırganlar, kesintiyi, şüphelenmeyen cihazlara bilgi çalan kötü amaçlı yazılım dağıtmak için çoktan kullanmıştı.

“İSS yeniden başlatıp ağın çeşitli bileşenlerini çevrimdışı yaptığında, DNS zehirlenmesi hemen durdu. Bu süre zarfında, tehlikeye atılan belirli bir cihazı belirlemek mümkün olmadı, ancak altyapının çeşitli bileşenleri güncellendi veya çevrimdışı bırakıldı ve etkinlik sona erdi.”

Volexity

İLGİLİ KONULAR

- DNS Tünelleme Gizli Taramalar ve E-posta Takibi İçin Kullanılıyor

- Sahte ChatGPT’yi DNS Yatırım Dolandırıcılığında Kullanan Bilgili Denizatı

- “Kolay Ördekler” DNS Saldırısı, Bilgisayar Korsanlarının Kolay Alan Adı Ele Geçirmesine İzin Veriyor

- DeFi Hack Uyarısı: Squarespace Alan Adları DNS Kaçırılmasına Karşı Savunmasız

- Siber Güvenlik Şirketi Kendini Hackledi, DNS Açığını Buldu ve AWS Kimlik Bilgilerini Sızdırdı