Microsoft’un Çarşamba günü paylaştığı Warlock Fidyeware’in konuşlandırılması, son birkaç hafta içinde, şirket içi SharePoint kurulumundaki güvenlik açıklarından yararlanan gruplardan biri gözlemlendi.

İlk saldırı 7 Temmuz’da tespit edildi

Cumartesi günü Microsoft, saldırganların, şirketin 8 Temmuz 2025’te yayınlanan güncellemelerle kısmen ele aldığı bir SharePoint güvenlik açığı (CVE-2025-53770) bir sıfır gün varyantından (CVE-2025-53770) yararlandığını tespit etti.

Aradan geçen günlerde, bazı şeyler daha net ama diğer karanlık hale geldi.

Örneğin, hala sömürülen CVE-2025-53770 olduğunu söylemesine rağmen, şirketin çeşitli Çin tehdit aktörlerine yönelik saldırıları sabitleyen blog yazısı, CVE-2025-49706, bir sahte güvenlik açığı ve CVE-2025-49704, bir uzaktan kod güvenlik açığı olduğunu söylüyor. (Her ikisi de kısmen Temmuz başında yamalı.)

Microsoft kısa bir süre önce yeni güvenlik açığının daha eski bir varyant (yani bir yama bypass) olduğu karışıklığı da temizledi:

- CVE-2025-53770 (Güvensiz Sealizasyon Güvenlik Açığı, kimlik doğrulanmamış saldırganların bir ağ üzerinden kod yürütmesine izin veren, yani, uzaktan kod yürütme) CVE-2025-49704 (Yetkili saldırganların bir ağ üzerinden kod yürütmesine izin veren kod enjeksiyon kusuru)

- CVE-2025-53771 (Yetkisiz bir saldırganın bir ağ üzerinde sahtekarlık yapmasına izin veren yol geçiş kusuru) CVE-2025-49706 (Yetkili saldırganların bir ağ üzerinde sahtekarlık yapmalarını sağlayan ve hassas bilgileri görüntülemelerine ve açıklanan bilgilerde bazı değişiklikler yapmalarına izin verebilecek uygunsuz kimlik doğrulama güvenlik açığı).

CVE-2025-53771, Microsoft’un Güvenlik Danışmanlığı ve CISA’nın henüz sömürüldüğünü/onaylamadığı dört kişiden sadece biri olsa da, diğer güvenlik şirketleri bunun olduğunu söylüyor.

Durum ne olursa olsun, Microsoft, saldırganların en az 7 Temmuz’dan bu yana hedef kuruluşlara ilk erişim elde etmek için CVE-2025-49704 ve CVE-2025-49706’dan yararlanmaya çalıştıklarını belirtti.

Kontrol noktası araştırması ayrıca tespit ettikleri ilk sömürü girişimlerinin aynı tarihte gerçekleştiğini ve hedefin büyük bir Batı hükümeti olduğunu söyledi. O zamandan beri, hem ABD’de hem de dünyada daha spesifik hedefler doğrulandı.

Storm-2603 SharePoint güvenlik açıklarından yararlanır, fidye yazılımını dağıtır

Microsoft’un tehdit istihbarat analistleri, “Bu istismar saldırılarında istihdam edilen TTP’ler, bu tehdit aktörlerinin daha önce gözlemlenen faaliyetleriyle uyumlu” diyor.

Söz konusu tehdit aktörleri, öncelikle fidye yazılımlarını dağıtmaya odaklanan bir başka şüpheli Çin tabanlı tehdit aktörü olan fikri mülkiyet ve casusluk (sırasıyla) ve Storm-2603’ü çalmaya odaklanan Çin devlet destekli gruplar keten tayfun ve Violet Typhoon’dur.

Geçmiş saldırılarda Storm-2603, Warlock ve Lockbit Fidye Yazılımını konuşlandırdı-bu sefer eskisini kullanmaya yapıştıkları bildirildi.

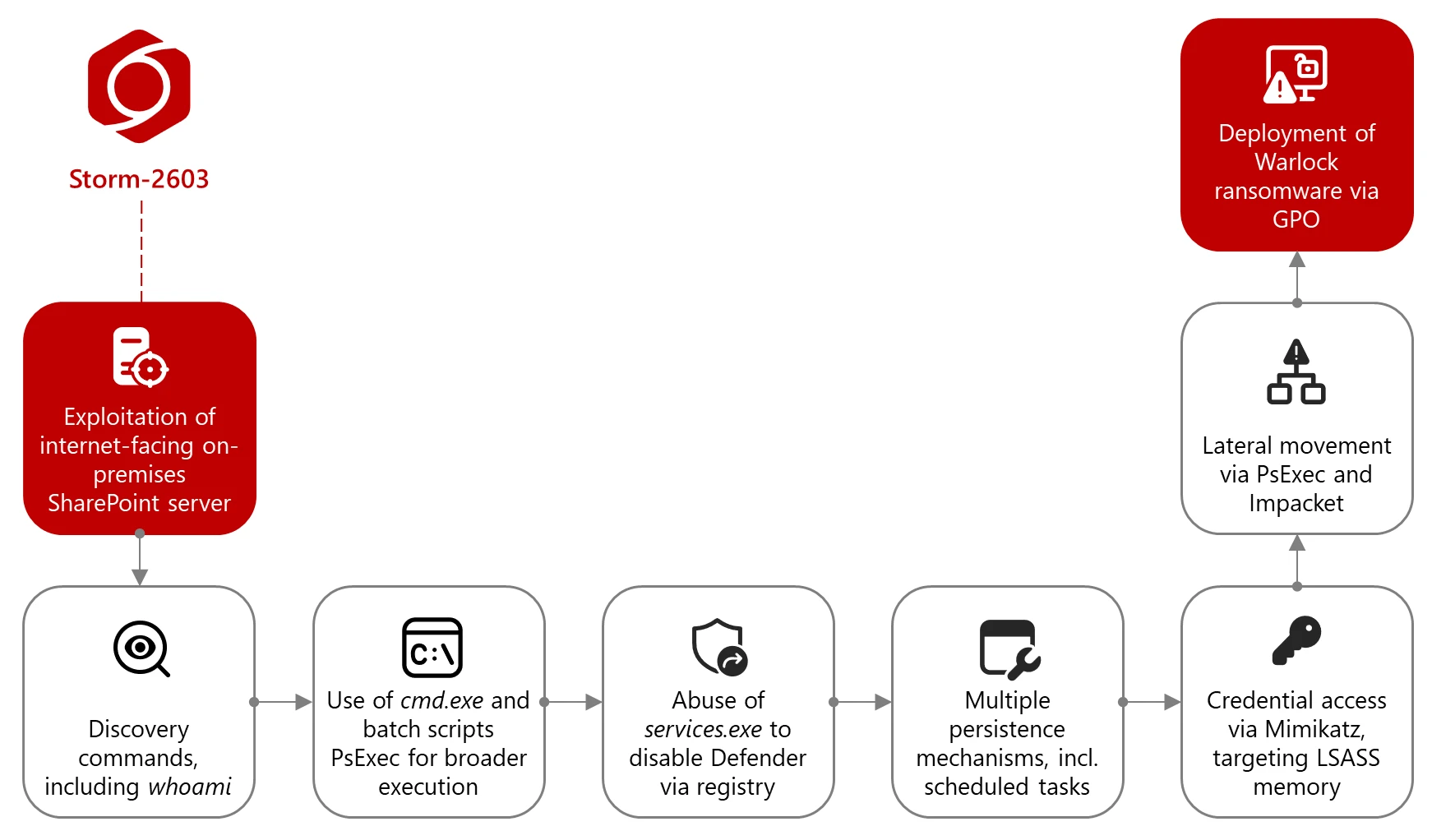

Storm-2603’ün Saldırı Zinciri (Kaynak: Microsoft Tehdit İstihbaratı)

Bu son saldırılarda Storm-2603:

- Yukarıda belirtilen güvenlik açıklarından yararlanarak savunmasız şirket içi SharePoint sunucularına erişim elde etmek

- Keşif yapmak (yani, kullanıcı bağlamını numaralandırmak ve ayrıcalık seviyelerini doğrulamak)

- Doğrudan Kayıt Defteri Değişiklikleri aracılığıyla Microsoft Defender korumalarını devre dışı bırakma

- Şüpheli .NET Montajları Yüklemek İçin Bir Web Kabası Kurarak, Programlı Görevler Oluşturarak ve İnternet Bilgi Hizmetleri (IIS) bileşenlerini manipüle ederek kalıcılık oluşturmak

- Mimikatz ile Yerel Güvenlik İdaresi Alt Sistem Hizmetinden (LSASS) bellekten düz metin kimlik bilgilerinin çıkarılması

- PSEXEC (İmpaket Araç Seti ve Windows Yönetimi Enstrümantasyonu (WMI) kullanarak yanal olarak hareket ettirme

- Grup İlkesi Nesnelerini Değiştirme (GPO), Warlock fidye yazılımlarını tehlikeye atılan ortamlarda dağıtmak için.

Farklı grupların daha fazla saldırısı bekleniyor

Şimdiye kadar tanık olan saldırılar muhtemelen sadece başlangıç.

Orijinal araç köyü saldırı zinciri (CVE-2025-49706 + CVE-2025-49704) ile ilgili teknik detaylar ve GitHub’da yayınlanan CVE-2025-53770 POC istismarları ile, diğer yetenekli saldırganlar, hala savunmasız internet-farikasyonların (çok yavaş daralma) acele etmesi için acele etmesi muhtemeldir.

Sans Internet Storm Center, “SharePoint sömürüsü şimdi parazit aşamasına girdi” dedi.

“100’den fazla olası web kabuğu URL’sine isabet görüyoruz. Bazıları sadece tahmin olabilir, ancak bunların iyi bir kısmı, son birkaç gün içinde araç kepçesi tarafından yaratılan web kabuklarıdır.”

Şirket içi SharePoint sunucuları geçen ay internete bakan tüm kuruluşlar, tehlikeye girdikleri varsayımı altında çalışmalı ve araştırmaya, güncellemeleri / hafifletmeleri yüklemeye ve ASP.NET makine anahtarlarını döndürmelidir.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!