Microsoft, Kimlik Avı ve Kripto Para Madenciliği için Bulut Altyapısını Kullanan OAuth Destekli Siber Saldırılara Karşı Uyardı.

Microsoft, Microsoft bulut platformunda dijital anahtarları ele geçirmek ve kripto para madenciliği yapmak için bir kullanıcı hesabına sızan Storm-1283 tehdit aktörünün karmaşık bir siber suç planını keşfetti Azure.

Microsoft Tehdit İstihbaratı biriminin araştırmasına göre saldırgan, şüpheli adlara sahip gelen kutusu kuralları oluşturmak, e-postaları önemsiz klasörüne yönlendirmek ve okundu olarak işaretlemek için ele geçirilen kullanıcı hesaplarını kullandı. Ayrıca aktör tarafından oluşturulan kötü amaçlı OAuth uygulamaları, 927.000’den fazla kimlik avı e-postası gönderilmesinden sorumluydu.

Bu kampanyada bilgisayar korsanları, uygulamaların kullanıcı verilerine uygun yetkilendirmeyle erişmesine izin veren OAuth özelliğinden yararlandı. Dijital anahtarları çalıyorlar, kimlik avı veya kaba kuvvet yoluyla ortalığı kasıp kavurmalarına, zayıf şifreleri kırmalarına veya kullanıcıları oturum açma kimlik bilgilerini ifşa etmeleri için kandırmalarına olanak tanıyorlar. İçeri girdikten sonra, yükseltilmiş erişime sahip OAuth uygulamalarını oluşturur veya değiştirirler ve bunları etkili bir şekilde çevrimiçi kaynaklar için ‘ana anahtarlara’ dönüştürürler.

Bu çalınan anahtarlar kripto para birimi madenciliği için kullanılıyor ve bilgisayar korsanlarına şifreler değiştirilse bile kalıcı erişim sağlıyor. Ana anahtar bilgisayar korsanlarına kalıcı erişim sağladığından e-posta ve spam türleri de yaygındır.

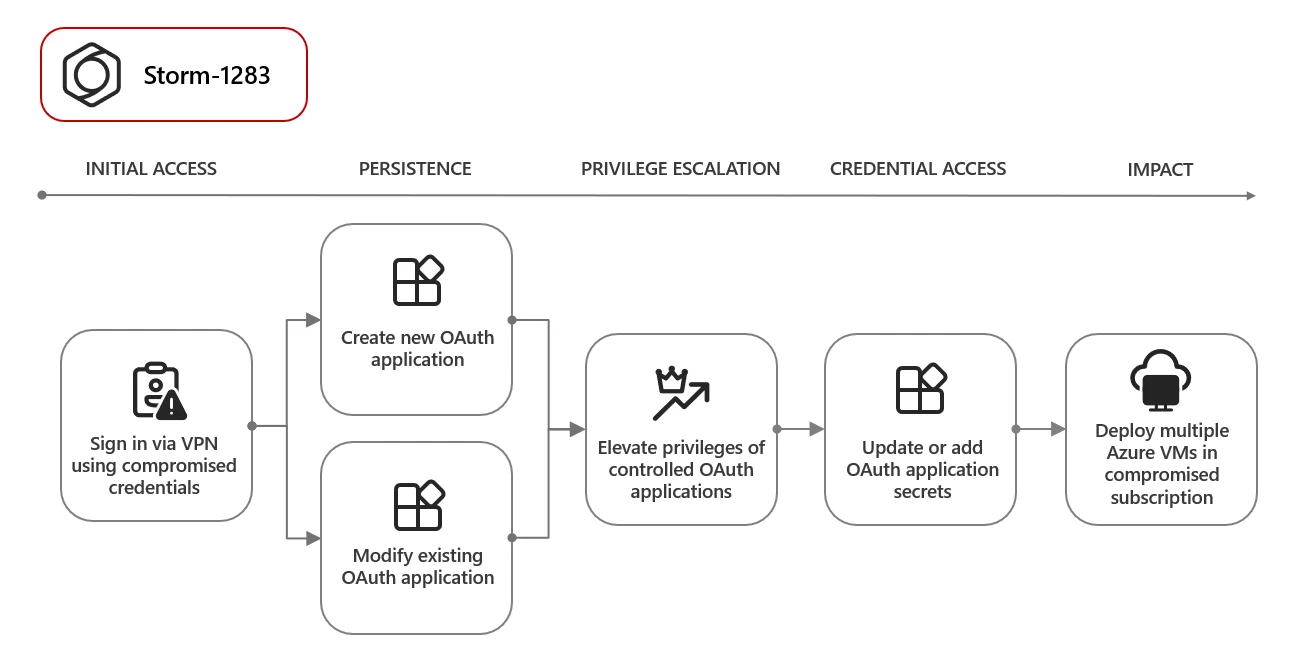

Storm-1283 bir kullanıcı hesabını ihlal ederek Microsoft Entra ID içindeki sanal özel ağa ve kiracı etki alanına erişim sağladı. Çalınan kimlik bilgilerini kullanarak, ele geçirilen hesaptaki kaynakları kontrol etmelerine olanak tanıyan yeni bir “OAuth uygulaması” oluşturdular.

Mevcut OAuth uygulamalarını iki katına çıkardılar ve bu anahtarlara gizli kimlik bilgileri eklediler. Storm-1283, anahtarlarla, güvenliği ihlal edilmiş Azure aboneliği içindeki sanal makineleri (VM’ler) konuşlandırarak, yasa dışı kazançları için kripto para birimi üretti. Operasyonlarını en üst düzeye çıkarmak için daha fazla VM dağıtarak buluta yeniden girdiler.

Hedeflenen kuruluşlar 10.000 ila 1,5 milyon dolar arasında değişen mali kayıplara uğradı. Microsoft’un güvenlik araştırmacıları şüpheli etkinliği keşfetti ve bilgisayar korsanının, alan adını taklit ederek VM’leri maskelemek de dahil olmak üzere taktiklerini açığa çıkardı.

Microsoft analistler de tespit etti kalıcılığı korumak ve e-posta kimlik avı etkinliğini başlatmak için kullanıcı hesaplarının güvenliğini ihlal eden ve OAuth uygulamaları oluşturan bir tehdit aktörü. Oyuncu ortadaki rakibi kullandı (AiTM) kimlik avı kiti birden fazla kuruluştaki hedef kullanıcı hesaplarına, farklı konu satırları ve URL’ler içeren önemli sayıda e-posta göndermek.

Microsoft, saldırıya karışan OAuth uygulamalarını engellemek için Microsoft Entra ekibiyle birlikte çalıştı ve daha fazla eylem önerildi.

Şirket ayrıca Storm-1286’nın OAuth uygulamaları aracılığıyla büyük ölçekli spam faaliyeti de gözlemledi. Aktör, çoğu çok faktörlü kimlik doğrulamaya sahip olmayan kullanıcı hesaplarını tehlikeye atmak için şifre püskürtme saldırıları başlattı (MFA).

BAV2ROPC kullanıcı aracısının, ele geçirilen hesaplarla ilgili oturum açma etkinliklerinde gözlemlenmesi, MFA’yı desteklemeyen IMAP ve SMTP gibi eski kimlik doğrulama protokollerinin kullanıldığını gösteriyor.

Microsoft Tehdit İstihbaratı, Temmuz’dan Kasım 2023’e kadar yürütülen bu kampanyayla ilgili tüm kötü amaçlı OAuth uygulamalarını devre dışı bırakarak aktörün etkinliğini sınırladı.

Kontrol YapÇözüm Danışmanlığından Sorumlu Başkan Yardımcısı Tim Davis de Hackread.com ile birlikte bu kampanya hakkında yorum yaparak bulut platformunun güvenli hale getirilmesi çağrısında bulundu.

“Bu tür saldırılar, hem sistemlerin hem de kullanıcıların herhangi bir bulut platformunda ne yaptığına ilişkin görünürlük ihtiyacının altını çiziyor. Hem izinlerin sınırlandırılması (en az ayrıcalık veya sıfır güven modeli) hem de güçlü anormallik tespiti, bulutta bulunan kaynakların korunması açısından kritik öneme sahiptir.”

İLGİLİ MAKALELER

- Çinli Grup Storm-0558 Avrupa Hükümetinin E-postalarını Hackledi, Microsoft

- Storm-0324, Fidye Yazılımı Saldırılarını Kolaylaştırmak için MS Teams Sohbetlerinden Yararlanıyor

- Microsoft Outlook Güvenlik Açığı Rus Orman Blizzard Grubu Tarafından İstismar Edildi

- EvilProxy Kimlik Avı Kiti Indeed.com Güvenlik Açığı Aracılığıyla Microsoft Kullanıcılarını Hedefliyor

- Dolandırıcılar Microsoft Store’daki Sahte Defter Uygulamasını Kullanarak 800 Bin Dolarlık Kripto Çaldı