Microsoft, Storm-0501 olarak izlenen bir tehdit oyuncusu, operasyonlarını geliştirdi, fidye yazılımı ile şifrelemekten bulut tabanlı şifreleme, veri hırsızlığı ve gasp üzerine odaklanıyor.

Bilgisayar korsanları artık verileri dışarı atmak, yedeklemeleri silmek ve depolama hesaplarını yok etmek için yerel bulut özelliklerini kötüye kullanıyor, böylece geleneksel fidye yazılımı şifreleme araçlarını dağıtmadan basınç uygulıyor ve kurbanları zorluyor.

Storm-0501, en az 2021’den beri aktif olan ve Sabbath fidye yazılımlarını dünya çapındaki kuruluşlara yönelik saldırılarda konuşlandıran bir tehdit aktörüdür. Tehdit oyuncusu zamanla, Hive, Blackcat (ALPHV), Hunters International, Lockbit ve daha yakın zamanda ambargo fidye yazılımlarından şifrelemeler kullandıkları çeşitli Hizmet Olarak Fidye Yazılımları (RAAS) platformlarına katıldı.

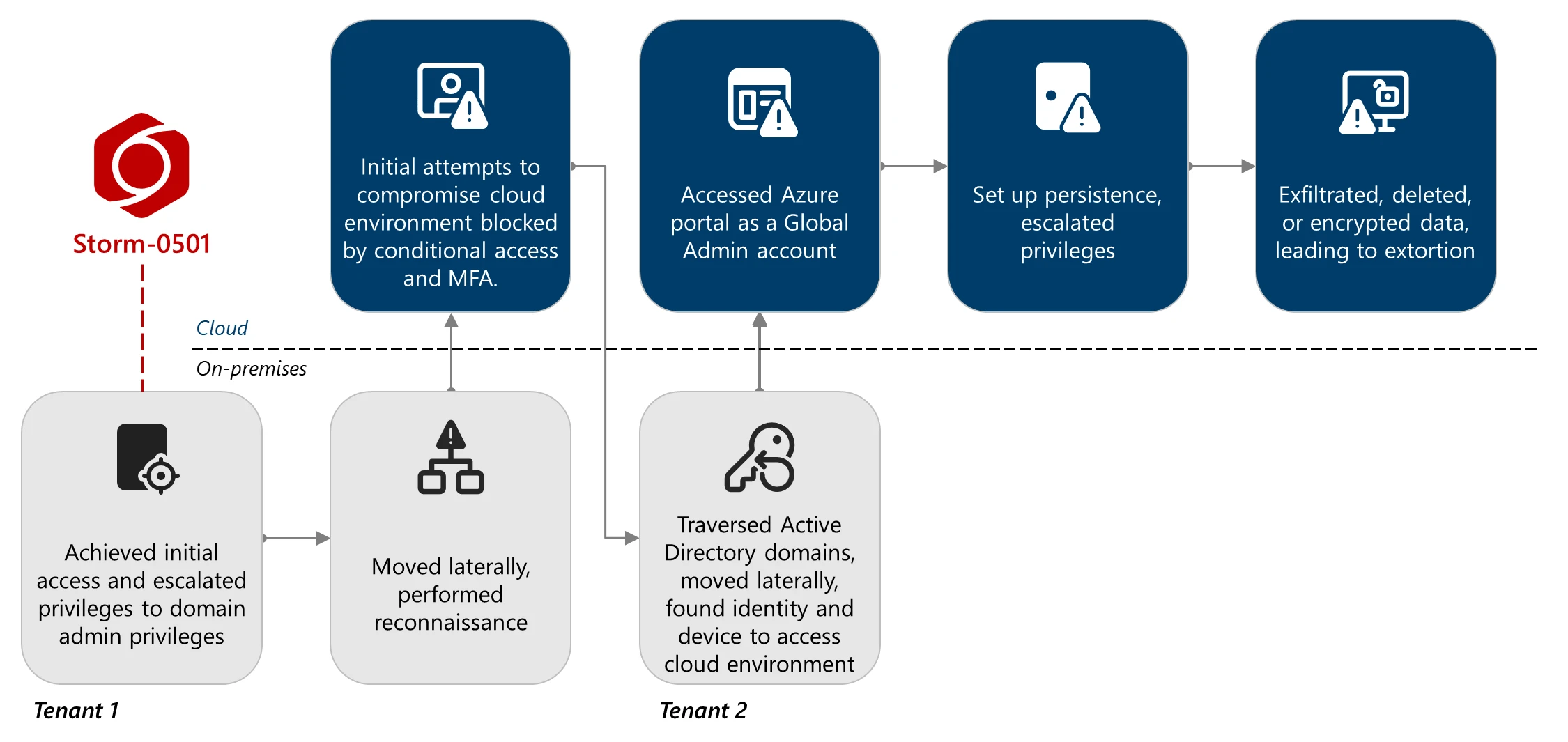

Eylül 2024’te Microsoft, Storm-0501’in operasyonlarını hibrid bulut ortamlarına nasıl genişlettiğini ve Active Directory’den Entory Id Kiracılara uzlaştığını anlattı. Bu saldırılar sırasında, tehdit aktörleri ya kötü amaçlı federasyon alanları veya ambargo gibi fidye yazılımı kullanarak şifreli şirket içi cihazlar aracılığıyla kalıcı arka kapı yarattılar.

Microsoft’un yeni bir raporu, taktiklerde bir değişim özetliyor, Storm-0501 artık şirket içi şifrelemeye güvenmiyor ve bunun yerine sadece bulutta saldırılar gerçekleştiriyor.

Microsoft Tehdit İstihbaratının raporunu, “Tehdit oyuncusu, tehdit oyuncusunun genellikle kötü amaçlı yazılımları, tehlikeye atılan ağdaki uç noktalardaki kritik dosyaları şifrelemek için dağıttığı ve daha sonra bir şifre çözme anahtarı için müzakere ettiği ve daha sonra bir şifre çözme anahtarı için müzakere ettiği aksine.”

“Bulut-doğal yeteneklerden yararlanan Storm-0501, büyük miktarda verileri hızla dışarı atar, mağdur ortamındaki verileri ve yedeklemeleri yok eder ve fidye talep eder-hepsi geleneksel kötü amaçlı yazılım dağıtımına güvenmeden.”

Bulut tabanlı fidye yazılımı saldırıları

Microsoft tarafından gözlemlenen son saldırılarda, bilgisayar korsanları Microsoft Defender dağıtımlarındaki boşluklardan yararlanarak birden fazla Active Directory alanını ve Entra kiracılarını tehlikeye attılar.

Storm-0501 daha sonra Azurehound gibi araçlarla kullanıcıları, rolleri ve Azure kaynaklarını numaralandırmak için çalıntı dizin senkronizasyon hesaplarını (DSA’lar) kullandı. Saldırganlar sonunda, şifresini sıfırlamalarına ve tam idari kontrol kazanmalarına olanak tanıyan çok faktörlü kimlik doğrulamasından yoksun bir küresel yönetici hesabı keşfettiler.

Bu ayrıcalıklarla, kontrolleri altına kötü niyetli federasyon alanları ekleyerek kalıcılık oluşturdular ve hemen hemen her kullanıcıyı taklit etmelerini ve alanda MFA korumalarını atlamalarını sağladılar.

Microsoft, Microsoft.authorization/ElevateAccess/Action’ı kötüye kullanarak erişimlerini Azure’a daha da artırdıklarını ve bu da kendilerini kurbanın tüm Azure ortamını etkili bir şekilde ele geçirmelerine izin verdiğini söyledi.

Kaynak: Microsoft

Bulut ortamının kontrolüne girdikten sonra, Storm-0501 savunmaları devre dışı bırakmaya ve Azure depolama hesaplarından hassas verileri çalmaya başladı. Tehdit aktörleri ayrıca hedefin verileri ücretsiz olarak kurtarmasını önlemek için depolama görüntülerini yok etmeye, puanları geri yüklemeye, kurtarma hizmetleri tonozlarını ve depolama hesaplarını da çalıştırdı.

Tehdit oyuncusu kurtarma hizmetlerinden veri silemediğinde, yeni anahtar tonozlar ve müşteri tarafından yönetilen anahtarlar oluşturarak, verileri yeni anahtarlarla etkili bir şekilde şifreleyerek ve fidye ödemedikçe şirkete erişilemez hale getirerek bulut tabanlı şifreleme kullandılar.

Verileri çaldıktan, yedeklemeleri yok ettikten veya bulut verilerini şifreledikten sonra, Storm-0501 gasp aşamasına taşındı, fidye talepleri sunmak için uzlaşmış hesaplar kullanarak Microsoft ekipleri aracılığıyla kurbanlarla temasa geçti.

Microsoft’un raporu, koruma tavsiyesini, Microsoft Defender XDR tespitlerini ve bu tehdit oyuncusu tarafından kullanılan taktikleri bulmaya ve tespit etmeye yardımcı olabilecek av sorgularını paylaşıyor.

Fidye yazılımı şifrelemeleri cihazları şifrelemeden önce giderek daha fazla engellendikçe, diğer tehdit aktörlerinin şirket içi şifrelemeden bulut tabanlı veri hırsızlığı ve şifrelemeye geçtiğini görebiliriz, bu da tespit edilmesi ve engellenmesi daha zor olabilir.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.