ÖNEMLİ BULGULAR

- Storm-0324, 2019’dan beri fidye yazılımı dağıtımını kolaylaştıran ve diğer tehdit aktörlerinin ele geçirilen ağlara/cihazlara erişmesine izin veren, finansal motivasyona sahip bir tehdit aktörüdür.

- Temmuz 2023’ten bu yana Storm-0324, belirli bir siber suç grubu olan Sangria Tempest’i desteklemek amacıyla yükleri dağıtmak ve kimlik avı tuzakları göndermek için açık kaynaklı bir araç kullanarak MS Teams sohbetlerinden yararlanıyor.

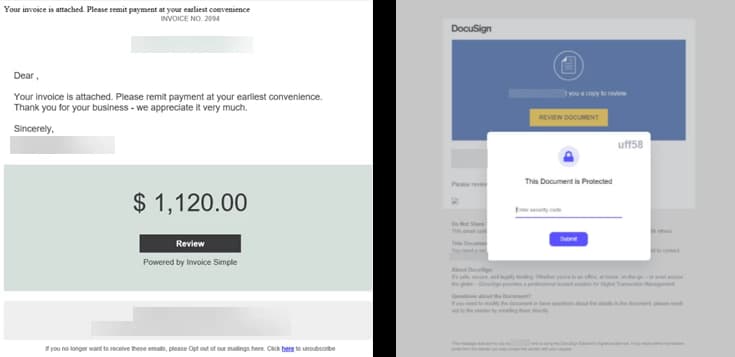

- Grubun saldırı zinciri, ZIP arşivini barındıran bir SharePoint sitesine bağlantı içeren, ödemelere/faturalara referans veren kimlik avı e-postalarıyla başlıyor. Bu arşiv, JavaScript kodu gömülü bir dosya içerir.

- Storm-0324’ün, genişletilmiş sosyal mühendislik gerçekleştirmek için korumalı belgeleri kullandığı da gözlemlendi.

- Microsoft, bu “dolandırıcılık davranışıyla” bağlantılı veya istismar edilen tüm tespit edilen hesapları ve kiracıları askıya aldı.

Microsoft Tehdit İstihbarat Ekibi, Storm-0324 (TA543 ve Sagrid) olarak takip ettiği kötü şöhretli, mali motivasyonlu bir tehdit aktörünün faaliyetlerini vurgulayan yeni bir rapor yayınladı. Bu grup, 2019’dan bu yana fidye yazılımı dağıtımını kolaylaştırıyor ve diğer tehdit aktörlerinin ele geçirilen ağlara/cihazlara erişmesine izin veriyor.

Ancak Temmuz 2023’ten bu yana, belirli bir siber suç grubu olan Sangria Tempest’i (diğer adıyla Elbrus, Carbon Spider ve FIN7) kolaylaştırmak amacıyla yükleri dağıtmak ve kimlik avı tuzakları göndermek için açık kaynaklı bir araç kullanarak MS Teams sohbetlerinden yararlanıyor.

Bu etkinliğin, Mayıs 2023’te tespit edilen ve MS Teams’in istismar edilmesini de içeren Midnight Blizzard sosyal mühendislik kampanyasıyla hiçbir bağlantısının olmadığını belirtmekte fayda var.

Grubun saldırı zinciri, ZIP arşivini barındıran bir SharePoint sitesine bağlantı içeren, ödemelere/faturalara referans veren kimlik avı e-postalarıyla başlıyor. Bu arşiv, JavaScript kodu gömülü bir dosya içerir. Aslında bu grup, bu kodu barındırmak için Ekipa ve WSF yayıncı dosyaları gibi birkaç farklı dosya kullandı. Bu amaçla CVE-2023-21715 yerel güvenlik özelliğinin bypass güvenlik açığından yararlanıyor. Kod, başlatıldığında bir JSSLoader değişkeni DLL’sini ve ek Sangria Tempest araçlarını bırakır.

Araştırmacılar ayrıca Storm-0324’ün kapsamlı sosyal mühendislik gerçekleştirmek için korumalı belgeleri kullandığını da gözlemledi. Ayrıca kullanıcıda güven duygusu oluşturmak ve analiz mekanizmalarından kaçınmak için kullanıcı ile ilk iletişimde lure dokümanı ile güvenlik kodunu/şifresini ekler.

Temmuz 2023’ten bu yana Storm-0324, SharePoint tarafından barındırılan dosyaya kötü amaçlı bağlantılar içeren kimlik avı tuzakları göndermek için MS Teams sohbetlerinden yararlanıyor. Grup, Teams kiracı kullanıcılarının harici kiracılara gönderilen iletilere dosya eklemesine olanak tanıyan Python tabanlı, açık kaynaklı bir program olan TeamPhisher’ı kullanıyor. Bu kimlik avı tuzakları, Teams platformu tarafından Harici kullanıcılar olarak tanımlanır.

Storm-0324, açıklardan yararlanma kiti veya kimlik avı vektörleri kullanan diğer saldırganların yüklerine yönelik bir dağıtım hizmeti sunar ve esas olarak yüksek düzeyde kaçınmaya yönelik enfeksiyon zincirlerine odaklanır. Bu aktör genellikle RaaS (hizmet olarak fidye yazılımı) aktörü Sangria Tempest’i ilk erişim elde etmeye teşvik eden JSSLoader kötü amaçlı yazılımını dağıtır. Storm-0324 daha önce Gozi bilgi hırsızlığını ve Nymaim indirici/soyunma yazılımını, GrandCrab fidye yazılımını, IcedID bilgi hırsızlığını, Gookit ve Dridex bankacılık truva atını ve Sage fidye yazılımını kullanıyordu.

“Sorm-0324, kötü amaçlı yazılım dağıtım zincirini yönetiyor ve kötü amaçlı yazılım yüklerini dağıtmak için yararlanma kitini ve e-posta tabanlı vektörleri kullanıyor. Aktörün e-posta zincirleri, kullanıcı trafiğini uyarlamak için tanımlama ve filtreleme yetenekleri sağlayan BlackTDS ve Keitaro gibi trafik dağıtım sistemlerini (TDS) kullanarak son derece kaçamak bir yapıya sahiptir.

Storm-0324’ün e-posta temaları, Quickbooks, DocuSign vb. yasal hizmetleri taklit ederek ödeme/fatura cazibesini kullanıyor. Grup, kötü amaçlı JavaScript kodlarını başlatmak için Windows Komut Dosyası Dosyası, Microsoft Office belgeleri ve VBScript dahil olmak üzere farklı dosya formatları kullandı.

Microsoft, bu “dolandırıcılık davranışıyla” bağlantılı veya istismar edilen tüm hesapları ve kiracıları askıya aldı.

My1Login’in CEO’su Mike Newman, bu haberi değerlendirdi ve MS Teams platformu aracılığıyla gönderilen mesajlardan şüphe etmeyecekleri için bunun çok sayıda kurban alma potansiyeline sahip karmaşık bir kimlik avı dolandırıcılığı gibi göründüğünü belirtti.

“Bu, birçok kurbanı yakalayacak karmaşık bir kimlik avı dolandırıcılığıdır çünkü suçluların saldırı gerçekleştirmek için Microsoft Teams’i ele geçirebileceğini fark etmeyeceklerdir. “İnsanlar suçluların e-posta yoluyla kimlik avı dolandırıcılığı göndermek için kullanabileceği teknikleri anlıyor, ancak Teams’in dahili bir iletişim platformu olarak görülmesiyle çalışanların araca daha fazla güvenmeleri ve sohbetlerde aldıkları belgeleri açma ve harekete geçme olasılıkları daha yüksek.”

Newman, kuruluşların, kimlik avı tuzaklarını tespit etme, şüpheli bağlantılara tıklayarak hassas verileri paylaşmaktan kaçınma ve veri güvenliğini ve operasyonel verimliliği artırmak için gelişmiş Kimlik Yönetimi çözümlerini uygulama konusunda çalışanlarına eğitim vermesi gerektiğini vurguluyor.

MS Teams geçmişte kötü niyetli etkinliklerin ana hedefi olduğu için manşetlere çıkmıştı. Nisan 2020’de CyberArk araştırmacıları, MS Teams’de solucan benzeri bir güvenlik açığı tespit etti; bu güvenlik açığının, Teams kullanıcılarına kötü amaçlı GIF’ler veya bağlantılar göndererek bir kuruluşun tüm Teams hesaplarını ele geçirmek için kullanılabileceğinden şüpheleniyorlardı.

Ve Teams’in istismar edildiğine dair haberler yağmaya başladı. Şubat 2022’de, bulut e-posta güvenlik çözümleri sağlayıcısı Avanan, sohbet özelliğinden yararlanarak ve tıklandığında truva atı bırakan kötü amaçlı belgeleri sohbet dizilerine ekleyerek Teams kullanıcılarını kötü amaçlı yazılımla hedef alan bir kampanya keşfettiğini bildirdi.

ÖNEMLİ BULGULAR

- Kötü Amaçlı Yazılım Saldırılarında Microsoft Office’ten En Çok Yararlanan Yazılım

- Yamasız MS Exchange sunucuları cryptojacking kötü amaçlı yazılımlarından etkilendi

- Kötü amaçlı Office belgeleri tüm kötü amaçlı yazılım indirmelerinin %43’ünü oluşturur

- TeamSpy kötü amaçlı yazılımı, kötü amaçlı TeamViewer uygulaması aracılığıyla kullanıcıları hedef alıyor

- ‘Zoom hesabı askıya alındı’ kimlik avı dolandırıcılığı Office 365 kimlik bilgilerini hedefliyor