2023’ün ilk yedi ayı, siber suç ekosisteminde sürekli hızlı bir evrime sahne oldu. Fidye yazılımı veri hırsızlığı saldırıları, hırsız günlüğü dağıtımı ve kuruluşları hedef alan yeni istismarlar önemli ölçüde artmaya devam ediyor.

Bu makale, siber suç ekosisteminin önemli bir bileşenini, hırsız günlüklerini ve bunların daha geniş siber suç ekosistemindeki rolünü incelemektedir.

Hırsız Günlükleri nedir?

Infostealer kötü amaçlı yazılımı, son üç yılda siber suçların en önemli vektörlerinden biri olarak öne çıktı.

Bilgi hırsızları, kurbanın bilgisayarına bulaşan, tarayıcıda kayıtlı tüm kimlik bilgilerinin yanı sıra oturum tanımlama bilgilerini sızdıran ve aynı zamanda kredi kartı bilgileri, kripto para birimi cüzdan verileri ve ana bilgisayardan diğer bilgiler.

Günlükler daha sonra finansal dolandırıcılığa, hesap ele geçirme saldırılarına, fidye yazılımı dağıtımına ve kuruluşlara karşı veri ihlallerine olanak sağlayan önemli bir başlangıç vektörü olarak ya kullanılır ya da diğer siber suçlulara dağıtılır.

Hizmet Satıcıları, Telgraf ve Siber Suç Tedarik Zinciri Olarak Kötü Amaçlı Yazılım

Hizmet olarak kötü amaçlı yazılım (MaaS) satıcıları, daha sonra özel Telegram kanallarında satılan yeni bilgi hırsızı kötü amaçlı yazılım türlerini sürekli olarak geliştirir. Bugün gördüğümüz en yaygın değişkenler RedLine, Vidar ve Raccoon’dur.

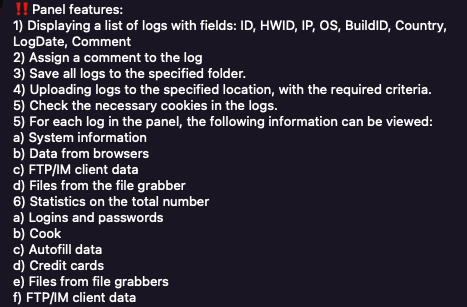

MaaS satıcıları genellikle kötü amaçlı yazılımlarını, belirli bir kripto para birimi karşılığında kolayca satın alınabilen ve komuta ve kontrol (C2) altyapısı ve yüzbinlerce hırsız günlüğünün sorunsuz yönetimini sağlayan bir arka uçla eksiksiz olarak gelen uygun aylık abonelik paketlerinde paketler.

Tehdit aktörlerinin daha sonra kötü amaçlı yazılımı tüketicilere dağıtmak için yöntemler belirlemesi yeterlidir.

Dağıtım tipik olarak birkaç biçim alır; bunlardan en yaygın olanları, kırılmış yazılıma bilgi hırsızı yükleri eklemek, kimlik avı e-postaları, kötü amaçlı reklam yapmak ve ücretsiz video oyunu para biriminin reklamını yapmaktır; infostealer kötü amaçlı yazılımı çoğunlukla “sprey ve dua et” tarzında dağıtılır ve çok nadiren hedefli saldırılarda kullanılır.

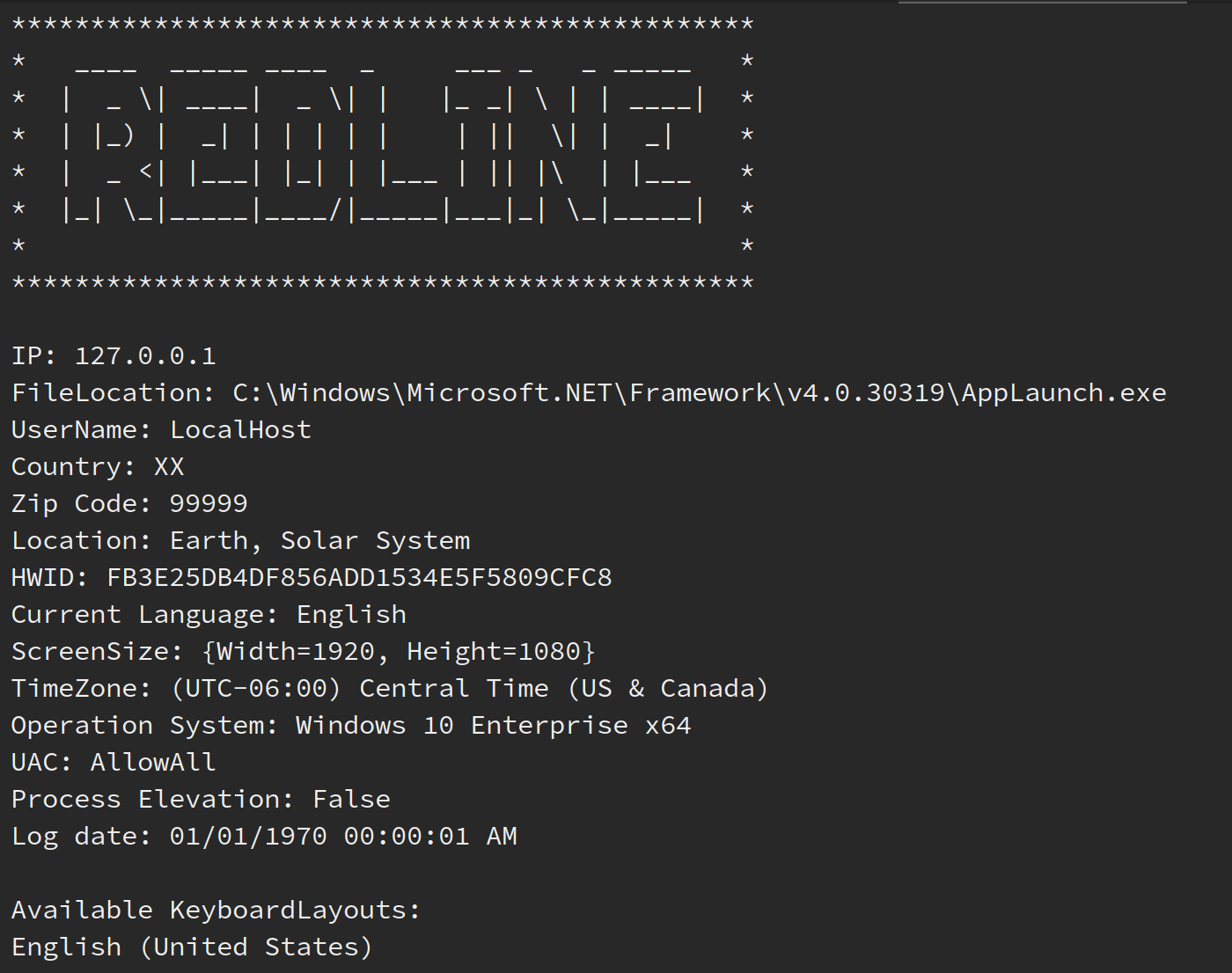

Bir bulaşma gerçekleştiğinde, veriler kötü amaçlı yazılımın arka uç altyapısına “hırsız günlükler” biçiminde sızar.

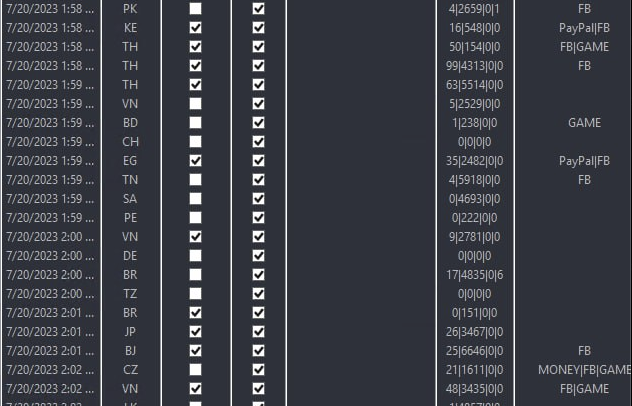

Soldaki ekran görüntüsü, yaygın bir bilgi hırsızı çeşidiyle ilgili altyapıyı gösterir. Sütunlar, bulaşma tarihini, ülke kodunu, kopyaları işaretlemek için onay kutularını, kimlik bilgilerinin sayısını ve son olarak günlük içindeki yüksek değerli kimlik bilgilerini belirlemek için otomatik bir ayrıştırma sistemini görüntüler.

Stealer Logs Dağıtımı: Tor ve Telegram Merkez Aşamasında

Stealer günlükleri, Genesis Market ve Russian Market gibi popüler otomobil mağazaları aracılığıyla neredeyse yalnızca dark web çevrimiçi mağazalarında dağıtılıyordu.

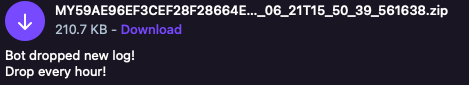

Bununla birlikte, son yıllarda, hırsız günlüklerinin dağıtımı da dahil olmak üzere siber suçla ilgili her şey için mesajlaşma platformu Telegram giderek daha fazla benimseniyor; Ayda toplanan bir milyondan fazla benzersiz günlüğün şu anda %70’inden fazlasının Telegram kanallarında dağıtıldığını görüyoruz.

Tehdit aktörü grupları, genellikle “bulutlar” olarak adlandırılan ve bir abonelik ücreti karşılığında yeni toplanan hırsız günlüklerine erişim satacakları kanallar oluşturur.

Bu gruplar, “özel” kanallarına erişim satmanın yanı sıra, genellikle, potansiyel bir alıcının “özel” kanallarına abonelik satın alarak erişebileceği örneklerin dağıtıldığı “genel” bir kanala sahip olacaktır. .

Her gün, Telegram’da yüzlerce kanala yayılmış binlerce hırsız günlüğü dağıtılıyor.

Bu kanalların çoğu üyesi, çalıntı kripto para cüzdanlarından yararlanmak veya banka hesaplarına erişim gibi hızlı para kazanmanın kolay bir yolunu ararken, diğer daha ileri düzey kullanıcılar, hırsız günlüklerinin sağladığı yasadışı erişimden yararlanmaya çalışacak. kurumsal işlemler.

Hırsız Günlükleri, Erişim Aracıları ve Fidye Yazılımı İştirakleri

Dark web forumlarında faaliyet gösteren ve şirket ağlarına ve BT Altyapısına erişim satan tehdit aktörleri olan ilk erişim aracılarının (IAB), ilk erişimin birincil vektörü olarak günlükleri kullandığına dair önemli kanıtlar gördük.

IAB’ler bir şirketin ağında bir dayanak noktası oluşturduktan sonra, erişimin kendisi daha sonra karanlık web forumlarında açık artırmaya çıkarılır.

Sağlanan erişim düzeyine bağlı olarak, bu müzayedeler, fidye yazılımı saldırısı için “kolay” bir giriş noktası olarak fidye yazılımı bağlı kuruluşları için değerli olabilir.

Hırsız Günlükleri Tüketicileri ve Kuruluşları Nasıl Etkileyebilir?

Hırsız günlükleri, tüketiciler (enfeksiyonun kurbanı olan) finansal dolandırıcılık veya kripto para hırsızlığının yanı sıra hesaplarına yetkisiz erişim kurbanı olma riskiyle karşı karşıya olduğundan, hem tüketiciler hem de kuruluşlar için bir tehlike oluşturur, ancak şaşırtıcı miktarda hırsız günlükleri de sağlar çeşitli hizmetlere bazı kurumsal erişim.

Yakın tarihli bir Flare analizi, tek oturum açma (SSO) portalları, bulut ortamlarına erişim ve diğer yüksek değerli uygulamalar dahil olmak üzere yaygın olarak kullanılan kurumsal uygulamalara ilişkin kimlik bilgilerini içeren 350.000’den fazla günlük buldu.

Flare ile Hırsız Günlük Tespiti ve Düzeltme

Flare, güvenlik ekiplerine bağlamsal yüksek değerli uyarılar sağlayarak, on milyonlarca hırsız günlüğünde kurumsal kimlik bilgileri için algılamayı otomatikleştirir.

Flare’nin SaaS platformu, fidye yazılımı saldırılarına, veri ihlallerine ve kuruluşları etkileyen diğer siber suç biçimlerine yol açan başlıca tehditleri otomatik olarak algılar.

Flare’in yüksek değerli siber suç istihbaratını 30 dakika içinde güvenlik programınıza nasıl sorunsuz bir şekilde entegre edebileceğini öğrenmek için ücretsiz denemeye kaydolun.

Sponsorlu ve Flare tarafından yazılmıştır