Siber suçlular sahte hesaplar aracılığıyla kötü amaçlı yazılım dağıtmak için GitHub’ı kullanıyor. “Stargazers Ghost” ağının nasıl çalıştığını ve bu kötü amaçlı planın kurbanı olmaktan kendinizi nasıl koruyacağınızı öğrenin. Şüpheli depoları tespit etmek ve çevrimiçi ortamda güvende kalmak için ipuçlarını keşfedin.

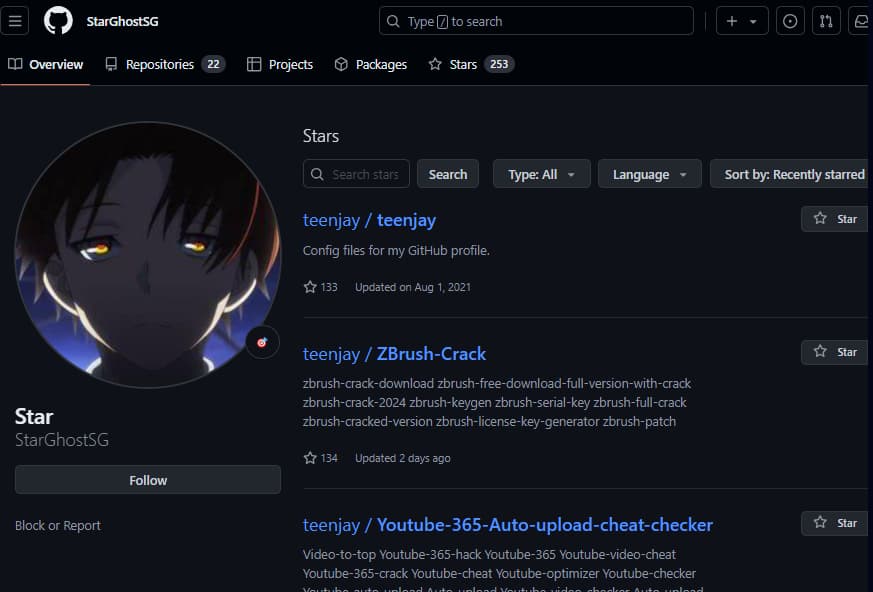

Check Point Research (CPR) araştırmacıları, kötü amaçlı yazılımları dağıtmak için dünyanın en büyük kaynak kodu sunucusu olan GitHub’ı kullanan kötü amaçlı aktörlerden oluşan bir ağ ortaya çıkardı. “Stargazers Ghost” olarak adlandırılan bu ağ, kötü amaçlı yazılımları yaymak için görünüşte meşru hesaplardan oluşan bir ağdan yararlanıyor.

Bu “Hayalet” hesaplar, Forking, Starring ve Subscribe gibi faaliyetleri gerçekleştirerek ve eylemlerine sahte bir meşruiyet kazandırarak, meşru kullanıcıları taklit ederek, şüphesiz kullanıcıları tuzağa düşürür ve kurbanları “reklamlı” içerikleri indirmeye ikna eder.

Kötü amaçlı yazılım genellikle bu depoların içine yerleştirilmiş kötü amaçlı bağlantılar aracılığıyla dağıtılır. Bu bağlantılara tıklayan şüphelenmeyen kullanıcılar, farkında olmadan kötü amaçlı yazılımı cihazlarına indirir ve yükler.

Hesap sayısı ağ evrimi nedeniyle belirsizdir. Son hesaplamalar 3.000’den fazla Ghost hesabı olduğunu, hatta 30 depodan oluşan bir kampanyanın yaklaşık 380 Ghost hesabı kullandığı için daha da fazla olabileceğini gösteriyor

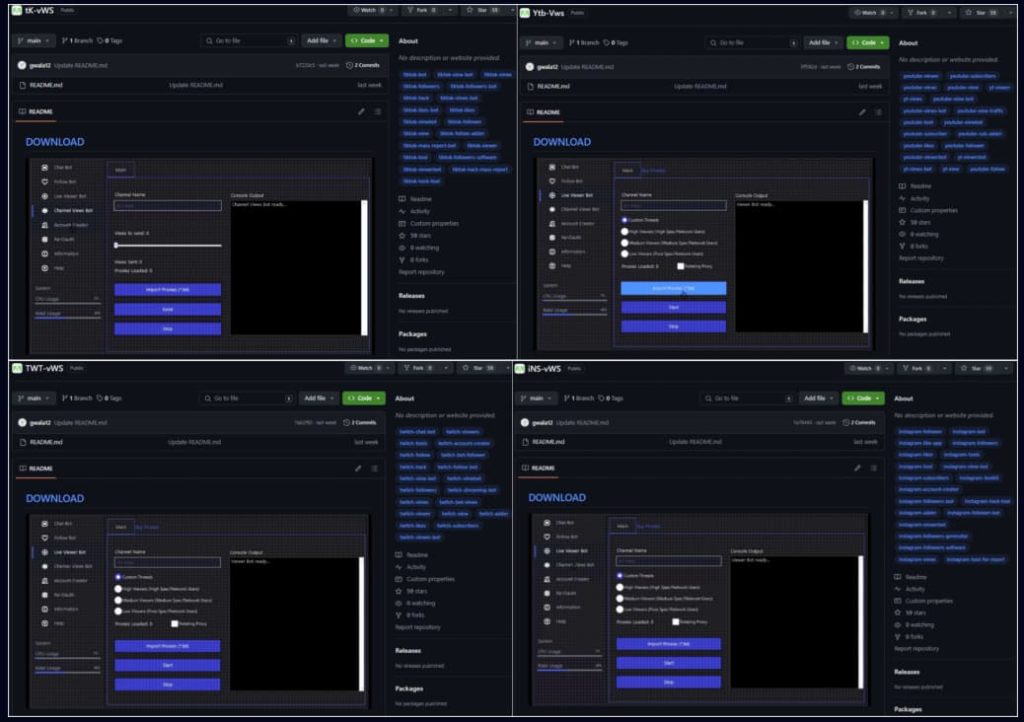

CPR’nin raporuna göre, Stargazers Ghost aynı etiketleri ve görselleri kullanıyor ancak hedef kitleyi aynı şablonu kullanarak bir sosyal medya uygulamasından veya kırılmış yazılımdan diğerine aktarıyor; bu da verimliliği ve ölçeklenebilirliği sağlamak için faaliyetleri otomatikleştirdiğini gösteriyor.

Kampanyada ayrıca farklı sorumluluklara sahip üç GitHub Ghost hesabı kullanılıyor: kimlik avı veri havuzunun şablonunu sunmak, görseli sağlamak ve kötü amaçlı yazılımı parola korumalı bir arşiv olarak sunmak.

Ağ, bağlantıların Yıldızlandırıldığı ve birden fazla GitHub hesabı tarafından doğrulandığı, böylece meşruiyetlerinin garanti altına alındığı kötü amaçlı bir depo sağlayarak kötü amaçlı yazılım saldırılarının geleneksel yaklaşımına meydan okuyor.

CPR, Ocak 2024’te Atlantida hırsızı, kullanıcı kimlik bilgilerini ve kripto para cüzdanlarını çalan yeni bir kötü amaçlı yazılım ailesinin dağıtıldığı bir kampanya sırasında “Ghost” faaliyetlerine karışan 2.200’den fazla kötü amaçlı depo buldu. Dört gün içinde 1.300’den fazla kurban enfekte oldu. Diğer tercih edilen kötü amaçlı yazılımlar arasında Rhadamanthys, RisePro, Lumma Stealer ve RedLine yer alıyor.

Araştırmacılar, GitHub depolarına yönelik kötü amaçlı bağlantıların muhtemelen Discord kanalları üzerinden dağıtıldığını, YouTube, TikTok, Twitch ve Instagram takipçilerini hedef aldığını ve kırılmış yazılımlar ve kriptoyla ilgili faaliyetler için kimlik avı şablonları içerdiğini düşünüyor.

CPR’nin raporunda, bu ağın “Hizmet Olarak Dağıtım (DaaS) gibi davrandığı” ve “tehdit aktörlerinin, kurban odaklı kimlik avı depoları aracılığıyla dağıtım için kötü amaçlı bağlantılar veya kötü amaçlı yazılımlar paylaşmasına” olanak tanıdığı ifade edildi.

Sosyal medya, oyun ve kripto para kullanıcıları, fidye yazılımı enfeksiyonları, kimlik bilgilerinin çalınması ve tehlikeye atılmış cüzdanlar için ağın temel hedefleridir. Şu anda Windows kullanıcılarını hedef alan benzer yöntemler, Linux veya Android kullanıcılarını etkileyebilir.

Bu plan, iddiaya göre Ağustos 2022’de başlatıldığı tarihten bu yana GitHub’daki 3.000’den fazla hayalet hesap aracılığıyla 100.000 dolardan fazla ve Mayıs ortasından Haziran ortasına kadar da yaklaşık 8.000 dolar üretti.

Ağın operatörü olan Stargazer Goblin, CPR’nin bir yıl önce karanlık web forumlarında yapılacak eylemlerin fiyat listesinin sunulduğu bir reklamı keşfetmesinin ardından öne çıktı.

Check Point Research Siber Güvenlik, Araştırma ve Yenilik Yöneticisi Alexander Chailytko, “GitHub gibi büyük bir platformun Stargazers Ghost Network gibi karmaşık bir operasyon tarafından kötü amaçlı yazılım dağıtımı için istismar edildiğini görmek endişe verici” dedi.

“Bu hassas hedefleme, dünya çapında önemli sayıda kurbanı etkileyebilir ve ciddi sonuçlara yol açabilir. YouTube’da da benzer bir kampanya tespit etmiş olmamız, saldırganların enfeksiyonları gizlice yaymak için popüler platformlardan yararlandığı bir Hizmet Olarak Kötü Amaçlı Yazılım Dağıtımı (DaaS) yaklaşımında bir değişim olduğunu gösteriyor,” diye ekledi.

Güvende kalmak için, bilmediğiniz depolara ve depolardaki bağlantılara karşı dikkatli olun. Bir şey indirmeden önce geliştiriciyi ve projeyi araştırın ve kesinlikle emin olmadığınız sürece bağlantılara tıklamaktan kaçının.

İLGİLİ KONULAR

- Uyarı: Sahte GitHub Depoları Kötü Amaçlı Yazılımları PoC Olarak Sunuyor

- Sahte GitHub Depoları YİNE Kötü Amaçlı Yazılımları PoC Olarak Kullanırken Yakalandı!

- GitHub Yorumları Kötü Amaçlı Yazılımı Sahte Microsoft Depolarında Yayıyor

- Shadow IT: Kişisel GitHub Depoları Çalışan Bulutunu Açığa Çıkarıyor Sırlar

- Mintlify, Tehlikeye Atılan GitHub Token’ları Aracılığıyla Veri İhlalini Doğruladı