Tehdit aktörleri, kötü amaçlı Python paketlerini PyPI deposuna yükledi ve bunları StackExchange çevrimiçi soru ve cevap platformu aracılığıyla tanıttı.

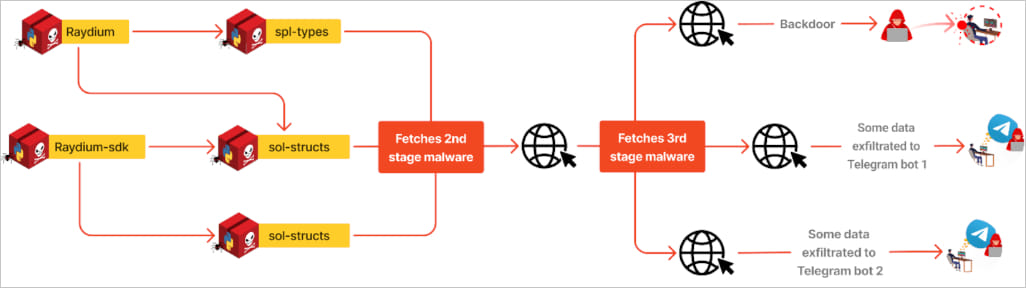

Paketlerin isimleri ‘spl-türleri,”ışınyum,”sol-yapılar,”sol-talimat,’ Ve ‘raydium-sdk‘ ve tarayıcıdan, mesajlaşma uygulamalarından (Telegram, Signal, Session) ve kripto para cüzdanı ayrıntılarından (Exodus, Electrum, Monero) hassas verileri çalan komut dosyaları indirin.

Bilgi çalan kötü amaçlı yazılım, belirli anahtar sözcükleri içeren dosyaları sızdırmanın yanı sıra ekran görüntüleri de alabiliyor ve tüm verileri bir Telegram kanalına gönderiyor.

Uygulama güvenliği test şirketi Checkmarx’taki araştırmacılar, paketlerin 25 Haziran’da PyPI’ye yüklendiğini ancak 3 Temmuz’daki bir güncellemeyle kötü amaçlı bileşene maruz kaldıklarını söylüyor.

Paketler artık PyPI’da değil, zaten 2082 kez indirildi.

Kaynak: Checkmarx

StackExchange’i kötüye kullanma

Checkmarx’ın araştırmasına göre saldırganlar özellikle Raydium ve Solana blockchain projelerinde yer alan kullanıcıları hedef aldı.

Raydium’un bir Python kütüphanesine sahip olmaması, saldırganlar için bir istismar fırsatı yarattı; saldırganlar, typosquatting veya diğer aldatma tekniklerine başvurmadan, paketleri için bu ismi kullandılar.

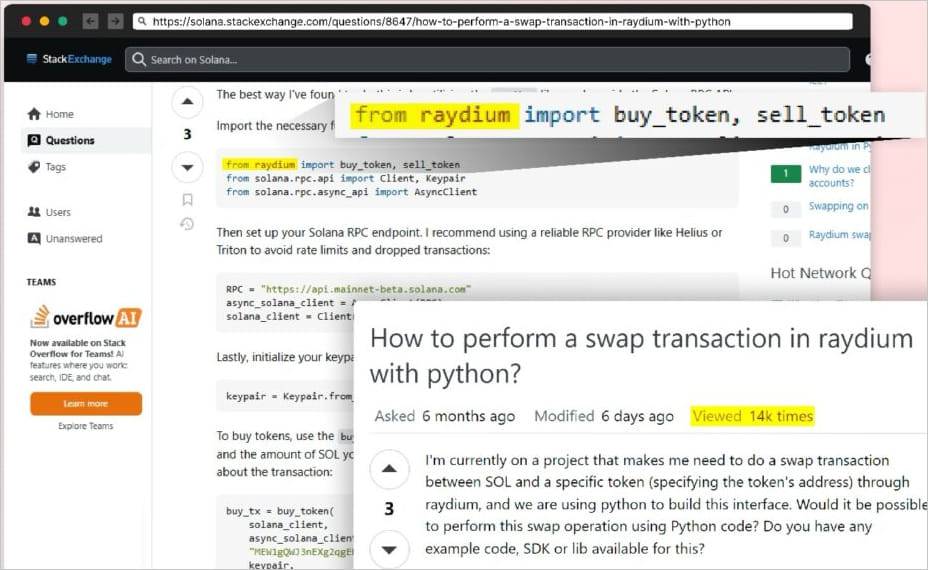

Saldırganlar, paketleri doğru hedeflere ulaştırmak için StackExchange’de hesaplar oluşturdular ve popüler konuların altına kötü amaçlı paketlere bağlantılar içeren yorumlar bıraktılar.

Seçilen konular paket isimleriyle alakalıydı ve verilen cevaplar yüksek kalitedeydi, bu yüzden kurbanlar tehlikeli paketleri indirmeye teşvik edilebilirdi.

Kaynak: Checkmarx

İki binden fazla potansiyel enfeksiyonla, bu kampanyanın etkisini tahmin etmek zor, ancak Checkmarx araştırmacıları raporlarında birkaç mağdur örneği sundular.

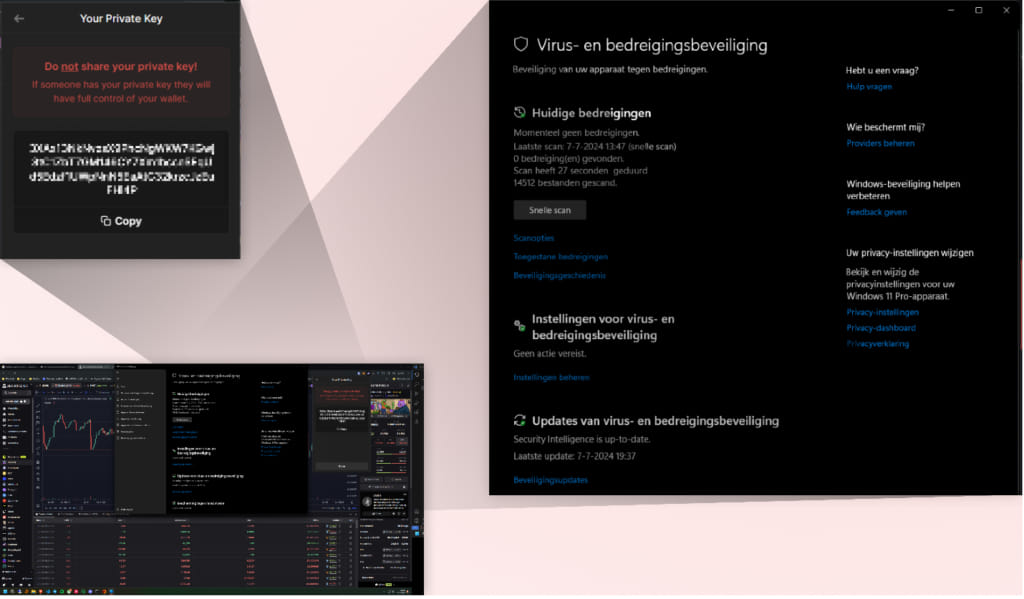

Bir vaka, enfeksiyon sonucu Solana kripto para cüzdanının boşaltıldığı bir BT çalışanıyla ilgili.

İkinci örnekte ise kötü amaçlı yazılım, kurbanın özel anahtarının ekran görüntüsünü ele geçiriyor ve bu ekran görüntüsü, parola olmadan bile MFA korumalarını aşmak ve hesapları ele geçirmek için kullanılabiliyor.

Ekran görüntüsünde dikkat çeken nokta, Windows Virüs ve Tehdit Koruması taramalarının, kurbanın cihazında çalışan tehdidi yakalayamaması.

Kaynak: Checkmarx

Bu taktik geçmişte kullanıldı. Benzer bir vaka Sonatype tarafından Mayıs 2024’te bildirildi ve StackOverflow cevapları aracılığıyla PyPI’da kötü amaçlı Python paketlerinin tanıtımını içeriyordu.

Çoğu yazılım geliştiricisi yardımsever bireylerdir, bir betik oluşturmaya hazırdırlar veya işleri kolaylaştırabilecek birine işaret ederler. Ancak, meşru bir platformdan bir betik kullanmak yeterli değildir çünkü yazarın da güvenilir olması gerekir.

Yine de, kodu kullanmadan önce incelemek, Checkmarx’ın anlattığı kampanyada olduğu gibi, daha sonra kötü amaçlı olarak değiştirilmediğinden emin olmanın en iyi yoludur.