SpyNote (veya SpyMax) olarak izlenen Android kötü amaçlı yazılım ailesi, 2022’nin son çeyreğinde, ‘CypherRat’ olarak bilinen en yenilerinden birinin kaynak kodu sızıntısına atfedilen tespitlerde ani bir artış yaşadı.

‘CypherRat’, SpyNote’un uzaktan erişim, GPS izleme ve cihaz durumu ve etkinlik güncellemeleri gibi casusluk yeteneklerini, hesap kimlik bilgilerini çalmak için bankacılık kurumlarını taklit eden bankacılık truva atı özellikleriyle birleştirdi.

CypherRat, Ağustos 2021’den, yazarının projeyi taklit eden bilgisayar korsanlığı forumlarında bir dizi dolandırıcılık olayının ardından kaynak kodunu GitHub’da yayınlamaya karar verdiği Ekim 2022’ye kadar özel Telegram kanalları aracılığıyla satıldı.

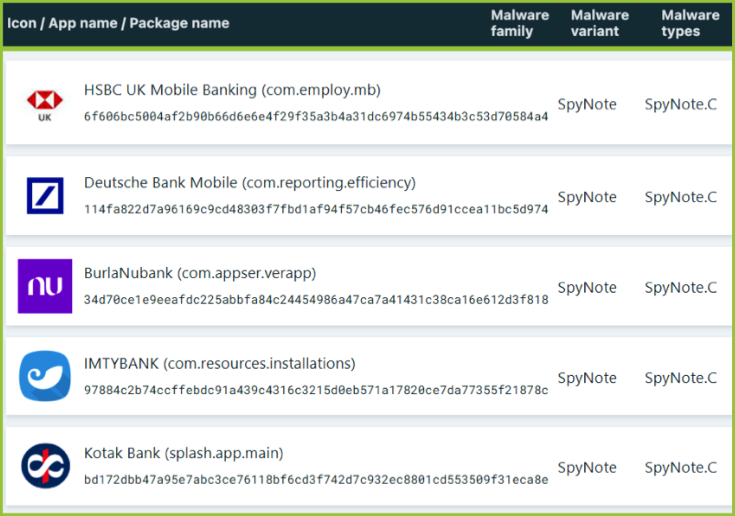

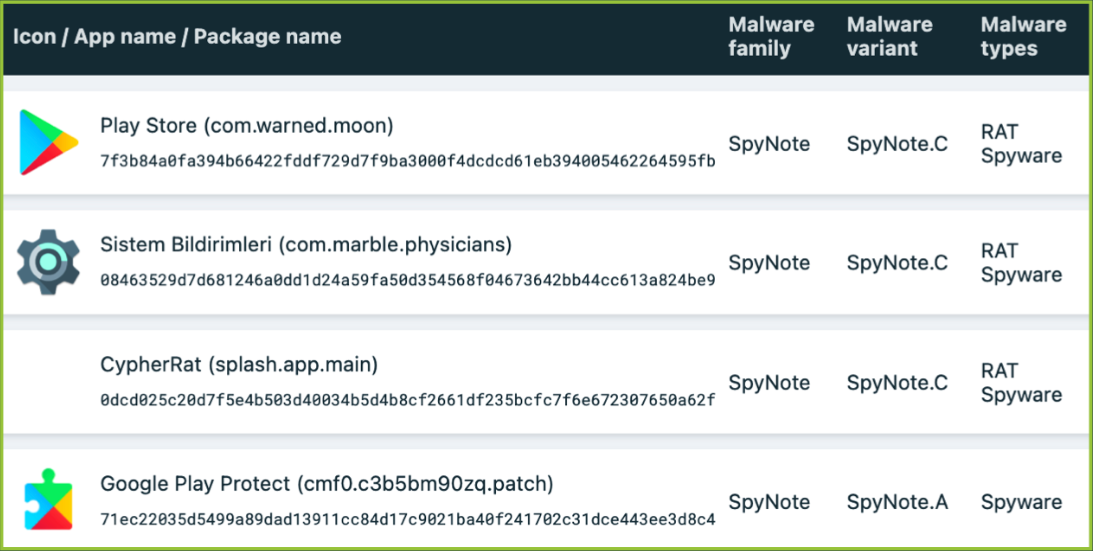

Tehdit aktörleri, kötü amaçlı yazılımın kaynak kodunu hızla ele geçirdi ve kendi kampanyalarını başlattı. Neredeyse anında, HSBC ve Deutsche Bank gibi saygın bankaları hedef alan özel değişkenler ortaya çıktı.

Buna paralel olarak, diğer aktörler daha geniş bir kitleyi hedefleyerek CypherRat sürümlerini Google Play, WhatsApp ve Facebook olarak gizlemeyi seçti.

Bu aktivite, CypherRat’ın daha da yaygın bir tehdit haline gelme olasılığı konusunda uyarıda bulunan ThreatFabric analistleri tarafından gözlemlendi.

SpyNote kötü amaçlı yazılım özellikleri

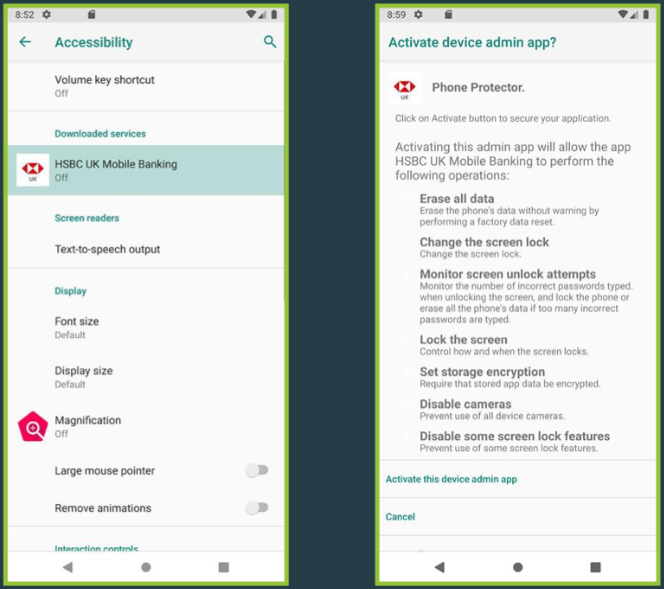

Dolaşımdaki tüm SpyNote varyantları, yeni uygulamalar yüklemek, SMS mesajlarını kesmek (2FA baypas için), aramaları gözetlemek ve cihaza video ve ses kaydetmek için Android’in Erişilebilirlik Hizmetine erişim talebinde bulunmaya dayanır.

ThreatFabric, aşağıdakileri “göze çarpan” özellikler olarak listeler:

- Videoları kaydetmek ve cihazdan C2 sunucusuna göndermek için Kamera API’sini kullanın

- GPS ve ağ konumu izleme bilgileri

- Facebook ve Google hesabı kimlik bilgilerini çalmak.

- Google Authenticator’dan kodları çıkarmak için Erişilebilirliği (A11y) kullanın.

- Banka kimlik bilgilerini çalmak için Erişilebilirlik hizmetleri tarafından desteklenen keylogging’i kullanın.

Kötü amaçlı kodunu incelemeden gizlemek için, SpyNote’un en son sürümleri dize karartma kullanır ve APK’ları sarmak için ticari paketleyiciler kullanır.

Ayrıca, SpyNote’tan C2 sunucusuna sızan tüm bilgiler ana bilgisayarı gizlemek için base64 kullanılarak gizlenir.

Tehdit aktörleri şu anda CypherRat’ı bir bankacılık truva atı olarak kullanıyor, ancak kötü amaçlı yazılım, düşük hacimli hedefli casusluk operasyonlarında casus yazılım olarak da kullanılabilir.

ThreatFabric, SpyNote’un Android kullanıcıları için bir risk oluşturmaya devam edeceğine inanıyor ve 2023’ün derinliklerine doğru ilerlerken kötü amaçlı yazılımın çeşitli çatallarının ortaya çıkacağını tahmin ediyor.

ThreatFabric, bu kötü amaçlı uygulamaların nasıl dağıtıldığını paylaşmasa da, bunlar muhtemelen kimlik avı siteleri, üçüncü taraf Android uygulama siteleri ve sosyal medya aracılığıyla yayılıyor.

Bu nedenle, kullanıcıların, özellikle Google Play dışından gelen yeni uygulamaları yüklerken çok dikkatli olmaları ve Erişilebilirlik Hizmetine erişim izni verme isteklerini reddetmeleri önerilir.

Ne yazık ki, Google’ın Erişilebilirlik Hizmeti API’lerinin Android kötü amaçlı yazılımları tarafından kötüye kullanılmasını durdurmaya yönelik sürekli çabalarına rağmen, uygulanan kısıtlamaları aşmanın hala yolları vardır.