SpyAgent adlı yeni bir Android kötü amaçlı yazılımı, mobil cihazda depolanan ekran görüntülerinden kripto para cüzdanı kurtarma ifadelerini çalmak için optik karakter tanıma (OCR) teknolojisini kullanıyor.

Kripto para kurtarma ifadesi veya tohum ifadesi, bir kripto para cüzdanı için yedek anahtar görevi gören 12-24 kelimelik bir dizidir. Bu ifadeler, bir cihazı kaybetmeniz, verilerin bozulması veya cüzdanınızı yeni bir cihaza aktarmak istemeniz durumunda kripto para cüzdanınıza ve tüm fonlarına erişimi geri yüklemek için kullanılır.

Bu gizli ifadeler tehdit grupları tarafından çokça aranıyor; çünkü bunlara erişebilirlerse, bunları kullanarak kendi cihazlarındaki cüzdanınızı geri yükleyebilir ve içinde saklanan tüm paraları çalabilirler.

Kurtarma ifadeleri 12-24 kelimeden oluştuğu için hatırlanması zordur, bu yüzden kripto para cüzdanları insanlara kelimeleri kaydetmelerini veya yazdırmalarını ve güvenli bir yerde saklamalarını söyler. Bunu kolaylaştırmak için bazı insanlar kurtarma ifadesinin ekran görüntüsünü alır ve bunu mobil cihazlarının bir görüntüsü olarak kaydeder.

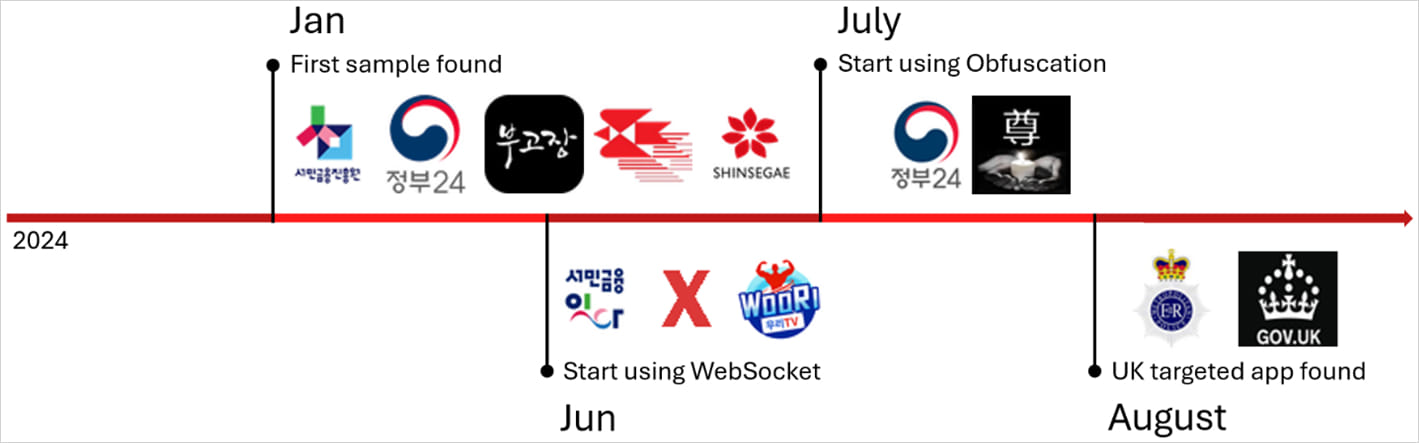

McAfee tarafından keşfedilen bir kötü amaçlı yazılım operasyonu, SMS veya kötü amaçlı sosyal medya paylaşımları kullanılarak Google Play dışında dağıtılan en az 280 APK’ya kadar izlendi. Bu kötü amaçlı yazılım, bir Android cihazda depolanan görüntülerden kripto para kurtarma ifadelerini kurtarmak için OCR kullanabilir ve bu da onu önemli bir tehdit haline getirir.

Android uygulamalarından bazıları Güney Kore ve İngiltere hükümet hizmetleri, tanışma siteleri ve porno sitelerine yönelikmiş gibi görünüyor.

Faaliyetler esas olarak Güney Kore’yi hedef alsa da McAfee, İngiltere’ye yönelik geçici bir genişleme gözlemledi ve bir iOS sürümünün erken geliştirme aşamasında olabileceğine dair işaretler var.

Kaynak: McAfee

Temmuz 2023’te Trend Micro, Google Play üzerinden yayılan ve kripto para birimi verilerini çıkarmak için OCR kullanan CherryBlos ve FakeTrade adlı iki Android kötü amaçlı yazılım ailesini ortaya çıkardı, bu nedenle bu taktiğin ilgi görmeye başladığı görülüyor.

SpyAgent veri çıkarma

SpyAgent yeni bir cihazı enfekte ettiğinde, komuta ve kontrol (C2) sunucusuna aşağıdaki hassas bilgileri göndermeye başlar:

- Mağdurun kişi listesi, muhtemelen güvenilir kişilerden gelen SMS’ler aracılığıyla kötü amaçlı yazılımı dağıtmak için kullanılıyor.

- Tek seferlik şifre (OTP) içerenler de dahil olmak üzere gelen SMS mesajları.

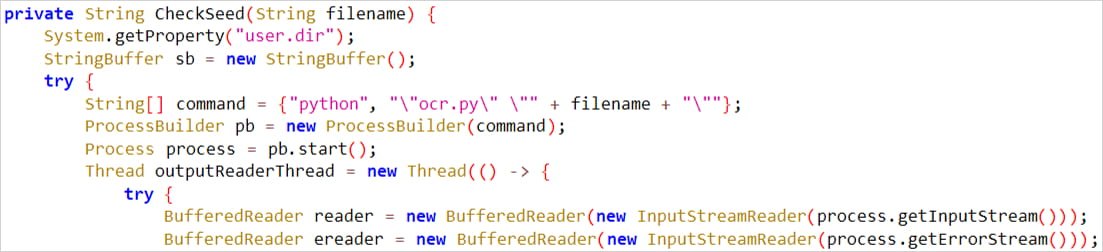

- OCR taramasında kullanılmak üzere cihazda saklanan görüntüler.

- Saldırıları optimize etmek için muhtemelen genel cihaz bilgisi.

SpyAgent ayrıca C2’den ses ayarlarını değiştirme veya SMS mesajları gönderme komutları da alabilir; bu komutlar muhtemelen kötü amaçlı yazılımı dağıtmak için kimlik avı metinleri göndermek amacıyla kullanılır.

Kaynak: McAfee

Açıkta kalan altyapı

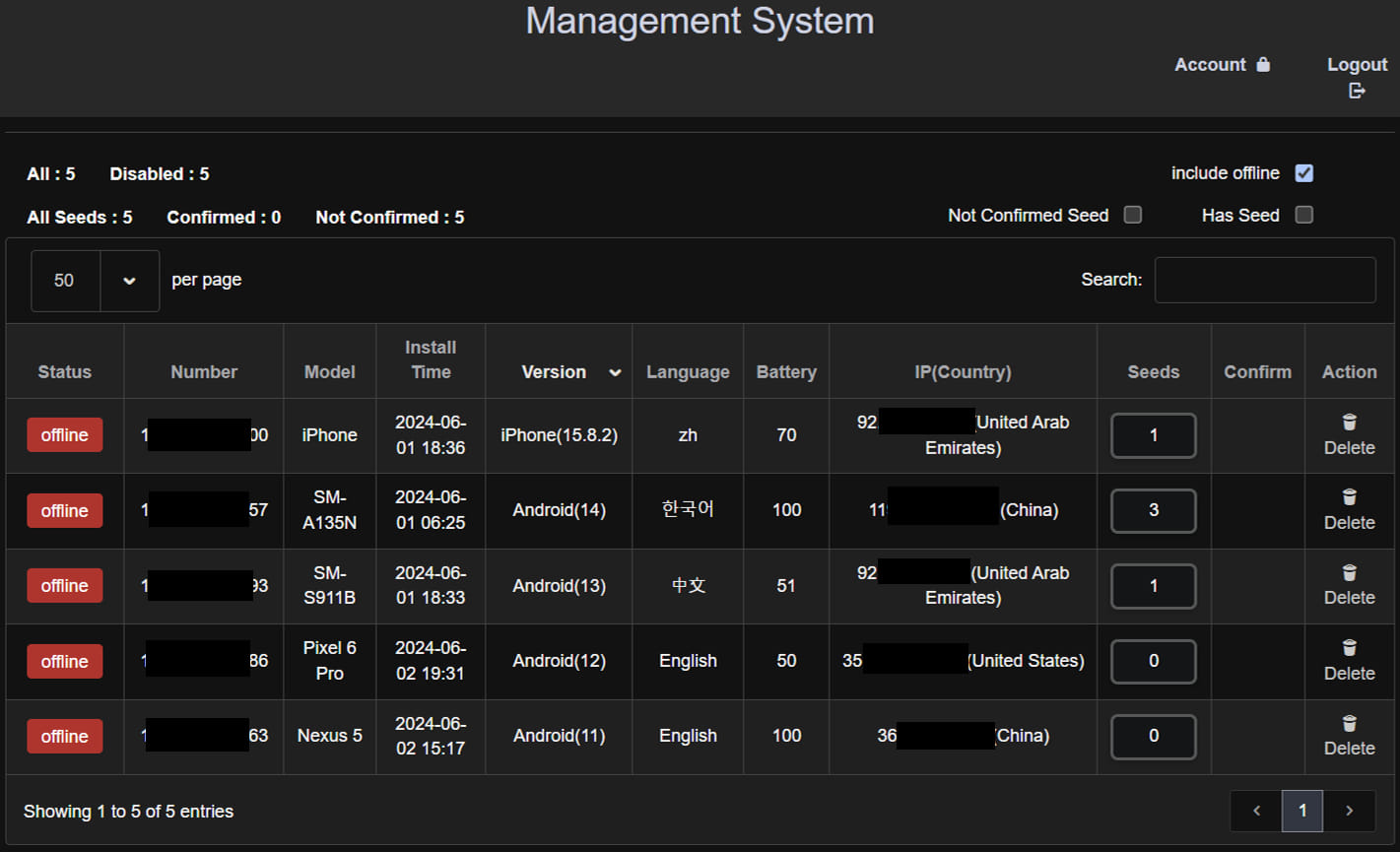

McAfee, SpyAgent kampanyasının operatörlerinin sunucularını yapılandırırken uygun güvenlik uygulamalarını takip etmediğini ve bu nedenle araştırmacıların bunlara erişebildiğini tespit etti.

Yönetici paneli sayfalarının yanı sıra kurbanlardan çalınan dosya ve verilere kolayca erişilebiliyordu ve bu da McAfee’nin kötü amaçlı yazılımın birden fazla kurbanı aldığını doğrulamasını sağladı.

Kaynak: McAfee

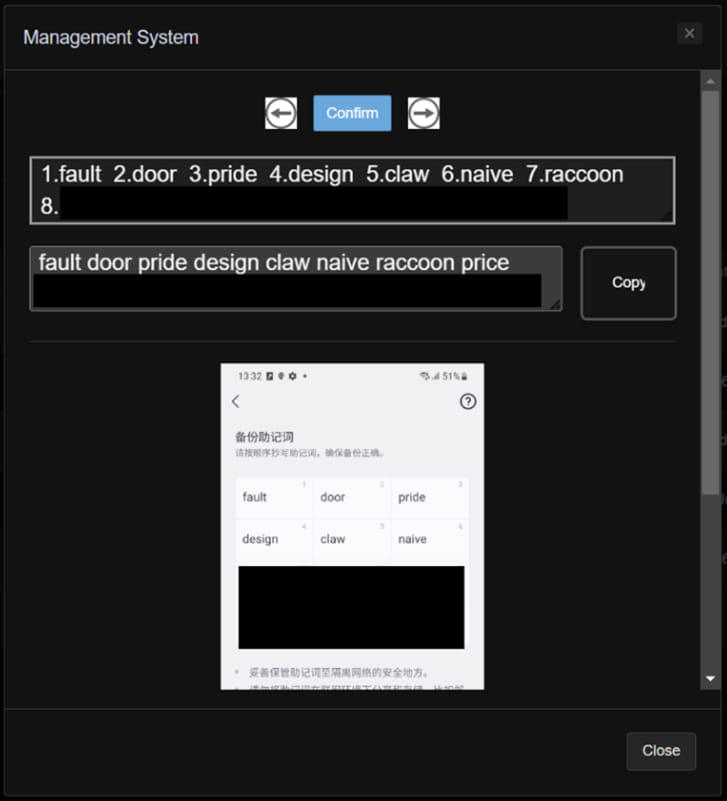

Çalınan görseller sunucu tarafında işlenip OCR taramasından geçiriliyor ve sonrasında yönetici panelinde düzenlenerek cüzdan ele geçirme saldırılarında kolay yönetim ve anında kullanıma olanak sağlıyor.

Kaynak: McAfee

Android’de bu riski en aza indirmek için, Android uygulamalarını Google Play dışında yüklememek önemlidir; çünkü bunlar genellikle kötü amaçlı yazılımları dağıtmak için kullanılır.

Ayrıca kullanıcılar, APK indirme URL’lerine yönlendiren SMS mesajlarını dikkate almamalı ve uygulamanın temel işlevselliğiyle ilgisi olmayan tehlikeli izinleri iptal etmelidir.

Son olarak, kötü amaçlı yazılım olarak tespit edilen uygulamaları kontrol etmek için Google Play Protect taramaları düzenli olarak gerçekleştirilmelidir.