Spotify’ın Backstage’inin, üçüncü taraf bir modülde yakın zamanda açıklanan bir hatadan yararlanarak uzaktan kod yürütme elde etmek için kullanılabilecek ciddi bir güvenlik açığına karşı savunmasız olduğu keşfedildi.

Güvenlik açığı (CVSS puanı: 9.8), özünde, geçen ay gün ışığına çıkan popüler bir JavaScript sanal alan kitaplığı (CVE-2022-36067, diğer adıyla Sandbreak) olan vm2’deki kritik bir sanal alan kaçışından yararlanıyor.

The Hacker News ile paylaşılan bir raporda, uygulama güvenlik şirketi Oxeye, “Kimliği doğrulanmamış bir tehdit aktörü, Scaffolder çekirdek eklentisindeki bir vm2 sanal alan çıkışından yararlanarak bir Backstage uygulamasında keyfi sistem komutları yürütebilir.” dedi.

Backstage, kullanıcıların birleşik bir “ön kapıdan” yazılım bileşenlerini oluşturmasına, yönetmesine ve keşfetmesine olanak tanıyan Spotify’ın açık kaynaklı bir geliştirici portalıdır. Diğerleri arasında Netflix, DoorDash, Roku ve Expedia gibi birçok şirket tarafından kullanılır.

Oxeye’a göre kusur, Backstage içinde bileşenler oluşturmak için kullanılabilen yazılım şablonları adı verilen bir araçtan kaynaklanıyor.

|

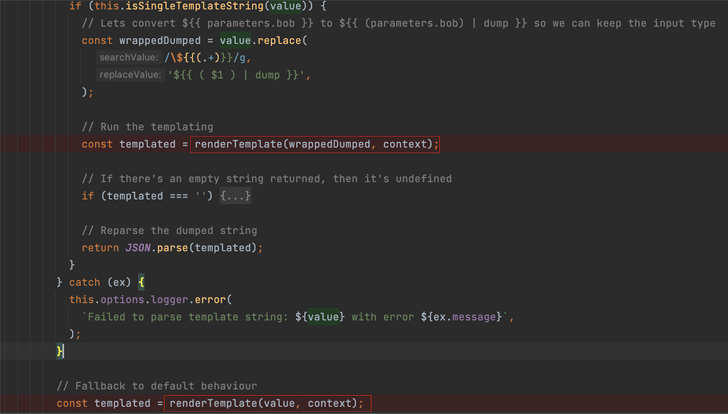

| Ekran görüntüsü, bir hata durumunda renderTemplate işlevini (renderString2’yi çağıran) iki kez çağıran Backstage’i gösterir. |

Şablon motoru, güvenilmeyen kod çalıştırmayla ilişkili riski azaltmak için vm2’yi kullanırken, ikincisindeki sanal alan kaçış kusuru, güvenlik çevresi dışında keyfi sistem komutlarının yürütülmesini mümkün kıldı.

Oxeye, internette halka açık 500’den fazla Backstage örneğini tespit edebildiğini ve bunların daha sonra herhangi bir yetki gerektirmeden bir düşman tarafından uzaktan silah haline getirilebileceğini söyledi.

18 Ağustos’taki sorumlu açıklamanın ardından, sorun proje sahipleri tarafından 29 Ağustos 2022’de yayınlanan 1.5.1 sürümünde ele alındı.

İsrailli şirket, “Şablon tabanlı herhangi bir VM kaçışının kökü, şablon içinde JavaScript yürütme hakları kazanıyor” dedi. “Moustache gibi ‘mantıksız’ şablon motorları kullanarak, sunucu tarafı şablon enjeksiyon güvenlik açıklarını ortaya çıkarmaktan kaçınabilirsiniz.”

Ayrıca, “Mantığı sunumdan mümkün olduğunca ayırmak, en tehlikeli şablon tabanlı saldırılara maruz kalmanızı büyük ölçüde azaltabilir” diye ekledi.