Ukrayna hükümetinin bilgisayar acil müdahale ekibi CERT-UA, Ukrayna Silahlı Kuvvetleri Siber Güvenlik Merkezi (CCB) ile doğrudan işbirliği içinde, UAC-0020 (Haşere) grubunun faaliyetlerini tespit etti ve araştırdı. Ukrayna Savunma Kuvvetleri.

“SickSync” adı verilen bu siber casusluk kampanyası, Vermin grubunun Mart 2022’den bu yana uzun bir aradan sonra geri dönüşünü simgeliyor.Resim Yer Tutucu

Vermin Grubunun Geçmişi

Geçici olarak işgal edilen Luhansk’ın kolluk kuvvetleri çalışanları tarafından yönetilen Vermin grubu, en az 2015’ten beri faaliyet gösteriyor.

Ukrayna Bilgisayar Acil Müdahale Ekibi raporuna göre grubun, Quasar, Sobaken ve Vermin gibi uzaktan erişim truva atları (RAT’lar) ile Ukrayna devlet kurumlarını hedef aldığı biliniyor.

Faaliyetleri, Rusya’nın işgal ettiği bir bölge olan Luhansk Halk Cumhuriyeti’nin (LPR) çıkarlarıyla uyumludur.

Analyze any MaliciousURL, Files & Emails & Configuration With ANY RUN : Start your Analysis

SPECTR Kötü Amaçlı Yazılımı

Son saldırıda 2019 yılından bu yana bilinen kötü amaçlı yazılım SPECTR kullanıldı.

Bu kötü amaçlı yazılım, her 10 saniyede bir ekran görüntüsü alarak, dosyaları toplayarak, çıkarılabilir USB sürücülerden veri toplayarak ve web tarayıcılarından ve Element, Signal, Skype ve Telegram gibi uygulamalardan kimlik bilgilerini çalarak bir bilgi hırsızı görevi görür.

Saldırganlar, ele geçirilen bilgisayarlardan çalıntı belgeleri, dosyaları, şifreleri ve diğer hassas bilgileri indirmek için meşru SyncThing yazılımının senkronizasyon işlevinden yararlandı.

SyncThing, eşler arası bağlantıları destekleyerek onu veri hırsızlığı için etkili bir araç haline getirir.

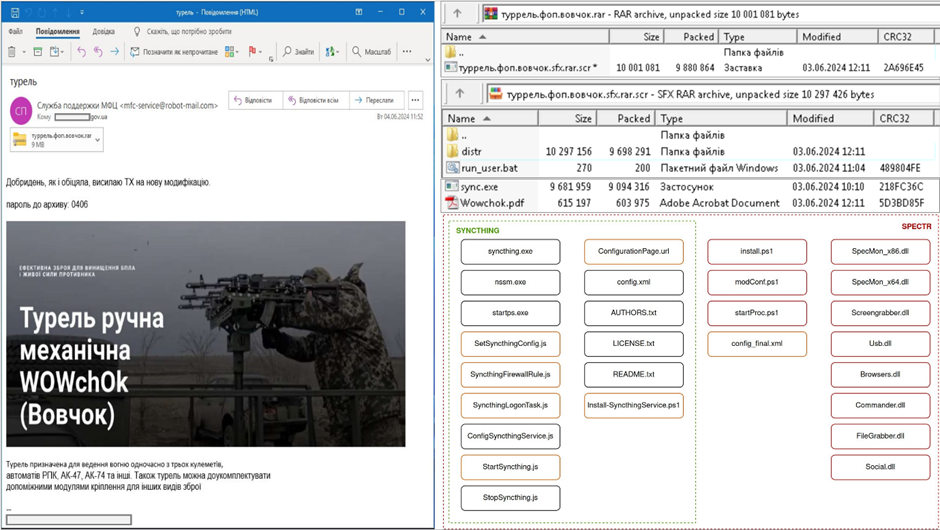

Saldırı, hedefe gönderilen ve “turrel.fop.vovchok.rar” adlı şifre korumalı bir RARSFX arşivi taşıyan bir hedef odaklı kimlik avı e-postasıyla başlar.

Dosyayı başlattıktan sonra bir PDF (“Wowchok.pdf”), bir yükleyici (“sync.exe”) ve bir BAT komut dosyası (“run_user.bat”) çıkarır.

BAT dosyası, hem yasal SyncThing bileşenlerini hem de yardımcı kitaplıklar ve komut dosyaları da dahil olmak üzere SPECTR kötü amaçlı yazılım dosyalarını içeren senkronizasyon.exe’yi çalıştırır.

SyncThing yazılımının standart dosyaları, dizin adlarını değiştirmek, görevleri planlamak ve kullanıcı bildirimlerini devre dışı bırakmak için kısmen değiştirildi.

SPECTR Modülleri

SPECTR kötü amaçlı yazılımı, her biri belirli işlevlere sahip çeşitli modüllerden oluşur:

- SpecMon: “IPlugin” sınıfını içeren DLL dosyalarını yürütmek için PluginLoader.dll dosyasını çağırır.

- Ekran Yakalayıcısı: Belirli program pencereleri algılanırsa her 10 saniyede bir ekran görüntüsü alır.

- Dosya Yakalayıcı: Kullanıcı dizinlerinden ve USB ortamından dosya kopyalamak için robocopy.exe’yi kullanır.

- Sosyal: Telegram, Signal ve Skype gibi mesajlaşma programlarından kimlik doğrulama verilerini çalar.

- Tarayıcılar: Firefox, Edge, Chrome ve diğer Chromium tabanlı tarayıcılardan kimlik doğrulama ve oturum verileri dahil olmak üzere tarayıcı verilerini çalar.

Çalınan bilgiler %APPDATA%\sync\Slave_Sync\ dizinindeki alt klasörlere kopyalanır ve ardından SyncThing’in senkronizasyon işlevi kullanılarak saldırganın bilgisayarına aktarılır.

CERT-UA, olası bulaşmaları tespit etmek için SyncThing altyapısıyla (örn. *.syncthing.net) etkileşim belirtilerinin izlenmesini önerir.

Ayrıca Silahlı Kuvvetlerin siber güvenlik personelinin uygun koruma teknolojilerini edinmek ve kurmak için Siber Güvenlik Merkeziyle iletişime geçmesini talep ediyorlar.

Ayrıca uç ağ cihazlarında ağ bağlantı günlüklerinin Syslog protokolü aracılığıyla iletilmesinin sağlanması tavsiye edilir.

Vermin grubunun yeniden canlanması ve SickSync kampanyasında SPECTR kötü amaçlı yazılımını kullanması, Ukrayna’nın devam eden siber tehditlerini vurguluyor.

CERT-UA ile Ukrayna Silahlı Kuvvetleri Siber Güvenlik Merkezi arasındaki iş birliği, bu tehditlerin azaltılması ve ülkenin savunma güçlerinin siber casusluktan korunması açısından hayati önem taşıyor.

Looking for Full Data Breach Protection? Try Cynet's All-in-One Cybersecurity Platform for MSPs: Try Free Demo