‘SoumniBot’ adlı yeni bir Android bankacılık kötü amaçlı yazılımı, Android manifest çıkarma ve ayrıştırma prosedüründeki zayıflıklardan yararlanarak daha az yaygın olan bir gizleme yaklaşımı kullanıyor.

Yöntem, SoumniBot’un Android telefonlarda bulunan standart güvenlik önlemlerinden kaçmasına ve bilgi çalma işlemleri gerçekleştirmesine olanak tanıyor.

Kötü amaçlı yazılım, kötü amaçlı yazılımın APK bildirimlerini ayrıştırmak ve çıkarmak için Android rutininden yararlanmak için kullandığı yöntemlere ilişkin teknik ayrıntıları sağlayan Kaspersky araştırmacıları tarafından keşfedildi ve analiz edildi.

Android’in ayrıştırıcısını kandırmak

Bildirim dosyaları (‘AndroidManifest.xml’) her uygulamanın kök dizininde bulunur ve bileşenler (hizmetler, yayın alıcıları, içerik sağlayıcılar), izinler ve uygulama verileriyle ilgili ayrıntıları içerir.

Kötü amaçlı APK’ların güvenlik araçlarını kandırmak ve analizden kaçmak için kullanabileceği çeşitli Zimperium sıkıştırma hileleri olsa da Kaspersky analistleri, SoumniBot’un ayrıştırıcı kontrollerini atlamak için bildirim dosyasının sıkıştırması ve boyutunun değiştirilmesini içeren üç farklı yöntem kullandığını buldu.

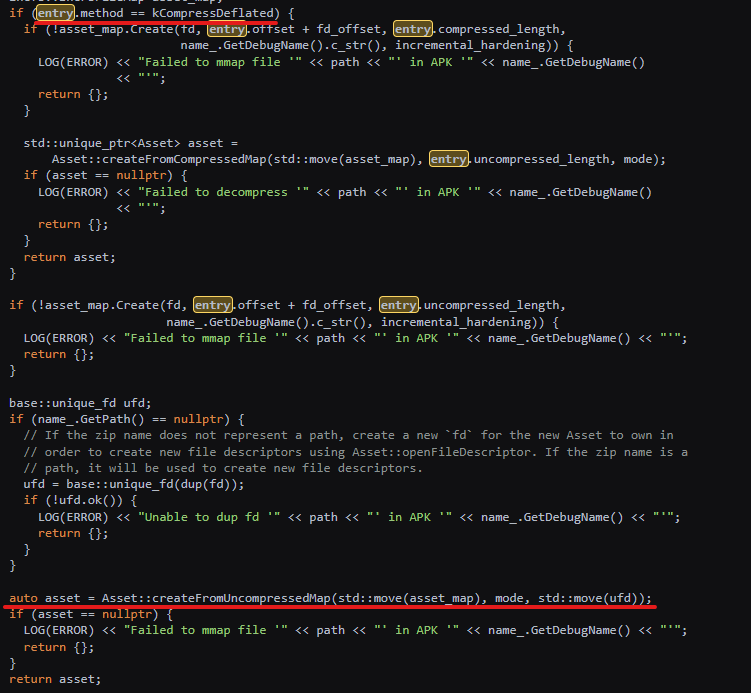

İlk olarak SoumniBot, APK’nin bildirim dosyasını açarken, rol ile görevlendirilen Android ‘libziparchive’ kütüphanesinin beklediği standart değerlerden (0 veya 8) farklı olan geçersiz bir sıkıştırma değeri kullanıyor.

Bu değerleri kabul edilemez olarak ele almak yerine, Android APK ayrıştırıcısı varsayılan olarak verileri bir hata nedeniyle sıkıştırılmamış olarak algılayarak APK’nın güvenlik kontrollerini atlamasına ve cihazda yürütmeye devam etmesine olanak tanır.

(Kaspersky)

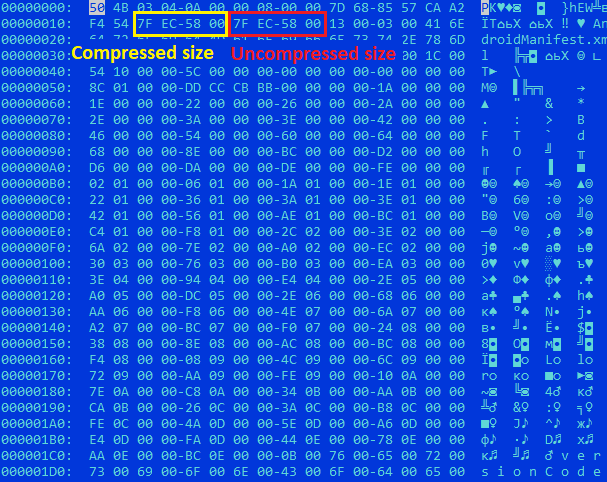

İkinci yöntem, APK’daki bildirim dosyasının boyutunun yanlış bildirilmesini ve gerçek rakamdan daha büyük bir değer sağlanmasını içerir.

Dosya önceki adımda sıkıştırılmamış olarak işaretlendiğinden doğrudan arşivden kopyalanır ve aradaki önemsiz “yer paylaşımı” verileri aradaki farkı doldurur.

Kaspersky, Android’in bunları görmezden gelmeye ayarlı olması nedeniyle bu ekstra verilerin cihaza doğrudan zarar vermediğini ancak kod analiz araçlarının kafasını karıştırmada önemli bir rol oynadığını açıklıyor.

(Kaspersky)

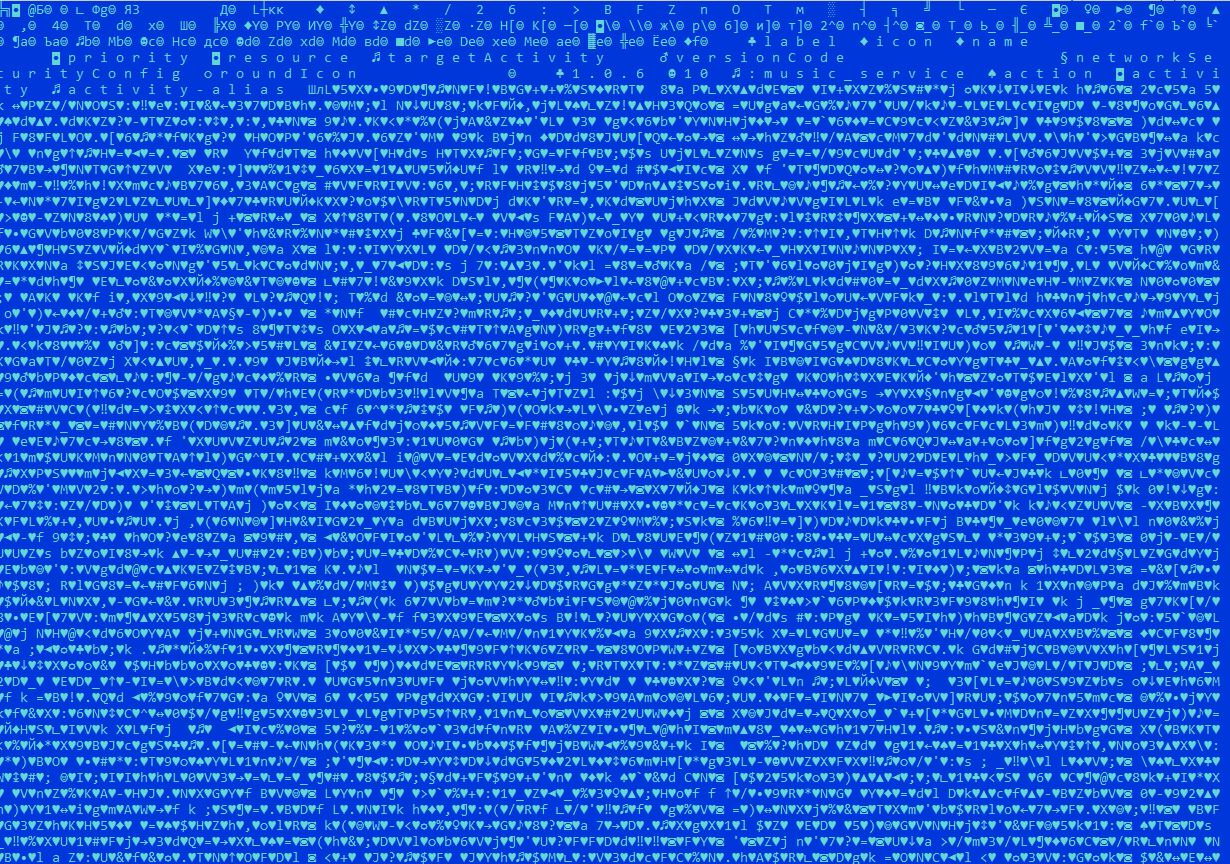

Üçüncü kaçınma tekniği, bildirim dosyasındaki XML ad alanlarının adları için çok uzun dizeler kullanmaktır, bu da otomatik analiz araçlarının bunları kontrol etmesini çok zorlaştırır ve genellikle bunları işlemek için yeterli belleğe sahip değildir.

(Kaspersky)

Kaspersky, Google’ı, Android’in resmi analiz aracı olan APK Analiz Aracı’nın yukarıdaki kaçınma yöntemlerini kullanarak dosyaları işleyemediği konusunda bilgilendirdi.

BleepingComputer ayrıca bir yorum almak için Google ile iletişime geçti ve geri bildirim alır almaz bu yayını güncelleyeceğiz.

SoumniBot tehdidi

Başlatma sırasında SoumniBot, yapılandırma parametrelerini sabit kodlanmış bir sunucu adresinden ister ve etkilenen cihazın numara, operatör vb. dahil olmak üzere profil bilgilerini gönderir.

Ardından, durdurulması halinde her 16 dakikada bir yeniden başlayan ve her 15 saniyede bir kurbandan çalınan verileri aktaran kötü amaçlı bir hizmet başlatıyor.

Sızdırılan ayrıntılar arasında IP adresleri, kişi listeleri, hesap ayrıntıları, SMS mesajları, fotoğraflar, videolar ve çevrimiçi bankacılık dijital sertifikaları yer alıyor.

Verilerin sızması, kötü amaçlı yazılımın bir MQTT sunucusu aracılığıyla aldığı komutlarla kontrol ediliyor. Bu komutlar ayrıca aşağıdaki gibi işlevleri de sıralar:

- Mevcut kişileri silme veya yeni kişileri ekleme

- SMS mesajı gönderme (yönlendirme)

- Zil sesi düzeylerini ayarlama

- Sessiz modu açma veya kapatma

- Cihazdaki hata ayıklama modunu açma veya kapatma

SoumniBot’un cihazlara nasıl ulaştığı belli değil ancak yöntemler, üçüncü taraf Android mağazaları ve güvenli olmayan web siteleri üzerinden dağıtım yapmaktan, güvenilir depolardaki meşru uygulamaların kötü amaçlı kodlarla güncellenmesine kadar değişiklik gösterebilir.

SoumniBot Koreli kullanıcıları hedef alıyor ve birçok kötü amaçlı Android uygulaması gibi, kaldırılmasını zorlaştırmak için kurulumdan sonra simgesini gizliyor. Ancak kurbanın verilerini yükleyerek arka planda aktif kalır.

Kaspersky, kötü amaçlı yazılıma yönelik karmaları ve kötü amaçlı yazılım operatörlerinin komuta ve kontrol etkinliği için kullandığı iki etki alanını içeren kısa bir güvenlik ihlali göstergeleri seti sağlar.