Kendisine “The” adını veren bir finansal siber suç grubu. Disneyland Ekibi web tarayıcılarının Kiril alfabesi gibi Latin olmayan alfabelerle alan adlarını işlemesine olanak tanıyan bir İnternet standardı olan Punycode’u kullanarak popüler banka markalarını taklit eden görsel olarak kafa karıştırıcı kimlik avı alanlarını serbestçe kullanıyor.

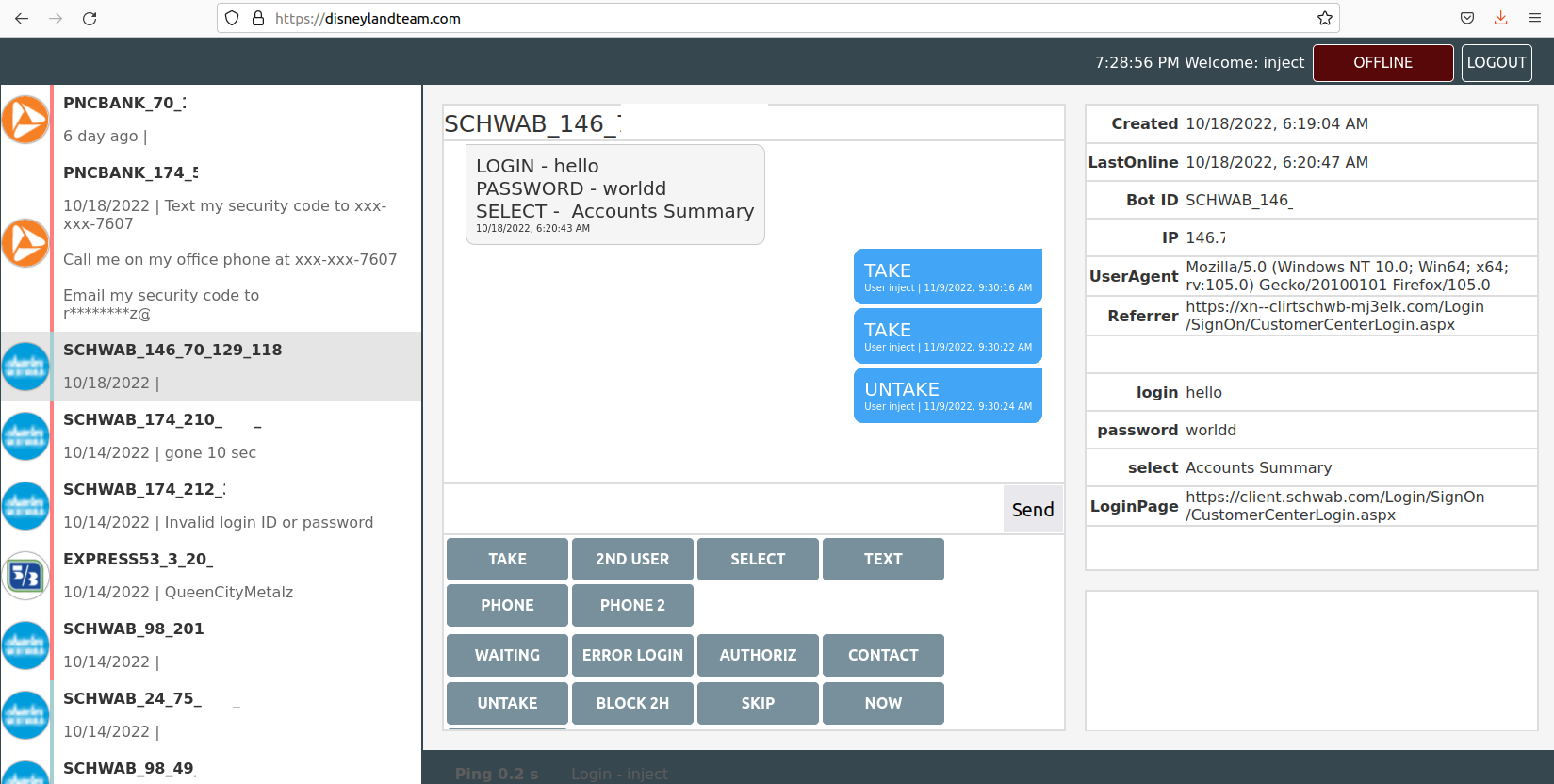

Disneyland Ekibi’nin, sahte banka web sitelerini kullanarak oturum açma kimlik bilgilerini çalmak için kötü amaçlı yazılım kurbanlarıyla gerçek zamanlı olarak etkileşime girmelerine olanak tanıyan Web arayüzü.

Disneyland Ekibi, kendi alanlarında en iyi banka markaları için yaygın olarak kullanılan yazım hatalarını kullanır. Örneğin, çetenin Mart 2022’den beri kullandığı bir alan adı uşağı[.]iletişim – US Bank müşterilerini dolandırmak için oluşturulmuş.

Ancak bu grup, sahte banka alan adlarının daha yasal görünmesini sağlamak için genellikle Punycode’u kullanır. ABD finansal hizmetler şirketi amerikanprise ameriprise.com alan adını kullanır; Ameriprise müşterileri için Disneyland Ekibinin alan adı: https://www.xn--meripris-mx0doj[.]iletişim [brackets added to defang the domain]tarayıcı URL çubuğunda ạmeriprisẹ olarak görüntülenen[.]com.

Dikkatlice bakın, “a” ve ikinci “e” harflerinin altında küçük noktalar göreceksiniz. Bu noktalardan birini veya her ikisini bilgisayar ekranınızdaki veya mobil cihazınızdaki bir toz zerresi sanırsanız affedilebilirsiniz.

Disneyland Ekibi içindeki bu samimi görüş, Alex HoldenMilwaukee merkezli siber güvenlik danışmanlık firması Hold Security’nin kurucusu. Holden’ın analistleri, suç örgütünün kurban kimlik bilgilerini takip etmek için kullandığı Web tabanlı bir kontrol paneline erişim sağladı (yukarıdaki ekran görüntüsüne bakın). Panel, çetenin 2022’nin büyük bölümünde düzinelerce Punycode tabanlı kimlik avı alanı işlettiğini ortaya koyuyor.

Bu Disneyland Ekibi kimlik avı alanındaki Punycode’a bir göz atın: https://login2.xn--mirtesnbd-276drj[.]com, tarayıcı URL çubuğunda login2.ẹmirạtesnbd olarak görünür[.]com kullanıcılarını hedefleyen bir alan adıdır. Emirates NBD Bankası Dubai’de.

İşte Disneyland Ekibi tarafından bu yıl tescil edilen başka bir alan adı: https://xn--clientchwb-zxd5678f[.]mali danışmanın oturum açma sayfasını taklit eden com Charles Schwab cliẹntșchwab açılış sayfasıyla[.]com. Yine “e” ve “s” harflerinin altındaki noktalara dikkat edin. Başka bir Punycode alanı, olası kurbanları cliẹrtschwạb’ye gönderir.[.]Marka yazım hatasını Punycode ile birleştiren com.

Aynı dinamiği Disneyland Team Punycode etki alanı https://singlepoint.xn--bamk-pxb5435b ile görüyoruz.[.]com, singlepoint.ụșbamk anlamına gelir[.]com — yine ABD Bankası müşterilerini dolandırıcılık.

Burada neler oluyor? Holden, Disneyland Ekibi’nin Rusça konuştuğunu söylüyor – Rusya’da da bulunmuyorsa – ancak kendi başına bir kimlik avı çetesi değil. Bunun yerine, bu grup sahte banka etki alanlarını kurbanın bilgisayarına zaten gizlice yüklenmiş olan kötü amaçlı yazılımlarla birlikte kullanır.

Holden, Disneyland Team alan adlarının, grubun Gozi 2.0/Ursnif olarak bilinen güçlü bir Microsoft Windows tabanlı bankacılık kötü amaçlı yazılımı bulaşmış kurbanlardan para çalmasına yardımcı olmak için yapıldığını söyledi. Gozi, kimlik bilgilerini toplama konusunda uzmandır ve esas olarak sahte banka havalelerini kolaylaştırmak için müşteri tarafı çevrimiçi bankacılığa yönelik saldırılarda kullanılır. Gozi, saldırganların kurbanın bilgisayarını kullanarak bir bankanın web sitesine bağlanmasına da izin verir.

Geçmiş yıllarda, bunun gibi dolandırıcılar ısmarlama “web enjeksiyonları” Gozi kurbanlarının bankalarının sitesini ziyaret ettiklerinde Web tarayıcılarında gördüklerini manipüle etmek için. Bu web enjeksiyonları, kötü amaçlı yazılımın bankanın HTML kodunu anında yeniden yazmasına ve kullanıcıların web tabanlı bir forma gireceği kullanıcı adı ve şifre gibi verileri kopyalamasına ve/veya engellemesine izin verdi.

Bununla birlikte, çoğu Web tarayıcısı üreticisi, bu tür hain faaliyetleri engellemek için güvenlik korumaları eklemek için yıllarını harcamıştır. Sonuç olarak, Disneyland Ekibi, alan adlarını olabildiğince gerçek gibi göstermeye çalışıyor ve ardından kurbanları bu sahte sitelerle etkileşime girmeye yönlendiriyor.

Holden, “Tarayıcı içi enjeksiyonları kullanmalarının mümkün olmamasının nedeni, tarayıcı ve işletim sistemi koruma önlemlerini ve çok faktörlü kimlik doğrulaması gerektiren bankalar için dinamik sayfaları manipüle etmedeki zorlukları içeriyor” dedi.

Gerçekte, Disneyland Ekibi’nin kötü amaçlı yazılımı tarafından kaplanan sahte banka web sitesi, kurbanın tarayıcı etkinliğini gerçek banka web sitesine aktarırken, saldırganların bankadan gelen gizli sorular veya çok faktörlü kimlik doğrulama sorgulamaları gibi ikincil oturum açma isteklerini iletmesine izin verir.

Disneyland Ekibi, kullanıcıları için talimatlar ekledi ve kurbanın oturum açma kimlik bilgilerini girdiğinde 10 saniyelik bir çıkrık gördüğünü ve ardından “İsteğiniz için arka ofis onayı bekleniyor. Lütfen bu pencereyi kapatmayın.”

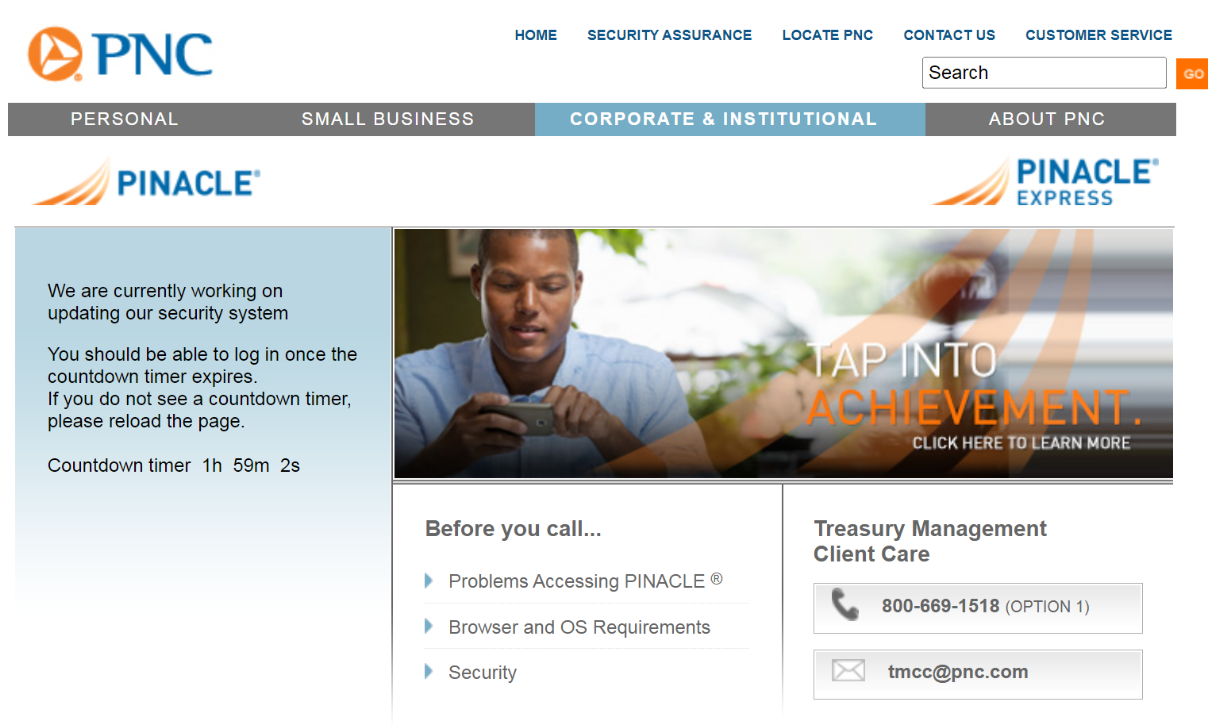

Kullanıcının hesabına erişmesini geçici olarak engellemeyi amaçlayan bir mesajı görüntüleyen sahte bir PNC web sitesi yerleşimi veya “web enjeksiyonu”.

Kılavuz, yukarıdaki ekran görüntüsündeki “SKIP” düğmesinin, “hesabın bizim için ilginç olmaması durumunda” kullanıcıyı gerçek banka giriş sayfasına yönlendirdiğini açıklıyor. “Ayrıca, bu yönlendirme, o sırada operatörlerimizden hiçbiri çalışmıyorsa çalışır.”

Disneyland Ekibi kontrol panelindeki “AL” düğmesi, kullanıcıların veya bağlı kuruluşların belirli bir virüslü makine veya bot üzerinde sahiplik talebinde bulunmasına olanak tanır ve bu, diğer kullanıcıların bu kurbanla etkileşim kurmasını engeller.

Kurbanın (bot) Disneyland Team kontrol paneline bağlanmasının herhangi bir şekilde uzun sürmesi veya bir işlemin geciktirilmesinin gerekli olması durumunda, kullanıcılar kurbanın (bot) panelinde aşağıdaki mesajın görünmesini sağlayan bir düğmeye basabilirler. ekran:

“Vaka kimlik numaranız 875472. Bir çevrimiçi bankacılık destek temsilcisi kısa süre içinde sizinle iletişime geçecek. Lütfen vaka kimlik numaranızı verin ve bu sayfayı KAPATMAYIN.”

Disneyland kullanım kılavuzu, panelin kurbanı geçersiz kimlik bilgileri ilettiği takdirde tekrar oturum açmaya zorlamak için kullanılabileceğini açıklar. Ayrıca, hesapları boşaltılırken kurbanları oyalamak için başka seçenekler de vardır. Panelin üretebileceği başka bir sahte istem, kurbana “Şu anda güvenlik sistemimizi güncellemek için çalışıyoruz. Geri sayım sayacı sona erdiğinde oturum açabilmelisiniz.”

Kullanım kılavuzu, bu seçeneğin kullanıcının hesabına erişmesini iki saat süreyle engellediğini söylüyor. “Bu buton ile 1 saat blok yapmak mümkün, bu durumda daha az sinirlenirler, saatler içinde ddos ağlarını öldürür.”

Siber suç grupları bazen soymaya çalıştıkları şirketlerin sunucularına dağıtılmış hizmet reddi (DDoS) saldırıları başlatır – bu genellikle kurbanları dolandırıcılıklarından uzaklaştırmayı amaçlar, ancak Holden, Disneyland Ekibinin bunu kullanıp kullanmadığının net olmadığını söyledi. taktik de.

Uzun yıllar boyunca KrebsOnSecurity, Amerika Birleşik Devletleri’ndeki küçük ve orta ölçekli işletmelerden on milyonlarca dolar çalmak için web enjeksiyonları ve botlar kullanan benzer bir kötü amaçlı yazılım ekibinin günlük faaliyetlerini takip etti.

Her hikayenin sonunda, kötü amaçlı yazılımların bankacılık bilgilerini ele geçirmesinden endişe duyan herkesin, çevrimiçi bankacılık işlemlerini yalnızca bu amaç için kullanılan özel, güvenliği artırılmış bir sistemden yapmayı şiddetle düşünmesi gerektiği tavsiyesiyle bitireceğim. Elbette, özel sistem yaklaşımı yalnızca, hesabınızı çevrimiçi yönetmek için her zaman bu özel sistemi kullanırsanız işe yarar.

Bu hikayeler ayrıca, siberheistlerde kullanılan kötü amaçlı yazılımların büyük çoğunluğunun yalnızca Microsoft Windows bilgisayarlarda çalışacak şekilde tasarlandığından, bu özel bankacılık sistemi için Mac veya hatta bir sürüm gibi Windows olmayan bir bilgisayar seçmenin mantıklı olduğunu da gözlemledi. Linux’un. Hala bu tavsiyenin arkasındayım.

İlgilenen varsa, burada (PDF) Disneyland Ekibi tarafından şu anda ve daha önce kullanılan tüm kimlik avı alanlarının bir listesi bulunmaktadır.