SonicWall, SonicOS’ta CVE-2024-40766 olarak izlenen ve yakın zamanda düzeltilen bir erişim kontrolü açığının artık saldırılarda “potansiyel olarak” istismar edildiği konusunda uyarıyor ve yöneticilere mümkün olan en kısa sürede yamaları uygulamaları çağrısında bulunuyor.

“Bu güvenlik açığı potansiyel olarak vahşi doğada istismar ediliyor. Lütfen etkilenen ürünler için yamayı mümkün olan en kısa sürede uygulayın. En son yama yapıları mysonicwall.com adresinden indirilebilir,” diye uyarıyor güncellenen SonicWall uyarısı.

CVE-2024-40766, SonicWall Firewall Gen 5 ve Gen 6 cihazlarının yanı sıra Gen 7 cihazlarını da etkileyen kritik (CVSS v3 puanı: 9,3) bir erişim kontrol açığıdır.

Yazılım satıcısı, yetkisiz kaynaklara erişim potansiyeli ve güvenlik duvarını çökerterek ağ korumalarını ortadan kaldırma yeteneği dışında kusur hakkında fazla bilgi açıklamadı.

SonicWall ilk olarak 22 Ağustos 2024’te açığı açıkladığında, açığın yalnızca SonicWall SonicOS yönetim erişiminde olduğuna inanılıyordu. Şirket, bugünün güncellemesiyle CVE-2024-40766’nın güvenlik duvarının SSLVPN özelliğini de etkilediği konusunda uyarıyor.

Yamaları mümkün olan en kısa sürede uygulayın

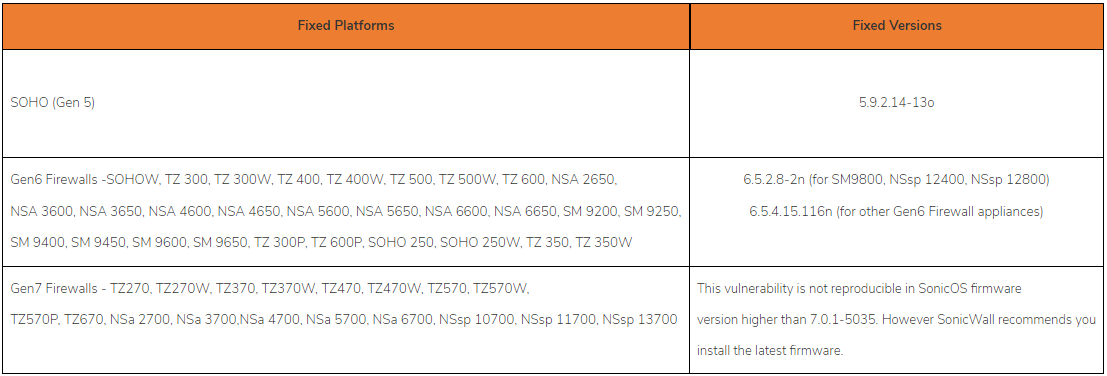

Etkilenen ürünlerin ve sürümlerin listesi ile CVE-2024-40766’yı ele alan sürümler aşağıda özetlenmiştir:

- SonicOS 5.9.2.14-12o ve daha eski sürümleri çalıştıran SonicWall Gen 5 – SonicOS 5.9.2.14-13o sürümünde düzeltildi

- SonicOS 6.5.4.14-109n ve daha eski sürümlerini çalıştıran SonicWall Gen 6 – 6.5.2.8-2n’de (SM9800, NSsp 12400, NSsp 12800 için) ve 6.5.4.15-116n sürümünde (diğer Gen 6 Güvenlik Duvarları için) düzeltildi

- SonicOS 7.0.1-5035 ve daha eski sürümlerini çalıştıran SonicWall Gen 7 – 7.0.1-5035 ve sonrasında yeniden üretilemez.

SonicWall’un son azaltma önerileri şunları içeriyor:

- Güvenlik duvarı yönetimini güvenilir kaynaklarla sınırlayın ve mümkünse WAN yönetim portalına internet erişimini devre dışı bırakın.

- SSLVPN erişimini yalnızca güvenilir kaynaklarla sınırlayın ve gerekmediğinde tamamen devre dışı bırakın.

- Gen 5 ve Gen 6 cihazlarda, yerel hesaplara sahip SSLVPN kullanıcıları şifrelerini derhal güncellemeli ve yöneticiler yerel kullanıcılar için “Kullanıcı şifreyi değiştirmeli” seçeneğini etkinleştirmelidir.

- TOTP veya e-posta tabanlı tek seferlik parolalar (OTP’ler) kullanan tüm SSLVPN kullanıcıları için çok faktörlü kimlik doğrulamayı (MFA) etkinleştirin. Bu önlemin nasıl yapılandırılacağına ilişkin daha fazla bilgi burada mevcuttur.

SonicWall, söz konusu açığın nasıl aktif olarak kullanıldığını paylaşmasa da, geçmişte benzer açıklardan yararlanılarak kurumsal ağlara ilk erişim sağlanmıştı.

Tehdit aktörleri genellikle uzaktan VPN erişimi sağlamak için internete açık olan SonicWall’u hedef alırlar.

Mart 2023’te şüpheli Çinli bilgisayar korsanları (UNC4540), aygıt yazılımı yükseltmelerine rağmen varlığını sürdüren özel kötü amaçlı yazılımları yüklemek için yama uygulanmamış SonicWall Güvenli Mobil Erişim (SMA) aygıtlarını hedef aldı.

BleepingComputer, açığın saldırılarda nasıl aktif olarak kullanıldığı hakkında daha fazla bilgi edinmek için SonicWall ile iletişime geçti ancak hemen bir yanıt alınamadı.