SonicWall bugün müşterilerini SonicWall SMA1000 Cihaz Yönetim Konsolu’ndaki (AMC) ayrıcalıkları artırmak için sıfır gün saldırılarıyla zincirlenen bir güvenlik açığını düzeltmeleri konusunda uyardı.

SonicWall’a göre, bu orta şiddette yerel ayrıcalık yükseltme güvenlik açığı (CVE-2025-40602), Google Tehdit İstihbarat Grubu’ndan Clément Lecigne ve Zander Work tarafından bildirildi ve SonicWall güvenlik duvarlarında çalışan SSL-VPN’i etkilemiyor.

Şirket Çarşamba günü yayınlanan bir danışma belgesinde “SonicWall PSIRT, SMA1000 ürünü kullanıcılarına güvenlik açığını gidermek için en son düzeltme sürümüne yükseltme yapmalarını şiddetle tavsiye ediyor” dedi.

Kimliği doğrulanmamış uzaktan saldırganlar, belirli koşullar altında rastgele işletim sistemi komutlarını yürütmek için sıfır gün saldırılarında bu güvenlik açığını kritik önemdeki SMA1000 kimlik doğrulama öncesi seri durumdan çıkarma kusuruyla (CVE-2025-23006) zincirledi.

“Bu güvenlik açığının, kök ayrıcalıklarıyla kimliği doğrulanmamış uzaktan kod yürütülmesini sağlamak için CVE-2025-23006 (CVSS puanı 9,8) ile birlikte kullanıldığı bildirildi. CVE-2025-23006, derleme sürümü 12.4.3-02854 (platform düzeltmesi) ve daha yüksek sürümlerde (22 Ocak 2025’te yayımlandı) giderildi.”

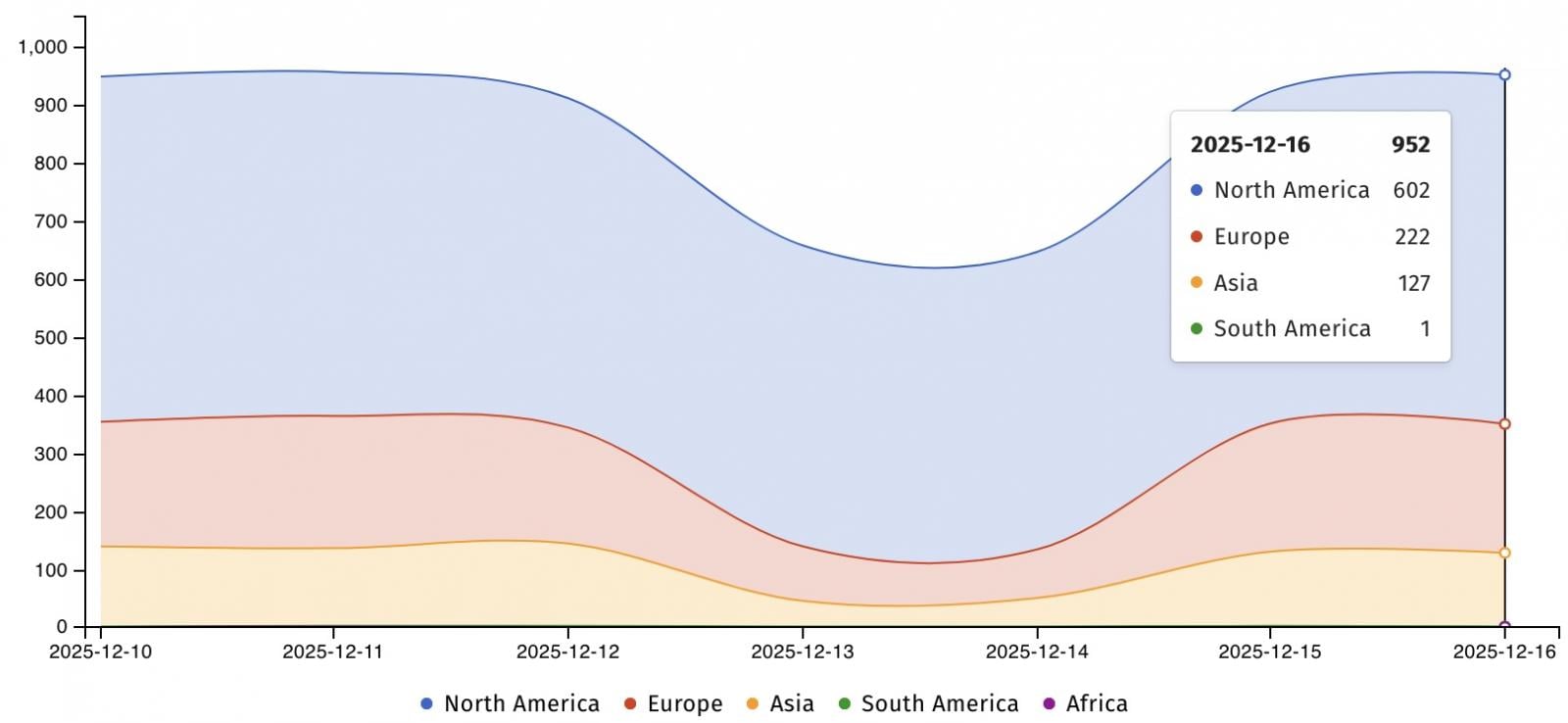

İnternet gözlemcisi Shadowserver şu anda çevrimiçi ortamda açığa çıkan 950’den fazla SMA1000 cihazını izliyor, ancak bazıları bu saldırı zincirine karşı zaten yamalanmış olabilir.

SMA1000, büyük kuruluşlar tarafından kurumsal ağlara VPN erişimi sağlamak için kullanılan güvenli bir uzaktan erişim cihazıdır. Kuruluşlar, devlet ve kritik altyapı kuruluşları arasındaki kritik rolleri göz önüne alındığında, yama yapılmamış kusurlar özellikle yüksek bir kötüye kullanım riski oluşturur.

Geçtiğimiz ay SonicWall, devlet destekli bilgisayar korsanlarını, müşterilerin güvenlik duvarı yapılandırma yedekleme dosyalarını açığa çıkaran Eylül ayındaki bir güvenlik ihlaliyle ilişkilendirdi; bu, araştırmacıların çalıntı kimlik bilgileri kullanılarak 100’den fazla SonicWall SSLVPN hesabının ele geçirildiği konusunda uyarmasından yaklaşık bir ay sonraydı.

Eylül ayında, BT yöneticilerinin SMA 100 serisi cihazlara yönelik saldırılarda kullanılan OVERSTEP rootkit kötü amaçlı yazılımlarını kaldırmasına yardımcı olacak bir ürün yazılımı güncellemesi de yayınladı.

Bir ay önce SonicWall, Akira fidye yazılımı çetesinin potansiyel sıfır gün istismarını kullanarak Gen 7 güvenlik duvarlarını hacklediği yönündeki iddiaları reddetmiş ve olayları Kasım 2024’te yamalanan kritik bir güvenlik açığına (CVE-2024-40766) bağlamıştı.

Siber güvenlik firması Rapid7 ve Avustralya Siber Güvenlik Merkezi (ACSC) daha sonra SonicWall’un bulgularını doğruladı ve Akira çetesinin yama yapılmamış SonicWall cihazlarını hedeflemek için CVE-2024-40766’yı kullandığını söyledi.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.