Sonicwall, güvenlik araştırmacıları MySonicWall yapılandırma yedekleme dosyalarının yanlışlıkla kamu deposuna maruz kaldığını keşfettikten sonra tüm müşterileri önemli bir kimlik bilgileri sıfırlamaya çağıran acil bir danışma yayınladı.

Hassas dosyalar, sonicos cihazları tarafından kullanılan şifreli şifreler, önceden paylaşılan tuşlar ve TLS sertifikaları içeriyordu ve potansiyel olarak tehdit aktörlerinin yetkisiz ağ erişimi elde etmek için kimlik bilgilerini şifresini çözmesine ve kullanmasına izin verdi.

Sonicwall’un bilgi tabanı üç kritik aşamayı özetlemektedir: riski azaltmak ve güvenli operasyonları geri yüklemek için muhafaza, iyileştirme ve izleme.

WAN’a bakan yönetimi kilitle

Pozlamayı hemen azaltmak için Sonicwall, şifre sıfırlamalarına devam etmeden önce tüm WAN tabanlı yönetim hizmetlerinin devre dışı bırakılmasını veya kısıtlanmasını önerir.

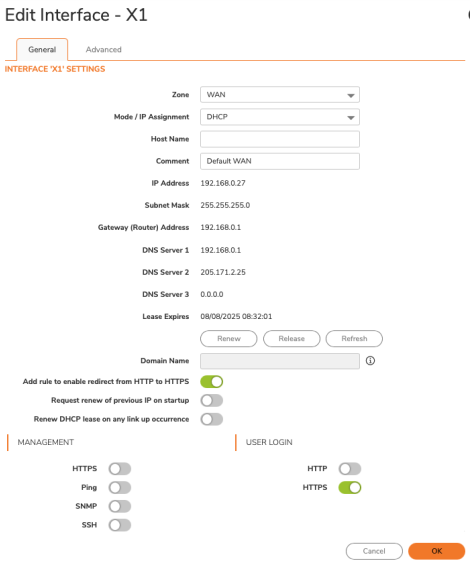

Yöneticiler ağ → Sistem → Arabirimlere gitmeli, her WAN arabirimini düzenlemeli ve HTTP/HTTPS ve SSH yönetimini devre dışı bırakmalıdır.

HTTPS/SSH yönetim seçeneklerini devre dışı bırakın

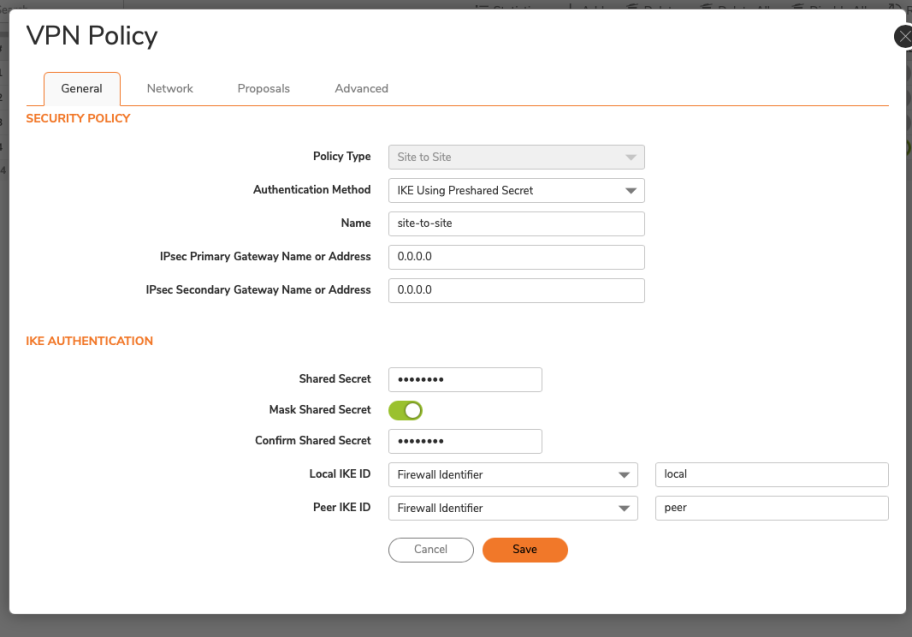

Benzer şekilde, SSL VPN ve IPSEC VPN hizmetleri, ağ → SSL VPN → Sunucu Ayarlarına ve Ağ → IPSEC VPN → Kural ve Ayarlara erişerek kapatılmalıdır.

Yetkisiz SNMP Get/Set komutlarının motor kimliklerini veya topluluk dizelerini açığa çıkarmasını önlemek için SNMP V3 erişimi aygıt → Ayarlar → SNMP altında devre dışı bırakılmalıdır.

Bilinen/güvenilir IP adreslerine gelen NAT/erişim kurallarını kısıtlamak, kimlik bilgisi değişikliklerinden sonra saldırganların yeniden bağlanmasını önler.

Sonicos 6.5.5.1 ve 7.3.0, yeni bir şifre ayarlanana kadar kullanıcı hesaplarını engelleyen dinamik bir icra seçeneğine sahiptir, bu da WAN kısıtlamaları tam olarak uygulanamasa bile muhafazanın etkili olmasını sağlar.

Kimlik Bilgileri Sıfırlama

Temel eylemler arasında tüm yerel kullanıcılar için parolaların sıfırlanması ve TOTP bağlamalarının yeniden kaydedilmesini içerir.

Yöneticiler, LDAP, RADIUS ve TACACS+ sunucularındaki BIND hesap şifrelerini güncelleyerek, paylaşılan sırları SHA-256 engelli değerlerle döndürmelidir.

Paylaşılan sırları döndürün

Tüm IPSEC VPN önceden paylaşılan tuşlar-hem site-saha tünelleri hem de GroupVPN için kullanılan, uzak ağ geçitlerinde karşılık gelen güncellemelerle yeni AES-256 şifreli sırlarla değiştirilmesini gerektirir.

L2TP/PPPOE/PPTP ve hücresel WWAN için WAN arayüzü kimlik bilgileri ISS’lerle koordineli olarak yenilenmelidir. Dinamik DNS, ClearPass NAC ve e -posta günlüğü otomasyon hesapları, teslimat arızalarından kaçınmak için şifrelerinin sıfırlanmalıdır.

Son olarak, Cihaz → Ayarlar → Yönetim Altında Global Yönetim Sistemi (GMS) IPSEC Yönetim Tüneli Modu’ndaki şifreleme anahtarlarını güncelleyin, bilgi tabanını okur.

İyileştirmeden sonra, her birini başarılı bir giriş testi ve SSH anahtar rotasyonu ile doğrulayarak hizmetleri yavaş yavaş yeniden etkinleştirin. Otomatik iş akışlarına güvenen müşterilere, eski kimlik bilgilerine başvuran komut dosyalarını güncellemeleri hatırlatılır.

Sistemin ve denetim günlüklerinin sürekli izlenmesi esastır. Yöneticiler Monitör → Günlükler → Sistem Günlükleri ve Denetim Günlüklerini, Tekrarlanan Kimlik Doğrulama Arızaları veya Yapılandırma Değişikliklerinde Anomaliler için Filtreleme’yi gözden geçirmelidir.

Ayrıntılı analiz için CSV’ye günlükleri dışa aktarın ve güvenli yönlendirmeyi sağlamak için TLS 1.2 üzerinden Syslog kullanarak SIEM entegrasyonlarından yararlanın.

Bu adımları izlemek, Sonicwall ortamlarını açıkta kalan yapılandırma yedeklemelerinin kullanılmasına karşı koruyacak ve ağ çevre savunmalarının bütünlüğünü güçlendirecektir.

Bu hikayeyi ilginç bul! Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin.