Bishop Fox’taki güvenlik araştırmacıları, Sonicos SSLVPN uygulamasının belirli sürümlerinde kimlik doğrulama mekanizmasını atlamaya izin veren CVE-2024-53704 güvenlik açığı için tam sömürü ayrıntıları yayınladılar.

Satıcı, 7 Ocak’ta bir bültendeki kusurun yüksek sömürü olasılığı konusunda uyardı ve yöneticileri Sonicos güvenlik duvarlarının bellenimlerini sorunu ele almak için yükseltmeye çağırdı.

Sonicwall’u müşterilere gönderilen bir e -postada, “SSL VPN veya SSH yönetimi etkin olan müşteriler için gerçek sömürüye duyarlı bir güvenlik duvarı güvenlik açığı tespit ettik ve bu, en son ürün yazılımına yükselterek hemen hafifletilmelidir.”

Kusur, uzak bir saldırganın aktif SSL VPN oturumlarını kimlik doğrulaması yapmadan kaçırmasına izin vererek kurbanın ağına yetkisiz erişim sağlıyor.

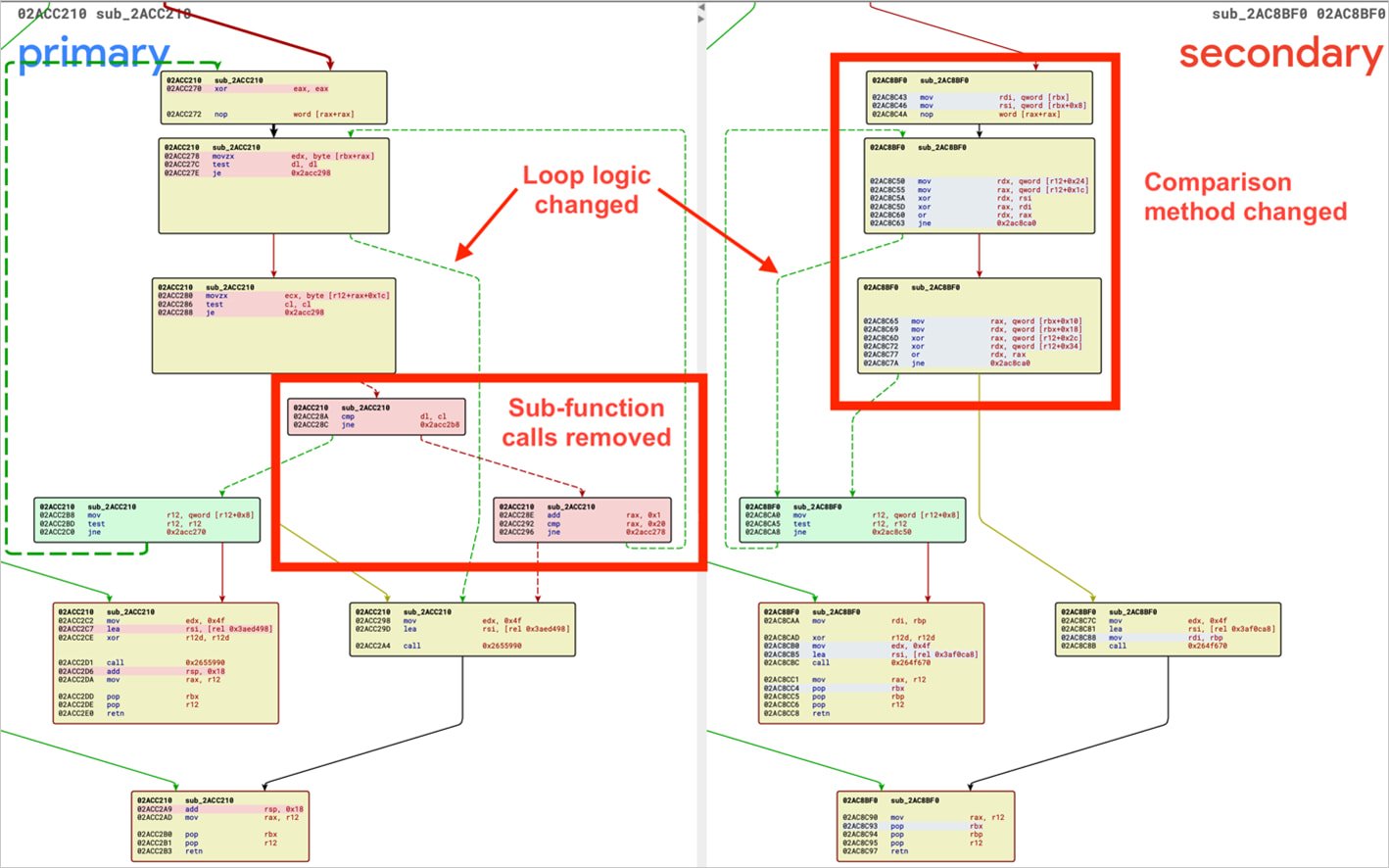

22 Ocak’ta Bishop Fox araştırmacıları, Sonicwall’un güvenlik açığının sömürü potansiyeli hakkındaki korkularını doğrulayan “önemli bir tersine mühendislik çabası” nın CVE-2024-53704 için bir istismar geliştirdiklerini açıkladı.

Kaynak: Bishop Fox

Sistem yöneticilerinin mevcut yamaları uygulamasına biraz zaman ayırdıktan sonra Bishop Fox, tüm sömürü ayrıntılarını Pazartesi günü yayınladı.

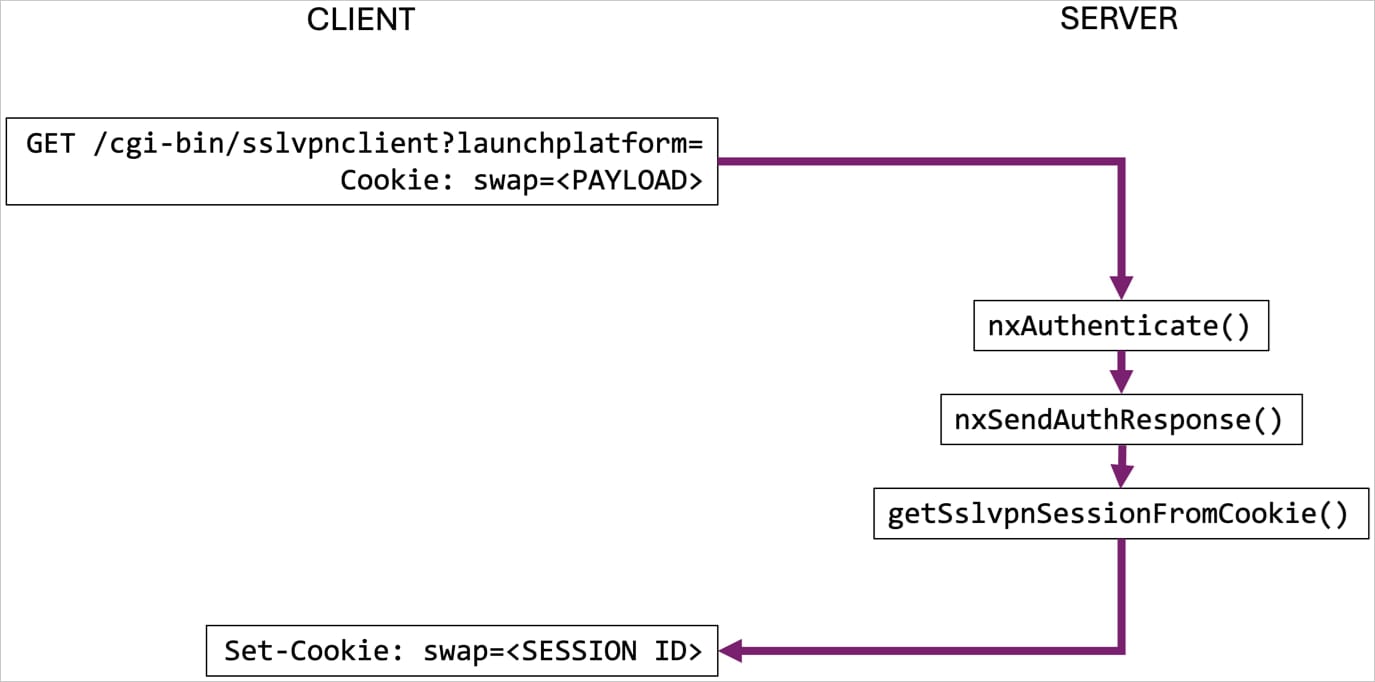

İstismar, ‘/cgi-bin/sslvpnclient’ adresindeki SSL VPN kimlik doğrulama uç noktasına baz64 kodlu bir null bayt dizisi içeren özel hazırlanmış bir oturum çerezi göndererek çalışır.

Mekanizma, talebin aktif bir VPN oturumu ile ilişkili olduğunu varsaydığı için bu oturumun yanlış bir doğrulanmasını tetikler.

Bu, kurbanı günlüğe kaydeder ve saldırganın oturuma erişimini sağlar, kullanıcının sanal ofis yer işaretlerini okumalarına, VPN istemci yapılandırma ayarlarını almalarına, dahili ağa bir VPN tüneli açmasına ve özel ağ kaynaklarına erişim sağlar.

Kaynak: Bishop Fox

Araştırmacılar analizlerinin geçerliliğini teste koydular ve bir kimlik doğrulama baypası saldırısını simüle etmek için bir kavram kanıtı istismar kodu oluşturdular. Yanıt başlıkları, aktif bir oturumu başarıyla kaçırdıklarını gösterdi.

Araştırmacılar, “Bununla birlikte, kaçırılan oturumun kullanıcı adını ve alanını belirleyebildik, kullanıcının SSL VPN üzerinden erişebildiği özel rotalarla birlikte.” Dedi.

Güvenlik güncellemeleri mevcut

Sorun Sonicos sürümleri 7.1.x (7.1.1-7058’e kadar), 7.1.2-7019 ve 8.0.0-8035’i etkiler. Bu sürümler, Gen 6 ve Gen 7 güvenlik duvarlarının ve Soho Serisi cihazlarının birden fazla modelinde çalışır.

Düzeltmeler Sonicos 8.0.0-8037 ve daha sonraki, 7.0.1-5165 ve daha yüksek, 7.1.3-7015 ve daha yüksek ve 6.5.5.1-6n ve daha yüksek seviyelerde sunuldu. Modele özgü bilgiler için Sonicwall’un bültenine buradan göz atın.

Bishop Fox, 7 Şubat itibariyle İnternet taramalarının CVE-2024-53705’i düzeltmeden güvenlik güncellemeleri olmadan yaklaşık 4.500 internete maruz kalan Sonicwall SSL VPN sunucularını gösterdiğini söylüyor.

Şu anda kamuya açık olan bir çalışma kavram kanıtı ile, yöneticiler mümkün olan en kısa sürede güncellemeleri uygulamalıdır, çünkü CVE-2024-53705 için sömürü riski önemli ölçüde artmıştır.