Linux ve Git’in yaratıcısı Linus Torvalds, yazılım geliştirmede kendi yasasına sahiptir ve şöyle devam eder: “yeterince göz küresi verildiğinde, tüm böcekler sığdır.” Bu ifade, açık kaynak ilkesine parmak basar: ne kadar çok, o kadar neşeli – kod herkesin ve herkesin hataları düzeltmesi için kolayca kullanılabilirse, oldukça güvenlidir. Ama öyle mi? Yoksa “tüm hatalar” mı? sığdır” sadece şunun için geçerlidir: sığ daha derinde yatanlar değil, böcekler? Açık kaynak kodlu güvenlik kusurlarını bulmanın düşündüğümüzden daha zor olabileceği ortaya çıktı. Debricked’in Ar-Ge Başkanı Emil Wåreus, topluluğun performansını daha derinlemesine inceleme görevini üstlendi. Kendisi bir veri bilimcisi olarak elbette verileri sordu: açık kaynak topluluğu, güvenlik açıklarını zamanında bulma konusunda ne kadar iyi?

(Kırılganlık) avının heyecanı

Açık kaynak güvenlik açıklarını bulmak genellikle açık kaynak projesinin sahipleri, kullanıcılar, denetçiler veya harici güvenlik araştırmacıları tarafından yapılır. Ancak dünyamızın güvenliğini sağlamaya yardımcı olan bu harika kod arkeologlarına rağmen, topluluk hala güvenlik açıklarını bulmakta zorlanıyor.

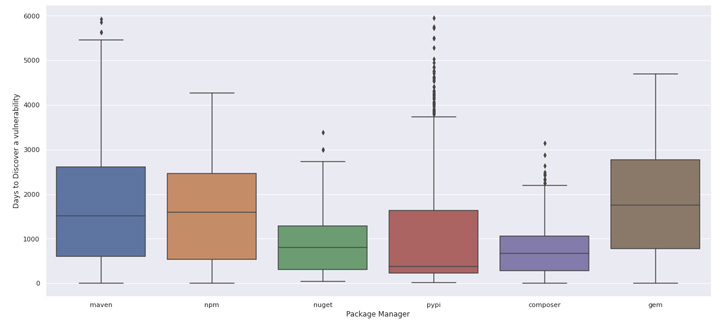

Ortalama olarak, sürer 800 günden fazla açık kaynak projelerinde bir güvenlik açığı keşfetmek için. Örneğin, kötü şöhretli Log4shell (CVE-2021-44228) güvenlik açığı 2649 gün boyunca keşfedilmedi.

Analiz, güvenlik açıklarının %74’ünün aslında en az bir yıl boyunca keşfedilmediğini gösteriyor! Topluluğun güvenlik açıklarını bulması ve ifşa etmesi 1000 günden fazla sürdüğü için Java ve Ruby burada en fazla zorluğa sahip görünüyor. Bizim [white] şapkalar, diğerlerinden biraz daha iyi performans gösteren PHP/Composer topluluğuna gidiyor.

Bir teknoloji yığınındaki iğne

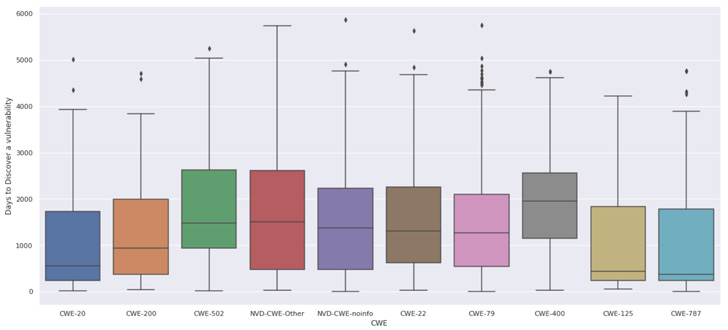

Diğer ilginç faktörler ise, bazı farklı zayıflık türlerinin (CWE) bulunmasının ve ifşa edilmesinin daha zor görünmesi ve bu da aslında Linus’un yasasıyla çelişmektedir. Zayıflık türleri CWE-400 (Kontrolsüz Kaynak Tüketimi) ve CWE-502 (Güvenilmeyen Verilerin Seri Halinden Çıkarılması) tipik olarak tek bir işleve yerelleştirilmemiştir veya uygulamada amaçlanan mantık olarak görünebilir. Başka bir deyişle, “sığ bir böcek” olarak kabul edilemez.

Ayrıca, geliştirici topluluğunun, çoğu zaman kusurun tek bir işlevde yalnızca birkaç satır kod olduğu CWE-20’yi (Yanlış Giriş Doğrulaması) bulma konusunda biraz daha iyi olduğu görülüyor.

Güçlü düzeltme ile güvenlik açıklarını çözün

Bu neden önemli? Açık kaynak tüketicileri olarak, ki bu tüm dünyadaki her şirket için geçerlidir, açık kaynaktaki güvenlik açıkları sorunu önemli bir sorundur. Veriler bize Linus Yasasına tam olarak güvenemeyeceğimizi söylüyor – açık kaynak diğer yazılımlardan daha az güvenli olduğu için değil, tüm böcekler sığ değildir.

Neyse ki, aynı anda birçok açık kaynak projesinin ölçekli analizini gerçekleştirmek için güçlü araçlar var. olmuştur [white knight hackers disclose 1000’s] Bu yöntemleri kullanarak bir kerede güvenlik açıklarının. Kötü niyetli kuruluşların ve bireylerin de aynı şeyi yaptığını varsaymamak saflık olur. Yazılım merkezli dünyamızın temelini oluşturan bir ekosistem olarak topluluk, açık kaynaktaki güvenlik kusurlarını bulma, ifşa etme ve düzeltme yeteneğini önemli ölçüde geliştirmelidir.

Geçen yıl Google, belirli bir küratör rolüyle açık kaynağın güvenliğini sağlamaya yardımcı olmak için bir açık kaynak fonuna 10 milyar ABD doları taahhüt etti ve belirli güvenlik çabalarıyla bakım yapanlarla birlikte çalışmak.

Ayrıca Debricked, yeni (açık kaynak) güvenlik açıkları için tüm yazılımlarınızı, her şubeyi, her gönderimi ve her işlemi tarayarak şirketlerin bu güvenlik açıklarını eyleme dönüştürülebilir hale getirmelerine yardımcı olur. Debricked, tükettiğiniz açık kaynak hakkında güncel, doğru ve eyleme geçirilebilir istihbarat sağladıklarından emin olmak için tüm eski taahhütlerinizi her yeni güvenlik açığı için sürekli olarak tarar. Debricked, bağımlılık cehennemine neden olmayacak otomatik çekme istekleriyle geliştiricilerin güvenlik kusurlarınızı düzeltmesine bile yardımcı olur; oldukça temiz!

Gerçek verilerde yatıyor

Peki tüm bunları bilerek, projenizi veya şirketinizi açık kaynak zafiyetlerine karşı korumanın en iyi yolu nedir? Rakamların yanı sıra Log4j ve Spring4shell örneğinde de gördüğümüz gibi, topluluğun tüm riskleri bulup düzelteceğine asla gerçekten güvenemeyiz. Bugün kodunuzda çok ve çok sayıda keşfedilmemiş ve açıklanmamış güvenlik açığı olma ihtimali yüksektir ve bu konuda yapabileceğiniz pek bir şey yoktur.

Debricked’e göre, bunu azaltmanın en iyi yolu, SDLC’nize sürekli güvenlik açığı taraması uygulamaktır. Makine öğrenimi destekli güvenlik açığı veritabanıyla birlikte her kod basıldığında otomatik olarak tarama yaparak. Bu, gerçek zamanlı olarak güncellenmenizi sağlar, yeni güvenlik açıklarını herkesten önce siz bilirsiniz. Bir düzeltme olur olmaz, otomatik olarak bir Düzeltme Çekme İsteği oluşturabilir veya Debricked’in yardımıyla manuel olarak çözebilirsiniz. Şu anda Debricked, JavaScript ve Go için düzeltme sunuyor, yakında daha fazla dil desteği gelecek.