bu PlugX uzaktan erişim truva atının, güvenlik korumalarını atlatmak ve bir hedef sistemin denetimini ele geçirmek amacıyla x64dbg adlı açık kaynaklı bir Windows hata ayıklama aracı kılığına girdiği gözlemlendi.

Trend Micro araştırmacıları Buddy Tancio, Jed Valderama ve Catherine Loveria, “Bu dosya, Windows için genellikle çekirdek modu ve kullanıcı modu kodunu, kilitlenme dökümlerini veya CPU kayıtlarını incelemek için kullanılan yasal bir açık kaynaklı hata ayıklayıcı aracıdır.” geçen hafta yayınlanan bir rapor.

Korplug olarak da bilinen PlugX, istismar sonrası modüler bir implanttır ve diğer özelliklerinin yanı sıra veri sızdırma gibi çoklu işlevleri ve güvenliği ihlal edilmiş makineyi hain amaçlar için kullanma yeteneği ile bilinir.

İlk olarak on yıl önce 2012’de belgelenmiş olsa da, Trend Micro’nun o tarihteki bir raporuna göre, kötü amaçlı yazılımın ilk örnekleri Şubat 2008’e kadar uzanıyor. Yıllar boyunca PlugX, Çin bağlantılı tehdit aktörleri ve siber suç grupları tarafından kullanıldı.

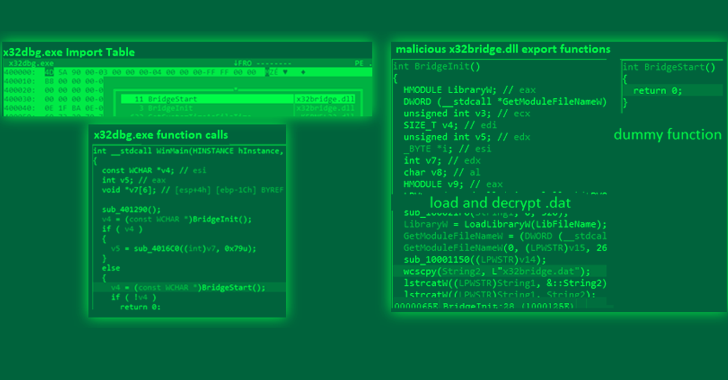

Kötü amaçlı yazılımın kullandığı temel yöntemlerden biri, dijital olarak imzalanmış bir yazılım uygulamasından, bu durumda x64dbg hata ayıklama aracından (x32dbg.exe) kötü amaçlı bir DLL yüklemek için bir DLL yandan yükleme tekniğidir.

Burada, DLL yandan yükleme saldırılarının, hileli bir yük yürüten meşru bir uygulamayı yerleştirmek ve ardından çağırmak için Windows’taki DLL arama emri mekanizmasından yararlandığını belirtmekte fayda var.

Araştırmacılar, “Meşru bir uygulama olan x32dbg.exe’nin geçerli dijital imzası, bazı güvenlik araçlarını karıştırabilir, tehdit aktörlerinin radarın altından uçmasına, kalıcılığı sürdürmesine, ayrıcalıkları artırmasına ve dosya yürütme kısıtlamalarını atlamasına olanak tanır” dedi.

PlugX’i yüklemek için x64dbg’nin kaçırıldığı geçen ay Palo Alto Networks Unit 42 tarafından ifşa edildi.

Kalıcılık, sistem yeniden başlatıldıktan sonra bile sürekli erişim sağlamak için Windows Kayıt Defteri değişiklikleri ve zamanlanmış görevlerin oluşturulması yoluyla elde edilir.

Trend Micro’nun saldırı zinciri analizi ayrıca x32dbg.exe’nin sistem bilgilerini toplayan ve uzak bir sunucudan ek talimatlar bekleyen bir UDP kabuk istemcisi olan bir arka kapı dağıtmak için kullanıldığını ortaya çıkardı.

“Güvenlik teknolojisindeki gelişmelere rağmen, saldırganlar [DLL side-loading] meşru uygulamalara olan temel güveni kötüye kullandığı için” dedi araştırmacılar.

“Bu teknik, sistemler ve uygulamalar dinamik kitaplıklara güvenmeye ve yüklemeye devam ettiği sürece, saldırganların kötü amaçlı yazılım dağıtması ve hassas bilgilere erişim elde etmesi için geçerliliğini koruyacaktır.”