GitHub’a Mart ayında hedeflenen Coinbase’e basamaklı bir tedarik zinciri saldırısı, bir tehdit oyuncusunun birden fazla Github projesinden ödün vermesine izin veren bir Spotbugs iş akışından çalınan tek bir jetona kadar izlendi.

Popüler statik analiz aracı spotbugs, Kasım 2024’te ihlal edildi ve daha sonra TJ-Actices/değiştirme dosyalarının enfeksiyonuna yol açan ReviewDog’un uzlaşmasına yol açtı.

Çok aşamalı tedarik zinciri saldırısı nihayetinde 218 depoda sırları ortaya çıkarırken, son bulgular tehdit aktörlerinin başlangıçta kripto para birimi değişim Coinbase’e ait projeleri ihlal etmeye çalıştığını gösterdi.

Şimdiye kadar bilinmeyen saldırının başlangıcı, Palo Alto Networks’in birim 42 araştırmacıları tarafından keşfedildi ve dün olayın orijinal analizleri hakkında bir güncelleme ekledi.

Basamaklı tedarik zinciri saldırısı

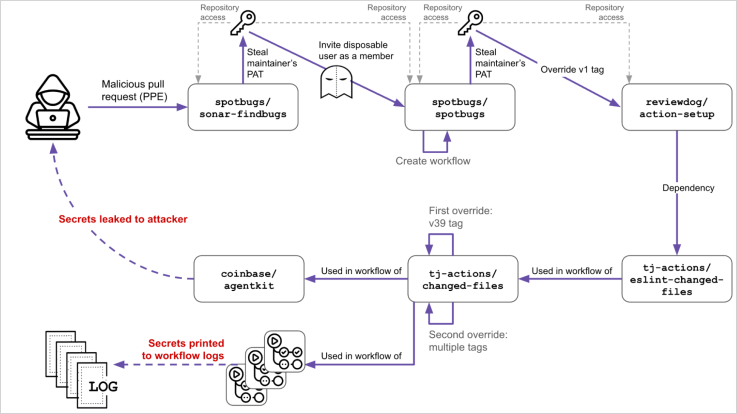

Artık tedarik zinciri saldırısının Kasım 2024’ün sonlarında bir Spotbugs koruyucu (SPTBHS_MNTNR) kişisel erişim belirtecini (PAT) bir CI iş akışına eklediğinde başladığını biliyoruz.

6 Aralık 2024’te bir saldırgan, bir atış kullanıcı hesabından (Randolzflow) kötü niyetli bir çekme isteği ile korunucunun PAT’ı çalmak için savunmasız bir ‘pull_request_target’ iş akışını kullandı.

11 Mart 2025’te saldırgan, çalınan Pat’ı başka bir kukla kullanıcı (jurkaofavak), spotbugs’a erişimi olan bir ReviewDog bakıcısına (RD_MNTNR) ait başka bir PAT’ı açan kötü amaçlı bir GitHub eylemleri iş akışını iten spotbuglara davet etmek için kullandı.

Çalınan Pat, saldırganın V1 etiketini bir çataldan kötü niyetli bir taahhütle geçersiz kılmasına izin vererek ‘ReviewDog/Action-Setup’a yazma erişimi vardı.

Bu, projenin güvendiği ‘TJ-Actions/Eslint-Changed Files’ tarafından kullanıldığında yürütülen bir arka kapı yarattı.

Çalıntı kimlik bilgilerini kullanarak, saldırgan, CI koşucularından sırları kütüklere dökecek ve potansiyel olarak bu eylemi kullanarak 23.000 depoları etkileyecek kötü niyetli bir taahhüdüne işaret etmek için depodaki GIT etiketlerini aştı. Bununla birlikte, daha sonra kötü niyetli TJ eylemlerinin sadece 218 depo için sırlar ortaya koyduğu belirlenmiştir.

Nicent sonrası soruşturmalar sırasında ortaya çıktığı gibi, saldırgan kötü niyetli taahhüdünü ‘Coinbase/AgentKit’i hedef aldı. Coinbase’in CI’si 14 Mart 2025’te lekeli versiyonu çekti ve gerçekleştirdi.

Kaynak: Ünite 42

Buna rağmen, hiçbir coinbase sırları ortaya çıkmadı, bu nedenle saldırganın borsanın altyapısına erişme girişimi başarısız oldu. Şirket, ihlal girişimi konusunda hızla devrildi ve iş akışını kaldırdı.

Şimdi olayın tüm resmi boyanmış olduğuna göre, ihlalin başlangıçta bilindiklerinden aylar önce başlayarak son derece organize ve titiz bir şekilde planlandığı anlaşılıyor.

Ayrıca, olay, açık kaynak depoları arasındaki güven zincirindeki temel sorunları ve GitHub Eylem ekosistem sorunlarının etiket değişebilirliği ve zayıf denetim günlüğü gibi sorunlarını vurgulamaktadır.

Geri ihlal edilen eylemleri kullanan projeler ve depolar, tüm sırları derhal döndürmelidir.

Github Eylemleri, özellikle 10-14 Mart 2025’ten gelen günlükler, özellikle Base64 kodlu lekeler olmak üzere basılan sır belirtileri için denetlenmelidir.

Gelecekte benzer saldırılar riskini azaltmak için, etiketler yerine iştahlı karma kullanarak bağımlılıkları sabitlemeniz ve gerekmedikçe ‘pull_request_target’ten kaçının.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.