Cloudflare, IPv6 trafiğini etkileyen, ölçülebilir tıkanıklığa, paket kaybına ve yaklaşık 12 Gbps trafik düşüşüne neden olan yakın zamanda meydana gelen 25 dakikalık Sınır Ağ Geçidi Protokolü (BGP) rota sızıntısı hakkında daha fazla ayrıntı paylaştı.

BGP sistemi, verileri internetteki daha küçük ağlar aracılığıyla hedefe gönderen, otonom sistemler (AS) adı verilen farklı ağlar üzerinden yönlendirmeye yardımcı olur.

Olay, bir yönlendiricideki politikanın yanlışlıkla yanlış yapılandırılmasından kaynaklandı ve Cloudflare müşterilerinin ötesindeki harici ağları etkiledi.

Cloudflare duyurusunda şu ifadeler yer alıyor: “22 Ocak’taki olay sırasında benzer bir rota sızıntısına neden olduk; bazı meslektaşlarımızdan rotalar aldık ve bunları Miami’deki bazı meslektaşlarımıza ve sağlayıcılarımıza yeniden dağıttık.”

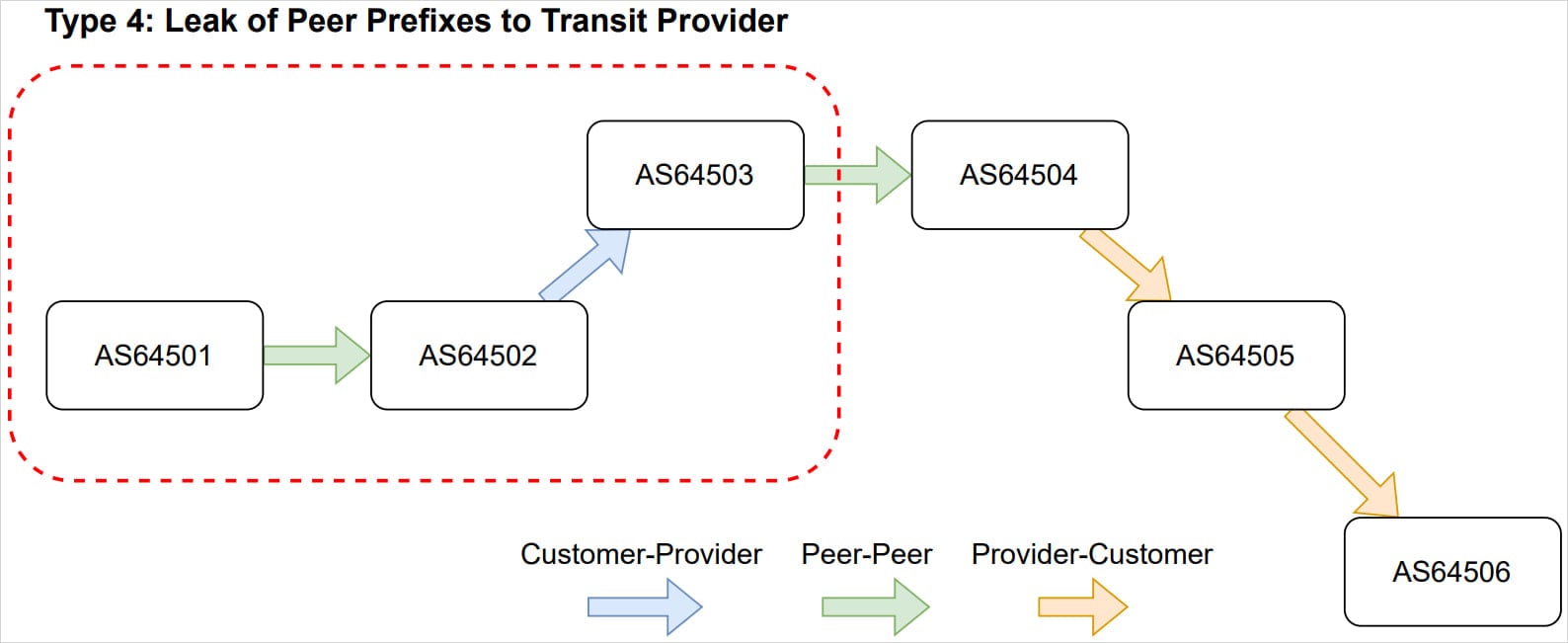

“RFC7908’deki rota sızıntısı tanımlarına göre internette Tip 3 ve Tip 4 karışık rota sızıntılarına neden olduk.”

Kaynak: Cloudflare

Bir Otonom Sistem (AS), bir eş veya sağlayıcıdan öğrenilen rotaları başka bir eş veya sağlayıcıya yanlış şekilde tanıtarak vadisiz yönlendirme politikalarını ihlal ettiğinde BGP rota sızıntısı meydana gelir.

Sonuç olarak trafik, onu taşıması asla amaçlanmayan bir ağ üzerinden gönderilir. Bu genellikle tıkanıklığa, düşmelere veya yetersiz yollara neden olur. Yalnızca belirli sağlayıcılardan gelen trafiği kabul etmek için güvenlik duvarı filtreleri kullanıldığında trafik tamamen atılır.

Vadi içermeyen kurallar, rotaların ağlar arasındaki iş ilişkilerine göre nasıl yayılması gerektiğini ve bu kurallar ihlal edildiğinde trafiğin, onu daha uzun veya dengesiz yollardan taşıyamayan ağlara çekildiğini ve bu durumda olduğu gibi tamamen kesildiğini açıklıyor.

Bu tür olaylar öncelikle güvenilirlik sorunlarına neden olsa da, BGP ele geçirme olaylarında yetkisiz tarafların trafiği ele geçirmesine ve analiz etmesine yol açabileceğinden bir güvenlik boyutu da vardır.

Cloudflare, BGP rota sızıntısının temel nedeninin, Miami’nin Bogotá IPv6 öneklerinin reklamını yapmasını engellemeyi amaçlayan bir politika değişikliği olduğunu açıkladı.

Belirli önek listelerinin kaldırılması, dışa aktarma politikasını aşırı derecede hoşgörülü hale getirdi ve rota türü dahili eşleşmenin tüm dahili (iBGP) IPv6 rotalarını kabul etmesine ve bunları harici olarak dışa aktarmasına izin verdi.

Cloudflare, “Sonuç olarak, Cloudflare’in omurga boyunca dahili olarak yeniden dağıttığı tüm IPv6 önekleri bu politika tarafından kabul edildi ve Miami’deki tüm BGP komşularımıza tanıtıldı” dedi.

Kaynak: Cloudflare

Cloudflare, sorunu ortaya çıktıktan kısa bir süre sonra tespit etti ve mühendisleri, yapılandırmayı manuel olarak geri döndürdü ve otomasyonu duraklatarak etkiyi 25 dakika içinde durdurdu. Tetikleyici kod değişikliği daha sonra geri alındı ve otomasyon güvenli bir şekilde yeniden etkinleştirildi.

İnternet devi, bu son vakanın Temmuz 2020’de yaşanan bir olaya çok benzediğini belirterek, gelecekte bu tür olayların yaşanmaması için tedbirleri de sıraladı.

Önerilen önlemler arasında daha sıkı topluluk temelli ihracat koruma önlemlerinin eklenmesi, politika hataları için CI/CD kontrolleri, gelişmiş erken tespit, RFC 9234’ün doğrulanması ve RPKI ASPA’nın benimsenmesinin teşvik edilmesi yer alıyor.

İster eski anahtarları temizliyor ister yapay zeka tarafından oluşturulan kod için korkuluklar kuruyor olun, bu kılavuz ekibinizin en başından itibaren güvenli bir şekilde geliştirme yapmasına yardımcı olur.

Hile sayfasını alın ve sır yönetimindeki tahminleri ortadan kaldırın.