SolarWinds, bir tehdit aktörünün ana makinedeki hassas dosyaları okumasına olanak tanıyan Dizin Geçişi güvenlik açığını gidermek için bir güvenlik danışma belgesi yayınladı.

Bu güvenlik açığı SolarWinds Serv-U Dosya Aktarımı çözümünde mevcuttu ve CVE-2024-28995 – 8.6 (Yüksek).

Bu güvenlik açığı, hem Windows hem de Linux platformlarındaki birden fazla SolarWinds Serv ürününü etkiledi.

Ancak en son sürüm olan SolarWinds Serv-U 15.4.2 HF 2’de bu sorun düzeltildi. Şirket ayrıca kullanıcıların ürünlerini en son sürüme yükseltmelerini de öneriyor.

Free Webinar on API vulnerability scanning for OWASP API Top 10 vulnerabilities -> Book Your Spot

Cyber Security News ile paylaşılan raporlara göre bu güvenlik açığı, Server-U FTP sunucusu 15.4, Serv-U Gateway 15.4 ve Serv-U MFT Sunucusu 15.4’ü etkiledi.

Serv-U, Serv-U.dll ikili dosyasındaki kodun çoğunu içeren, C++ ile yazılmış bir uygulamadır.

Bu ikiliyi daha ayrıntılı analiz ettiğimizde, değiştirilmiş bir sub_18016DC30 fonksiyonunun olduğu keşfedildi.

Bu işlevin değiştirilmiş bu sürümü, eklenen denetimlerle birlikte bir dosya yolunu işler. Kontrol, özellikle çift noktalı yol segmentini (\..\) kontrol edecek ve bulunması durumunda temizlenecek şekilde yazılmıştır.

Daha ileri araştırmalar, bu işlevin kullanım durumlarının çoğunun, InternalDir ve InternalFile olmak üzere iki HTTP istek parametresi içerdiği sonucuna varmıştır. her ikisi de savunmasız işlevi çağırır.

Ancak, Serv-U’nun güvenlik açığı bulunan bir sürümünde bu parametrelere bir dizin geçiş verisi sağlanırken, uygulama veri yükünü işledi ve dizin geçiş güvenlik açığını tetikledi.

Bu güvenlik açığı, hedef sunucuda hassas bilgileri açığa çıkarabilecek rastgele bir dosyaya ulaşacak şekilde de değiştirilebilir.

Ek olarak, Serv-U uygulaması bir Windows makinesine kuruluysa sistem verileri aşağıdaki yolda saklanacaktır. C:\ProgramData\RhinoSoft\Serv-U\.

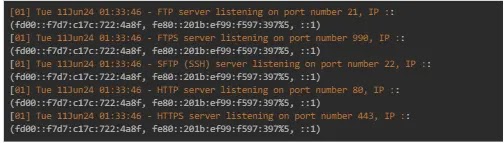

Ayrıca, sistem veri klasöründeki Serv-U-StartupLog.txt, uygulama başlatma sırasında yayılan uygulama günlüğü bilgilerini içerir ve ayrıca hedef Serv-U sunucusunun sürüm numarasını da içerir.

Linux platformunda bu güvenlik açığı okuma amaçlı olarak tetiklenebilir.

.webp)

.webp)

SolarWinds Serv-U kullanıcılarının bu güvenlik açığını gidermek için en son sürüme yükseltmeleri veya 15.4.2 Düzeltme 2’yi uygulamaları önerilir.

Free Webinar! 3 Security Trends to Maximize MSP Growth -> Register For Free