Acronis Tehdit Araştırma Birimi (TRU), bilinen bir siber teatnin yanı sıra hedefleme ve şaşkınlıkta bazı ilginç bükülmeler içeren ilginç bir tehdit zinciri ve kötü amaçlı yazılım örneği ile sunuldu.

Bu makalede, karmaşık kötü amaçlı yazılım dağıtım zincirini ve taktiklerini inceleyeceğiz. Odak noktası, Visual Basic Script (VBS), bir parti dosyası ve bir PowerShell komut dosyası içeren çok aşamalı bir enfeksiyon işlemi üzerinde olacak ve sonuçta DCRAT veya Rhadamanthys Infostealer gibi yüksek profilli kötü amaçlı yazılımların dağıtılmasına yol açacaktır.

İlk enfeksiyon: Aldatıcı e -posta eki

Enfeksiyon görünüşte zararsız bir e -posta ile başlar. Mesaj, “hesap garnitürü için çağrı” anlamına gelen akıllıca “Citación por ambargo de cuenta” olarak adlandırılan bir rar arşiv ekini içeriyor.

Bu dosya adı, derhal endişeyi uyandırmak ve İspanyolca konuşan alıcıları eki açmaya yönlendirmek için tasarlanmıştır. RAR arşivi çıkarıldıktan sonra, Visual Basic Betiği (VBS) dosyasını ortaya çıkarır.

Yürütüldüğünde, bu VBS dosyası, son kötü amaçlı yükün dağıtılması için zemin hazırlayarak çok aşamalı bir teslimat işlemi başlatır.

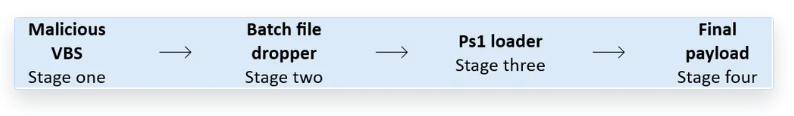

Çok aşamalı teslimat süreci

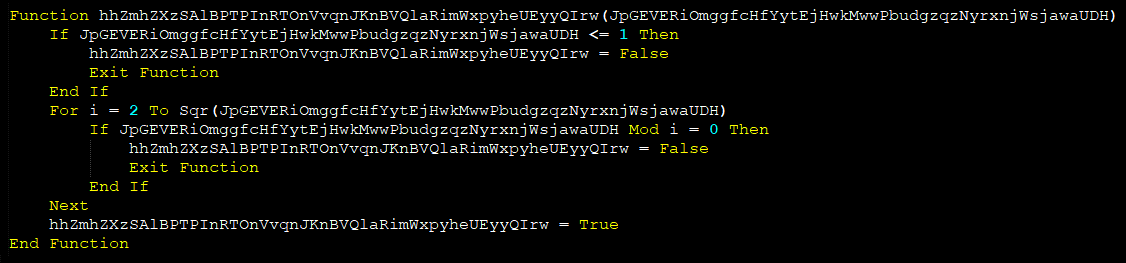

VBS dosyası yoğun bir şekilde gizlenmiştir, bu da geleneksel güvenlik çözümlerinin kötü niyetli niyetini tespit etmesini zorlaştırır.

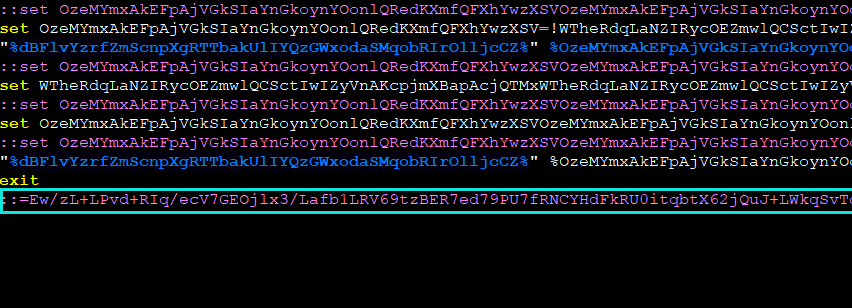

Yürütme üzerine, VBS komut dosyası bir Windows toplu dosyası (BAT) oluşturur ve kontrolü ona aktarır. Bu toplu iş dosyası, ortam değişkenlerinden baz64 kodlu bir dize oluşturmaktan sorumlu olan zincirdeki bir sonraki bağlantıdır.

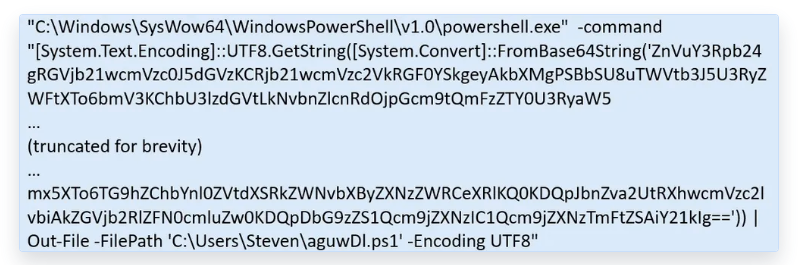

Bu dize, daha sonra -Command argümanı kullanılarak yürütülen kompakt bir PowerShell komut dosyasını temsil eder.

PowerShell betiği, teslimat zincirinde önemli bir rol oynar. Toplu iş dosyasının son satırını okur, işaretleme baytlarını kaldırır ve ortaya çıkan yükü kodlar.

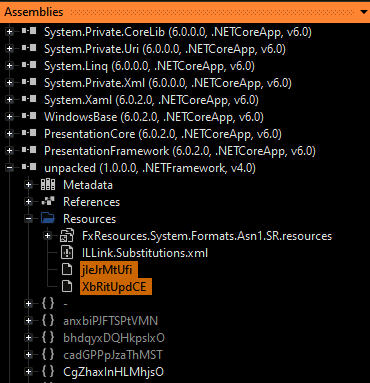

Kod çözülmüş yük, Runpe olarak bilinen ve bir yardımcı kütüphane tarafından kolaylaştırılan ortak bir kötü amaçlı yazılım tekniği kullanılarak belleğe yüklenen bir Windows .net Yürütülebilir dosyasıdır.

Yükün kendisi, özel bir .NET paketleyicisi kullanılarak paketlenmiştir ve kaynak yapısında iki şifreli veri lekesi içeren yoğun bir şekilde gizlenmiştir.

Bu veri damlaları, 0x78 anahtarı ile bayt sırt XOR işlemi kullanılarak şifre çözülebilir-bu işlem de şifrelemede yaygındır.

Riskler ve kaçan tespit

Bu karmaşık dağıtım zinciri aracılığıyla DCRAT veya Rhadamanthys Infostealer gibi yüksek profilli kötü amaçlı yazılımların dağıtılması önemli riskler oluşturmaktadır.

Birden fazla senaryo dili ve gizleme tekniklerini içeren çok aşamalı süreç, güvenlik çözümlerini etkili bir şekilde atlayabilir ve yetkisiz erişim, veri hırsızlığı ve sistem uzlaşmasına yol açabilir.

Dağıtım zincirinin karmaşıklığı, birden fazla gizleme katmanı getirerek güvenlik çözümlerinin her adımda kötü amaçlı yazılımları tespit etmesini ve engellemesini zorlaştırır.

Bununla birlikte, ilave karmaşıklık, zinciri kırmak ve nihai yükün yürütülmesini önlemek için sömürülebilen daha fazla başarısızlık noktası getirir.

Çok katmanlı güvenlik çözümleri: kapsamlı bir savunma

Bu tür sofistike tehditlerle mücadele etmek için çok katmanlı güvenlik çözümleri esastır. Bu çözümler enfeksiyon sürecinin farklı aşamalarında çeşitli teknikler kullanır.

Örneğin, ilk aşamalarda, görsel Basic betiğinin yürütülmesini önleyerek kötü niyetli e -postaları ve ekleri algılayabilir ve engelleyebilirler.

Gelişmiş sezgisel tarama ve davranış analizi, kullanıcı dizinlerinde toplu dosyalar ve PowerShell komut dosyalarının oluşturulması gibi gizlenmiş komut dosyalarını ve şüpheli etkinlikleri tanımlayabilir.

Acronis Tehdit Araştırma Birimi, devam eden araştırma ve geliştirme çalışmalarımızın bir parçası olarak DCRAT gibi tehditleri analiz eder – Acronis Gelişmiş Güvenlik + Genişletilmiş Tespit ve Yanıt (XDR) gibi güvenlik çözümlerimizin ortaya çıkan tehditler için hazırlanmasını sağlamak.

Acronis XDR, gerçek zamanlı koruma ve şirket içi geliştirilmiş jenerik senaryo emülatörlerini, komut dosyalarını azaltmak ve analiz etmek için tehditlerin erken tespitine ve nötralizasyonuna izin vermek için kullanır. Kodlanmış yüklerin bellekte yürütülmesini izleyerek ve engelleyerek, bu çözümler DCRAT, Rhadamanthys veya Remcos gibi son kötü amaçlı yazılımların yüklenmesini önleyebilir.

Temel bulgular, içgörüler ve 19. yüzyıl Alman filozofu

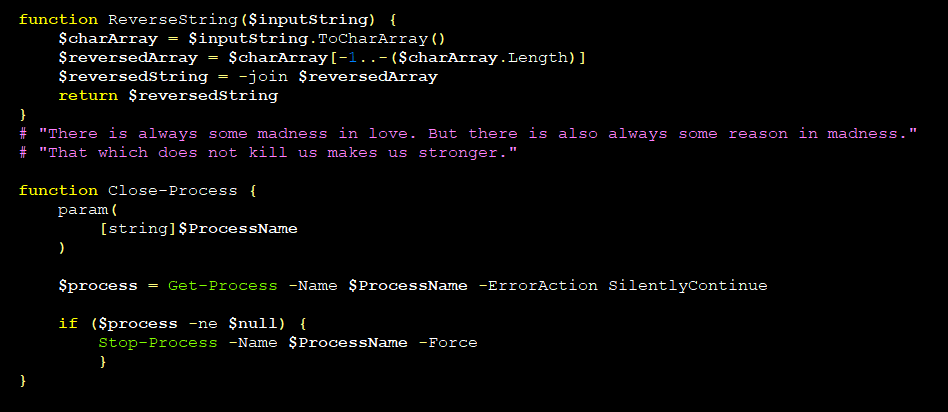

Bu kötü amaçlı yazılım dağıtım zincirinin Acronis Tehdit Araştırma Birimi (TRU) tarafından analizi birkaç temel bulgu vermiştir. Analizin dikkate değer ve belki de benzersiz bir yönü, Friedrich Nietzsche’den PowerShell senaryosuna, muhtemelen dikkat dağıtıcı olarak kullanılan felsefi alıntıların dahil edilmesidir.

Dosyalar göz ardı edildikçe, aşağıdaki ünlü alıntılar düz metin olarak ortaya çıktı:

- “Her zaman aşkta biraz çılgınlık vardır. Ama her zaman delilikte bir neden vardır.”

- “Bireylerde delilik nadirdir; ancak gruplar, partiler, uluslar ve dönemlerde kuraldır.”

- “Cennette, tüm ilginç insanlar kayıp.”

Bundan sonra, kötü amaçlı koda kazmak için ilave edilmemiştir.

Bu detay, modern kötü amaçlı yazılım yazarlarının yaratıcılığını ve karmaşıklığını vurgulamaktadır. Bu zorluklara rağmen, Acronis Tru, ilgili bileşenleri başarıyla tespit etti ve etkisiz hale getirdi.

Acronis Tehdit Araştırma Birimi’nin DCRAT’ın ayrıntılı analizi, güvenli kod örnekleri ve ekran görüntüleri de dahil olmak üzere bu yeni tehdidin kapsamlı bir şekilde anlaşılmasını sağlar. Bu saldırıdaki metodoloji ve kodlara derin bir dalış için, buradan tam teknik yazmaya erişebilirsiniz.

Acronis Tehdit Araştırma Birimi hakkında daha fazla bilgi veya en son uyarıları ve güncellemeleri takip etmek için Araştırma Blogu BURADA.

Acronis tarafından sponsorlu ve yazılmıştır.