‘Socks5Systemz’ adı verilen bir proxy botnet, ‘PrivateLoader’ ve ‘Amadey’ kötü amaçlı yazılım yükleyicileri aracılığıyla dünya çapındaki bilgisayarlara bulaşıyor ve şu anda 10.000 virüslü cihaz sayılıyor.

Kötü amaçlı yazılım bilgisayarlara bulaşır ve onları kötü niyetli, yasa dışı veya anonim trafik için trafik ileten proxy’lere dönüştürür. Bu hizmeti, erişim için günde 1 ile 140 dolar arasında kripto para ödeyen abonelere satıyor.

Socks5Systemz, BitSight tarafından hazırlanan ve proxy botnet’in en az 2016’dan beri ortalıkta olduğunu ancak yakın zamana kadar nispeten radarın altında kaldığını açıklayan bir raporda ayrıntılı olarak anlatılıyor.

Socks5Systemz

Socks5Systemz botu, genellikle kimlik avı, yararlanma kitleri, kötü amaçlı reklamcılık, P2P ağlarından indirilen truva atı haline getirilmiş yürütülebilir dosyalar vb. yoluyla yayılan PrivateLoader ve Amadey kötü amaçlı yazılımları tarafından dağıtılır.

BitSight tarafından görülen örneklere ‘previewer.exe’ adı verilir ve bunların görevi, proxy botu ana bilgisayarın belleğine enjekte etmek ve ‘ContentDWSvc’ adlı bir Windows hizmeti aracılığıyla onun için kalıcılık oluşturmaktır.

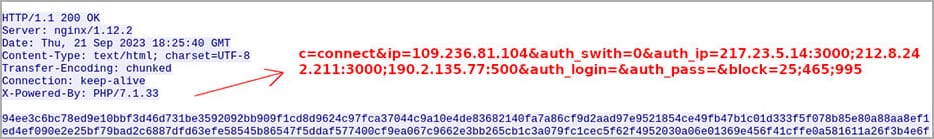

Proxy bot yükü 300 KB 32 bitlik bir DLL’dir. Komuta ve kontrol (C2) sunucusuna bağlanmak ve virüslü makineye profil oluşturma bilgileri göndermek için bir etki alanı oluşturma algoritması (DGA) sistemi kullanır.

Yanıt olarak C2, yürütülmesi için aşağıdaki komutlardan birini gönderebilir:

- Boşta: Hiçbir işlem yapmayın.

- bağlamak: Bir geri bağlantı sunucusuna bağlanın.

- bağlantıyı kes: Geri bağlantı sunucusuyla bağlantıyı kesin.

- yükselişler: Trafik göndermeye yetkili IP adreslerinin listesini güncelleyin.

- upduris: Henüz uygulanmadı.

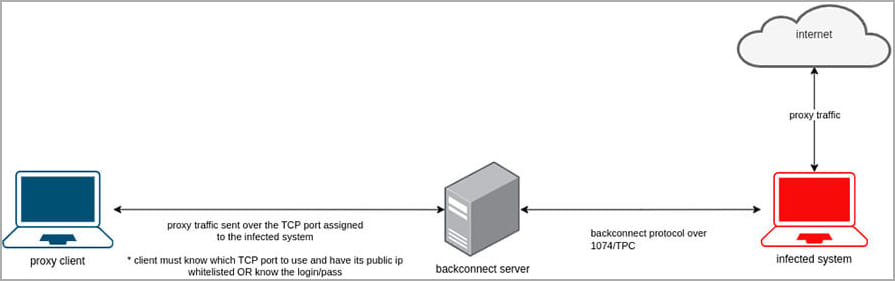

Connect komutu çok önemlidir ve bota 1074/TCP bağlantı noktası üzerinden bir geri bağlantı sunucusu bağlantısı kurması talimatını verir.

Tehdit aktörlerinin altyapısına bağlandıktan sonra, virüslü cihaz artık proxy sunucusu olarak kullanılabiliyor ve diğer tehdit aktörlerine satılabiliyor.

Geri bağlantı sunucusuna bağlanırken IP adresini, proxy şifresini, engellenen bağlantı noktalarının listesini vb. belirleyen alanları kullanır. Bu alan parametreleri, yalnızca izin verilenler listesindeki ve gerekli oturum açma kimlik bilgilerine sahip botların kontrol sunucularıyla etkileşime girerek engelleme yapmasını sağlar. izinsiz girişimler.

Yasa dışı iş etkisi

BitSight, çoğunlukla Fransa’da ve Avrupa’da (Hollanda, İsveç, Bulgaristan) bulunan 53 proxy bot, geri bağlantı, DNS ve adres edinme sunucusundan oluşan kapsamlı bir kontrol altyapısının haritasını çıkardı.

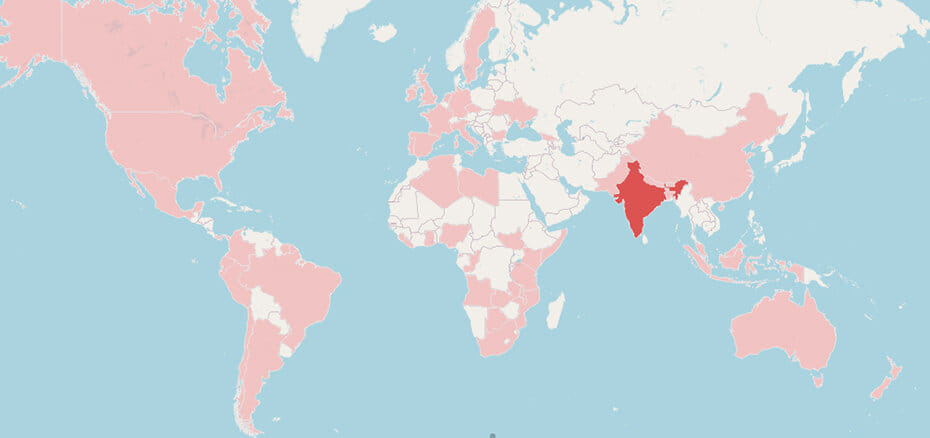

Ekim ayının başından bu yana analistler, belirlenen geri bağlantı sunucularıyla 1074/TCP bağlantı noktası üzerinden 10.000 farklı iletişim girişimi kaydetti; bu da kurbanların sayısının eşit olduğunu gösteriyor.

Coğrafi dağılım tüm dünyayı kapsayacak şekilde seyrek ve rastgeledir, ancak Hindistan, Amerika Birleşik Devletleri, Brezilya, Kolombiya, Güney Afrika, Arjantin ve Nijerya en fazla enfeksiyonu saymaktadır.

Socks5Systemz proxy hizmetlerine erişim, müşterilerin anonim (KYC olmayan) ödeme ağ geçidi ‘Cryptomus’ aracılığıyla ödeme yaptığı ‘Standart’ ve ‘VIP’ olmak üzere iki abonelik katmanında satılmaktadır.

Abonelerin, botun izin verilenler listesine eklenmesi için proxy trafiğinin kaynaklanacağı IP adresini beyan etmesi gerekir.

Standart aboneler tek bir iş parçacığı ve proxy türüyle sınırlıdır, VIP kullanıcılar ise 100-5000 iş parçacığı kullanabilir ve proxy türünü SOCKS4, SOCKS5 veya HTTP olarak ayarlayabilir.

Her bir hizmet sunumuna ilişkin fiyatlar aşağıda verilmiştir.

Yerleşik proxy botnet’leri, internet güvenliği ve yetkisiz bant genişliği ele geçirme üzerinde önemli etkisi olan kazançlı bir iştir.

Bu hizmetler genellikle alışveriş botları için kullanılıyor ve coğrafi kısıtlamaları aşıyor, bu da onları çok popüler kılıyor.

Ağustos ayında AT&T analistleri, 400.000’den fazla düğümden oluşan kapsamlı bir proxy ağını ortaya çıkardı; burada habersiz Windows ve macOS kullanıcıları, başkalarının internet trafiğini kanalize eden çıkış düğümleri olarak hizmet ediyordu.