tarafından işletilen mağduru utandıran site kapkaç KrebsOnSecurity, fidye yazılımı grubunun gerçek çevrimiçi konumu ve dahili işlemlerinin yanı sıra ziyaretçilerinin İnternet adresleri hakkındaki verileri sızdırdığını tespit etti. Sızan veriler, Snatch’in Google.com’da ücretli reklamlar kullanarak insanları popüler ücretsiz yazılım görünümünde görünen kötü amaçlı yazılım yüklemeleri için kandıran birkaç fidye yazılımı grubundan biri olduğunu gösteriyor. Microsoft Ekipleri, Adobe okuyucu, Mozilla ThunderbirdVe Anlaşmazlık.

İlk olarak 2018’de tespit edilen Snatch fidye yazılımı grubu, fidye talebini ödemeyi reddeden yüzlerce kuruluştan çalınan verileri yayınladı. Snatch, çalınan verilerini açık İnternet’teki bir web sitesinde yayınlıyor ve bu içerik, yalnızca küresel anonimlik ağı Tor kullanılarak erişilebilen Snatch ekibinin darknet sitesine yansıtılıyor.

Snatch fidye yazılımı çetesinin kurbanı utandıran web sitesi.

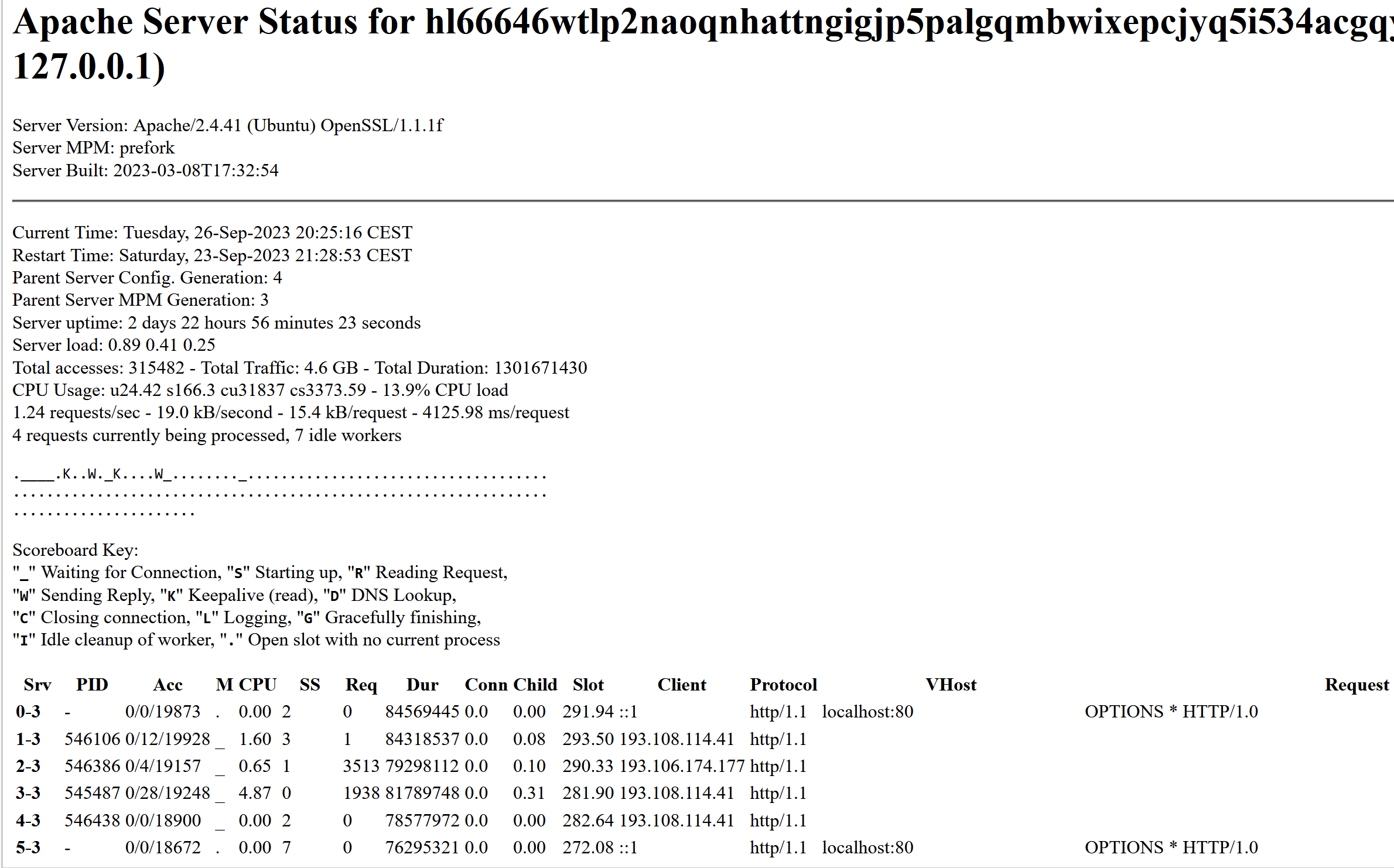

KrebsOnSecurity, Snatch’in darknet sitesinin, web sitesine erişen kullanıcıların gerçek İnternet adresleri hakkında bilgi içeren “sunucu durumu” sayfasını açığa çıkardığını öğrendi.

Bu sayfayı birkaç saniyede bir yenilemek, Snatch darknet sitesinin yeterli miktarda trafik ürettiğini ve genellikle her gün binlerce ziyaretçiyi çektiğini gösterir. Ancak şu ana kadar en sık tekrarlanan ziyaretçiler, Snatch’in net web alan adlarını şu anda barındıran veya yakın zamanda barındıran Rusya’daki İnternet adreslerinden geliyor.

Snatch fidye yazılımı çetesinin karanlık ağdaki kurbanları utandıran sitesi, ziyaretçileri hakkında veri sızdırıyor. Bu “sunucu durumu” sayfası, Snatch’in web sitesinin Orta Avrupa Yaz Saati’ne (CEST) göre olduğunu ve artık güvenlik güncellemeleri tarafından desteklenmeyen OpenSSL/1.1.1f tarafından desteklendiğini söylüyor.

Muhtemelen Snatch’in darknet sitesine erişen en aktif internet adresi 193.108.114[.]41Rusya’nın Yekaterinburg kentinde bulunan ve aşağıdakiler de dahil olmak üzere çeşitli Snatch alan adlarını barındıran bir sunucudur: kapkaç takımı[.]tepe, sntech2ch[.]tepe, dwhyj2[.]tepe Ve sn76930193ch[.]tepe. Snatch’in anlaşılır web sitesinin üst kısmında, ziyaretçilerin siteye Tor aracılığıyla erişmesine olanak tanıyan bir geçiş düğmesi bulunduğundan bu İnternet adresi sık sık görünüyor olabilir.

Snatch sunucu durum sayfasında sıklıkla görünen bir diğer internet adresi ise şuydu: 194.168.175[.]226şu anda atanmış Matris Telekom Rusya’da. Buna göre DomainTools.combu adres aynı zamanda Snatch alan adlarının olağan zümresinin yanı sıra, kimlik avı yapan bilinen markalara ait pek çok alanı da barındırıyor veya yakın zamanda barındırdı. Amazon Ve nakit uygulaması.

Moskova İnternet adresi 80.66.64[.]15 gün boyu Snatch darknet sitesine erişti ve bu adres aynı zamanda uygun Snatch clear-web alan adlarını da barındırıyordu. Daha da ilginci, bu adres, bilinen yazılım şirketlerine kafa karıştırıcı derecede benzeyen çok sayıda yeni alan adına ev sahipliği yapıyor. libreoff1ce[.]iletişim Ve www-anlaşmazlık[.]iletişim.

Bu ilginç çünkü Snatch fidye yazılımı çetesiyle ilişkili kimlik avı alan adlarının tümü aynı Rus adına kayıtlıydı. Mihail Kolesnikovkötü amaçlı Google reklamlarına bağlı güncel kimlik avı alan adlarıyla bir bakıma eşanlamlı olan bir addır.

Kolesnikov, Boris Yeltsin’in hükümdarlığı sırasında meşhur olan bir Rus generaline gönderme olabilir. Her iki durumda da, bu açıkça bir takma addır, ancak bu alanlar arasında Snatch ve diğer fidye yazılımı gruplarının kurbanlarını nasıl temin ettiğine dair fikir verebilecek başka ortak noktalar da vardır.

DomainTools, 2013 ile Temmuz 2023 arasında Mihail Kolesnikov adına kayıtlı 1.300’den fazla mevcut ve eski alan adının bulunduğunu söylüyor. Alan adlarının yaklaşık yarısı, Amerika Birleşik Devletleri’ndeki büyük şehirlerde kadın eskort hizmetlerinin reklamını yapan eski web siteleri gibi görünüyor (örneğin, artık kullanılmayan Pittsburghcitygirls)[.]com).

Kolesnikov web sitelerinin diğer yarısı, çoğunlukla “.top” ve “.app” ile biten çok daha yeni kimlik avı alan adlarıdır ve büyük yazılım şirketlerinin alan adlarını taklit etmek üzere tasarlanmış gibi görünmektedir. www-citrix[.]tepe, www-microsofteams[.]tepe, www-fortinet[.]tepe, ibreofis[.]tepe, www-docker[.]tepe, www-basecamp[.]tepe, ccleaner-cdn[.]tepe, kerpiç[.]tepeVe www.real-vnc[.]tepe.

Ağustos 2023’te araştırmacılar Trustwave Örümcek Laboratuvarları Mihail Kolesnikov’a kayıtlı alan adlarının bu bilgileri yaymak için kullanıldığına rastladıklarını söyledi. sürüş bilgi çalan truva atı.

Ancak görünen o ki birden fazla suç grubu bu alanları, insanları dolandırmak ve her türlü bilgi hırsızlığı yapan kötü amaçlı yazılımları yaymak için kullanıyor olabilir. Şubat 2023’te, Spam evi arama sonuçlarını ele geçiren kötü amaçlı reklamlarda büyük bir artış olduğu konusunda uyardı Google.comve AuroraStealer, IcedID/Bokbot, Meta Stealer, RedLine Stealer ve Vidar dahil olmak üzere en az beş farklı bilgi çalma truva atı ailesini dağıtmak için kullanılıyor.

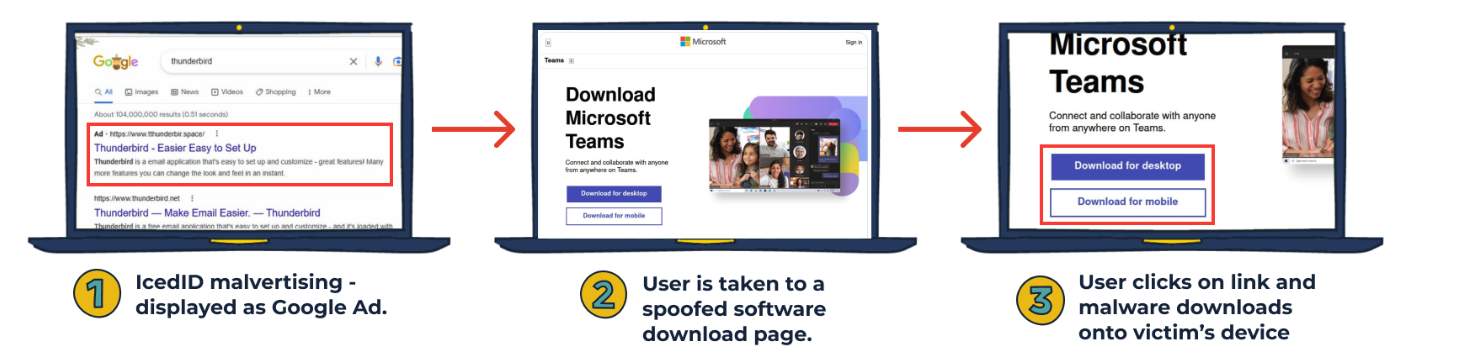

Örneğin Spamhaus, bu kötü amaçlı reklamların kurbanlarının şunları arayacağını söyledi: Microsoft Ekipleri Google.com’da arama motoru genellikle Microsoft veya Microsoft Teams’i taklit eden ücretli bir reklamı ilk sonuç olarak, diğer tüm sonuçların ötesinde döndürüyordu. Kötü amaçlı reklam, Microsoft logosunu içeriyor ve ilk bakışta Microsoft Teams istemcisini indirmek için güvenli ve güvenilir bir yer gibi görünüyor.

Ancak sonuca tıklayan herkes, bunun yerine hemen uzaklaştırıldı. mlcrosofteams-bize[.]tepe — Bay Kolesnikov’a kayıtlı başka bir kötü amaçlı alan adı daha. Bu web sitesinin ziyaretçileri yalnızca Microsoft Teams istemcisini indirdiklerine inansalar da, kurulum dosyası, kurbanın web tarayıcısından şifreleri ve kimlik doğrulama belirteçlerini çalmak konusunda gerçekten iyi olan IcedID kötü amaçlı yazılımının bir kopyasını içeriyor.

Resim: Spamhaus

İsviçre’deki suiistimal karşıtı web sitesinin kurucusu Abuse.ch, Spamhaus’a, bazı siber suçluların karanlık ağda “kötü amaçlı reklamcılığı bir hizmet olarak” satmaya başlamış olabileceğini ve bu hizmete büyük talep olduğunu söyledi.

Başka bir deyişle, birileri yeni yazılım temalı kimlik avı alan adları üretip teşvik ederek ve bunu diğer siber suçlulara bir hizmet olarak satarak çok karlı bir iş kurmuş gibi görünüyor. Veya belki de çalınan verileri (ve kurumsal erişimi) aktif ve aç fidye yazılımı grubu üyelerine satıyorlardır.

Snatch darkweb sitesinde açığa çıkan “sunucu durumu” sayfasıyla ilgili ipucu şu adresten geldi: @htmalgaeBu ayın başlarında KrebsOnSecurity’e, karanlık ağ kurbanlarını utandıran sitenin 8Taban fidye yazılımı çetesi yanlışlıkla geliştirme modunda kaldı.

Bu gözetim, yalnızca gizli 8Base sitesinin (doğal olarak Rusya’da) gerçek İnternet adresini değil, aynı zamanda 8Base kodunun geliştirilmesine yardım ettiği anlaşılan Moldova’daki bir programcının kimliğini de ortaya çıkardı.

@htmalgae, bir fidye yazılımı grubunun kurbanının siteyi utandırarak ifşa etmeyi planlamadıkları verileri sızdırması fikrinin son derece ironik olduğunu söyledi.

@htmalgae, “Bu, kullanıcı verilerini korumadıkları için başkalarını utandıran bir suç grubudur” dedi. “Ve burada kullanıcı verilerini sızdırıyorlar.”

Bu hikayede bahsedilen kötü amaçlı yazılımların tümü Microsoft Windows cihazlarında çalışacak şekilde tasarlanmıştır. Ancak Malwarebytes yakın zamanda Mac tabanlı bilgi çalan bir truva atının ortaya çıktığını haber yaptı. Atomik Hırsız kötü amaçlı Google reklamları ve yazılım markalarına kafa karıştırıcı derecede benzeyen alan adları aracılığıyla reklamı yapılıyordu.

Popüler yazılım başlıklarını çevrimiçi ararken lütfen daha dikkatli olun. Büyük yazılım başlıklarının kırık, korsan kopyaları, arama sonuçları kılığına giren bu hileli reklamlar gibi, bilgi hırsızlığı bulaşmalarının sık görülen bir kaynağıdır. Herhangi bir şey indirip yüklemeden *önce* gerçekten ziyaret ettiğinize inandığınız alanda olduğunuzu bir kez daha kontrol ettiğinizden emin olun.

Snatch fidye yazılımı grubuna ve kurucusuna daha yakından bir bakış içeren bu yazının II. Bölümü için bizi takip etmeye devam edin.

Daha fazla okuma:

@HTMalgae’nin Snatch’in darknet sitesine erişirken görülen en popüler İnternet adreslerinin listesi

Ars Technica: Bir Sonraki Bildirime Kadar Yazılım İndirmek İçin Google’ı Kullanmadan Önce İki Kez Düşünün

Bleeping Bilgisayarı: Bilgisayar Korsanları Yasal Yazılımda Kötü Amaçlı Yazılım Yaymak İçin Google Reklamlarını Kötüye Kullanıyor