Araştırmacılar, özellikle savunma ve havacılık endüstrilerine odaklanarak Türk işletmelerini sıfırlayan sofistike bir kimlik avı kampanyası ortaya çıkardılar.

Tehdit aktörleri, meşru sözleşme belgelerini taklit eden kötü niyetli e -postaları yaymak için kilit bir savunma yüklenicisi olan Türk Havacılık ve Uzay Endüstrileri (Tusaş) gibi maskeleniyor.

Bu e-postalar, “Tekliya İSTEVIKI-TusAaş Türk Havacilik Uzay SanayiyiKeden_XLSX.EXE” gibi dosyalarda gizlenmiş olan kötü bir bilgi çalan kötü amaçlı yazılım olan Snake Keylogger’ın bir varyantını taşıyor.

Kimlik avı Türk savunma sektörünü hedefler

Yürütme üzerine, kötü amaçlı yazılım, PowerShell komutları da dahil olmak üzere, Windows Defender taramalarından ve otomatik başlangıç için planlanan görevlerden hariç tutma komutları da dahil olmak üzere, kimlik bilgileri, çerez ve finansal detaylar gibi hassas verileri tespitsiz ve e -posta istemcilerinden tespit etmeden hassas verileri hassastır.

Bu operasyon Türkiye’nin Ulusal Bilgisayar Acil Müdahale Ekibine (USOM) bildirildi ve etkilenen tarafları uyarmak ve daha fazla yayılmayı engellemek için devam eden işbirlikleri ile bildirildi.

Kötü amaçlı yazılım dosyası, MS Windows için bir PE32 yürütülebilir, SHA256 karma 0cb819d32bb8c06935e926ebacf1e40a746b01e960c68e4 gibi, spawner gibi sepetsel davranışlar sergiler ve nükleer silahlar sergiler ve sepetsel davranışlar sergiler ve Geçici dizinlerde XML tanımlı görevler aracılığıyla kalıcılık oluşturmak için dışlama ve schtasks.exe komutları eklemek için PowerShell çağrıları dahil Syscalls.

Kötü amaçlı yazılım açılışının teknik dökümü

Teknik karmaşıklıklara daha derinlemesine giren Snake Keylogger örneği, başlangıçta “VJFV.EXE” adlı iyi huylu bir .NET Windows Forms uygulaması olarak sunum yapan, kötü niyetli niyetini maskelemek için aldatıcı bir sıcaklık dönüşüm arayüzünü başlatır.

Yapıcısı içinde, montaj yoluyla yüklenen bir türü başlatacak şekilde Activator.CreateInstance’ı kullanır.

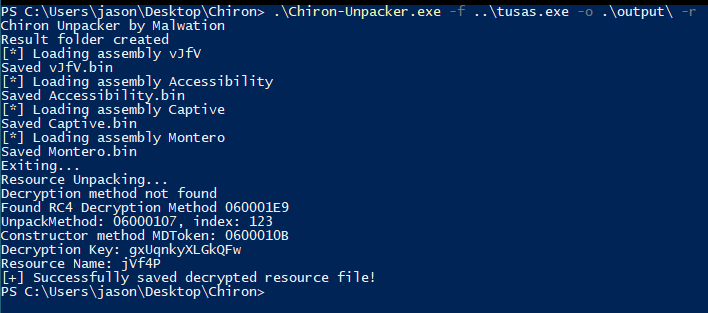

Bu matryoshka tarzı katmanlama, Chiron Unpacker gibi araçlar kullanılarak açılır ve “Remington” montaj adı altında temel kötü niyetli ikili “jvf4p.bin” i ortaya çıkarır.

Kötü amaçlı yazılım, sanal makineler, kum havuzları, Windows Defender ve Görev Yöneticisi için boş anti-analiz rutinleri içerir ve aerodinamik bir kaçaklama stratejisi önerir.

Kayıt defteri anahtarlarını geçerek, özel işlevlerle parolaları sınıflandırarak ve şifresini çözerek Outlook, Foxmail ve Thunderbird gibi e -posta istemcilerinden veri çıkarır.

Ayrıca, Chrome, Firefox, Brave, Vivaldi, Microsoft Edge ve Coccoc, Orbitum ve Comodo gibi niş varyantlar dahil olmak üzere geniş bir tarayıcı listesinden otomatik doldurma, kredi kartı, indirme geçmişi, en iyi siteler ve çerez verilerini hedefler.

Bot önleyici özellikler, bilinen sanalbox IP adreslerine karşı kontrol ederken, veri açığa çıkması SMTP, FTP, sunucular, telgraf veya anlaşmazlık gibi yapılandırılabilir kanallar aracılığıyla gerçekleşir.

Yapılandırma analizi, “[email protected]”, “mail.htcp.homes”, “[email protected]” ve bağlantı noktası 587 e-postası gibi detayları ortaya çıkaran python komut dosyaları kullanılarak şifrelenmiş Des tarafından şifreli SMTP kimlik bilgilerini ortaya çıkarır.

Özel bir Yara kuralı, örnekte kullanılan Cassandra koruyucusunu tespit eder, yüksek entropi bölümleri olan .NET ikili dosyalarını, System.Drawing.Bitmap ve karakteristik işlev modelleri gibi belirli kütüphaneleri tespit eder.

Paketlenmemiş bileşenlerden ek karmalar Montero’dur (3C9CDDF8596249A967B3827E3EDB4ACB710DC0EE30EEP35BFBC), VJFV (82fa8156e9d4fb47cd20908818b9172f86ed13eb68304165f242c58ce0a9cff), jvf4p (2859B8700FC6111C40B806D114C43E2E3B4FAA536EEAB57D604818562905B911) ve esir (11F57CC6B6AF30432D47FBA2122FFB193E81378662EA7093EBE971107D89D6).

Savunuculara sağlanan YARA kuralını dağıtmaları ve bu göstergelerin benzer tehditleri önlemesini izlemeleri istenir.

Uzlaşma temel göstergeleri (IOCS)

| Gösterge Türü | Değer |

|---|---|

| Dosya adı | TEKLİF İSTEĞİ – TUSAŞ TÜRK HAVACILIK UZAY SANAYİİ_xlsx.exe |

| SHA256 (ana örnek) | 0cb819d32cb3a2f218c5a17c02bb8c06935e926bacf1e40a746b01e960c68e4 |

| SHA256 (Montero) | 3C9CDFF85962249A967B3827E3EDB4ACB710DC0E33088C619342E2CE6DF3BFBC |

| SHA256 (VJFV) | 82fa8156e9d4fb47cd20908818b9172f86ed13eb683041658f242c58ce0a9cff |

| SHA256 (JVF4P) | 2859B8700FC6111C40B806D114C43E2E3B4FAA536EEAB57D604818562905B911 |

| SHA256 (Esir) | 11F577C6B6AF304332D47FBA2122ffb193e81378662eaa7093be971107d89d6 |

| SMTP E -posta | [email protected] |

| SMTP Sunucusu | mail.htcp.homes |

| SMTP alıcısı | [email protected] |

| SMTP bağlantı noktası | 587 |

Get Free Ultimate SOC Requirements Checklist Before you build, buy, or switch your SOC for 2025 - Download Now