CVE-2025-0411 olarak adlandırılan yaygın olarak kullanılan 7-ZIP arşivleme yazılımında yeni tanımlanmış bir sıfır günlük güvenlik açığı.

Vahşi doğada kullanılan bu kritik kusur, tehdit aktörlerinin hayati Windows güvenlik korumalarını atlamasını ve duman yükleyici kötü amaçlı yazılımları dağıtmasını sağlıyor.

Kampanya, ağırlıklı olarak Ukrayna örgütlerini hedef aldı ve uzmanlar devam eden Rus-Ukrayna çatışması arasında Rus siber suç gruplarına bağlantılardan şüpheleniyor.

CVE-2025-0411 Güvenlik Açığı

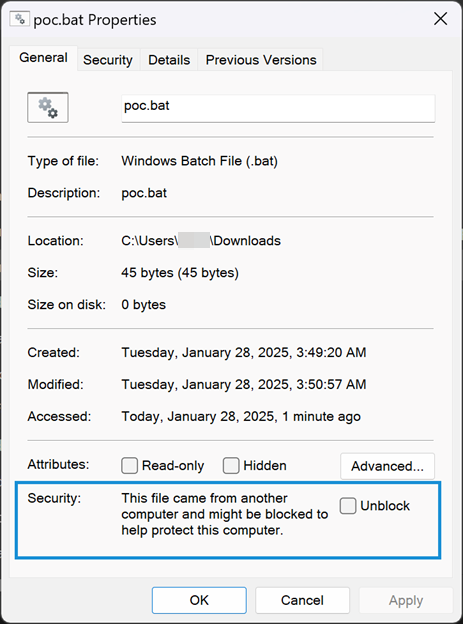

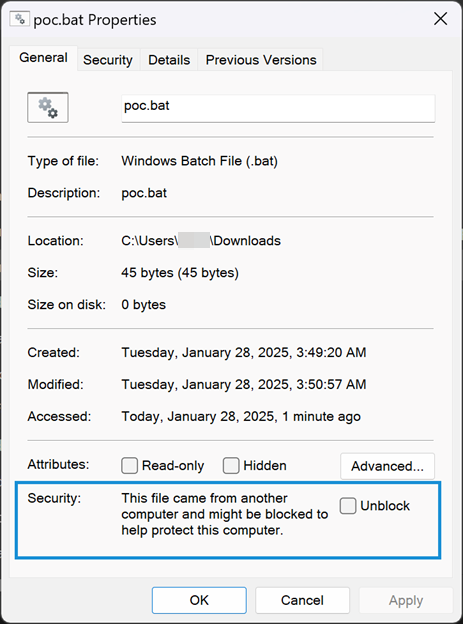

Trend Micro’nun Sıfır Gün Girişimi (ZDI) tarafından keşfedilen güvenlik açığı, saldırganların Microsoft’un “Web’in İşareti” (MOTW) güvenlik özelliğini çift aralıklı dosyalarla atlatmalarını sağlar.

MOTW genellikle internet gibi güvenilmeyen kaynaklardan indirilen dosyaları işaretler ve otomatik yürütülmelerini önler.

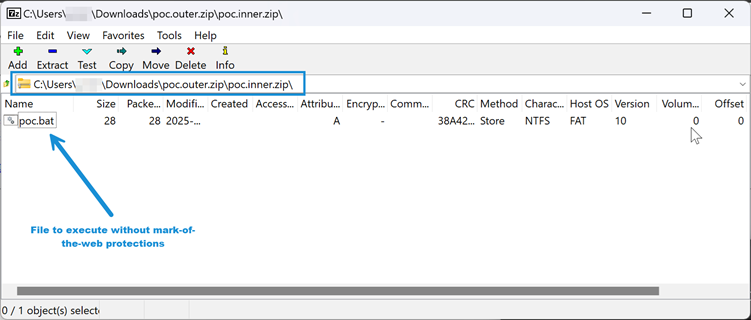

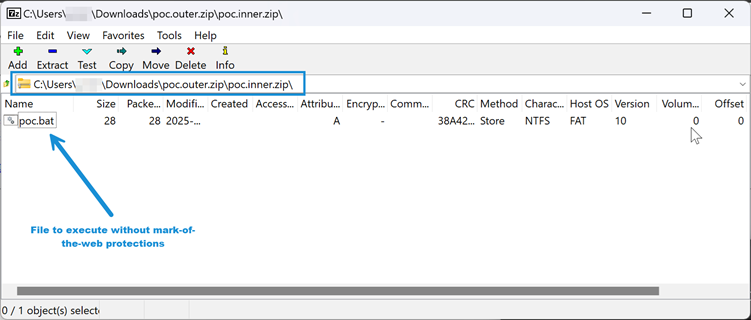

Bununla birlikte, 7-ZIP yazılımındaki bu kusur, 24.09 sürümünden önce, MOTW korumalarını çift kapsüllenmiş arşivlere yayamıyor.

Bu boşluk, bu tür arşivler içinde gizlenen kötü amaçlı komut dosyalarının veya yürütülebilir ürünlerin güvenlik kontrollerini atlamasına ve sistemleri savunmasız bırakmasına izin verir.

Sorunu ele alan bir yama 30 Kasım 2024’te 7-ZIP 24.09 güncellemesiyle yayınlandı, ancak güvenlik açığı kötü amaçlı yazılım kampanyalarında aktif sömürü gördü.

Smokeloader kötü amaçlı yazılım kampanyası

Tehdit aktörleri, kimlik bilgilerini çalmak, kalıcı erişim sağlamak ve diğer kötü amaçlı yükleri dağıtmak için kullanılan kötü şöhretli bir kötü amaçlı yazılım olan Smokeloader kötü amaçlı yazılımları sunmak için CVE-2025-0411’den yararlandı.

Ukrayna örgütleri, özellikle devlet kurumları, yerel konseyler ve işletmeler, bu saldırıların temel hedefleri olmuştur.

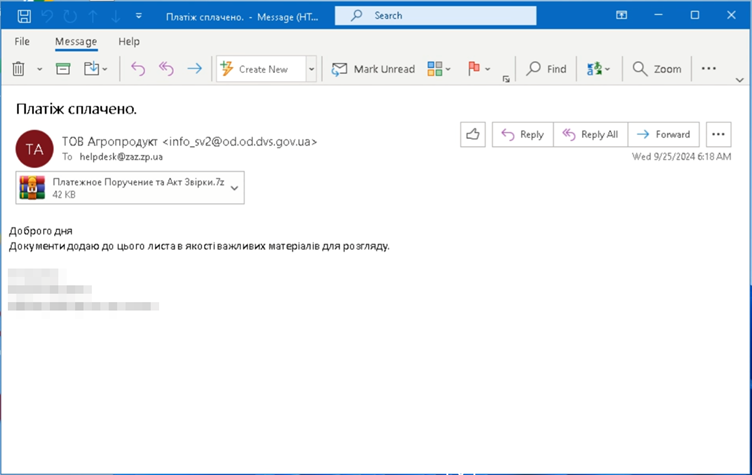

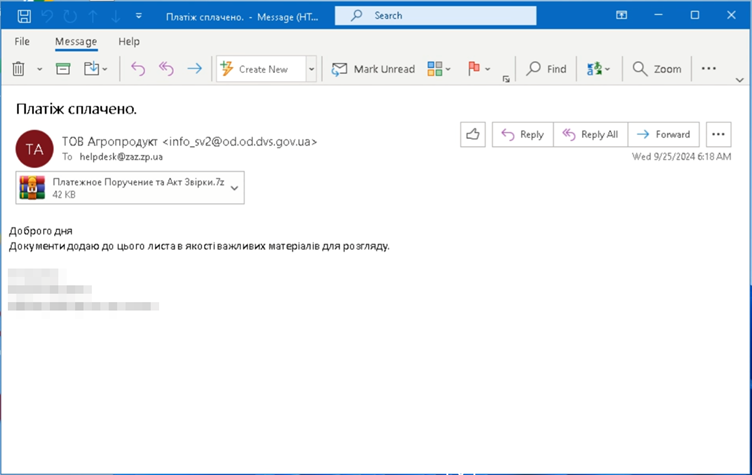

Failler, kötü niyetli 7-ZIP ekleri içeren mızrak aktı e-postalarına güveniyor gibi görünüyor.

Saldırı Taktikleri

- Mızrak-Akım Kampanyaları: Saldırganlar aldatıcı arşiv isimleri oluşturmak için homoglif tekniklerini kullandılar. Örneğin, kurbanları Microsoft Word dosyaları gibi meşru belgeler gibi görünen dosyaları açmaya kandırmak için Latin karakterleri görsel olarak benzer Kirillerle değiştirdiler.

Örnek: “сiсок.doс” (“List.Doc”) adlı bir dosya, kötü amaçlı kodun varlığını maskeleyen bir “.doc” dosyasını taklit etmek için Kirrik karakterler kullandı. - Dosya Yürütme: Aldatıcı iç arşivi açan kurbanlar farkında olmadan duman yükleyici kötü amaçlı yazılımları tetikledi ve sistem uzlaşmasını sağladı.

- Çok katmanlı aldatma: İç dosyalar genellikle ek kötü amaçlı dosyaları barındıran saldırgan kontrollü sunuculara gizlenmiş yürütülebilir veya bağlantılar içerir.

Bu kampanya, Rusya ve Ukrayna arasında devam eden siber gerginliklerle uyumludur. Hedeflenen Ukrayna organizasyonları arasında Devlet Yönetici Servisi, KYIV Toplu Taşımacılık Servisi ve Zaporizhzhia Otomobil Yapı Fabrikası bulunmaktadır.

Uzmanlar, saldırıların devam eden çatışmaların ortasında Ukrayna’da istihbarat toplamayı veya kritik altyapıyı bozmayı hedefleyebileceğini öne sürüyor.

Daha küçük, yetersiz kaynaklı kuruluşlar, daha geniş siber casusluk faaliyetleri için potansiyel giriş noktaları olarak hareket eden özellikle savunmasız olmuştur.

Kuruluşların kendilerini CVE-2025-0411’in potansiyel sömürüsünden korumak için derhal harekete geçmeleri istenmektedir. Siber güvenlik uzmanları tarafından önerilen temel adımlar:

- Güncelleme 7-ZIP: MOTW baypas güvenlik açığını düzeltmek için sistemlerinizin 24.09 sürümünü veya üstünü çalıştırdığından emin olun.

- Güvenlik Eğitimini Geliştirin: Çalışanları kimlik avı ve homoglif saldırıları konusunda eğitin, e -posta eklerini veya bilinmeyen dosyaları işlerken dikkatli olun.

- E -posta Güvenlik Araçlarını Uygula: Şüpheli e -postaları algılamak ve engellemek için gelişmiş filtreleme mekanizmalarını kullanın.

- Yüksek riskli ortamları izole: Bir ihlal durumunda maruz kalmayı en aza indirerek hassas sistemlere ve verilere erişimi kısıtlayın.

- Proaktif olarak ağları izleyin: Uzaklaştırılmış bir sistemi gösterebilecek olağandışı etkinlik veya dosya yürütme tespiti.

Siber güvenlik uzmanları bu kampanyanın tüm kapsamını analiz etmeye devam ediyor. Diğer yazılımlarda benzer güvenlik açıklarının var olup olmadığı ve saldırganların gelecekte stratejilerini nasıl geliştirebileceği konusunda sorular devam etmektedir.

Homoglif saldırılarının ve ileri kimlik avı tekniklerinin tekrarlanması göz önüne alındığında, küresel siber güvenlik topluluğu bu gelişen tehditlere karşı uyanık kalmalıdır.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free