Finansal olarak motive olmuş bir tehdit oyuncusu olan UAC-0006, PrivatBank müşterilerini gelişmiş kimlik avı saldırılarıyla hedefliyor. CloudSek’in araştırması, smokeloader kötü amaçlı yazılımları dağıtmak için parola korumalı arşivler içeren kötü niyetli e-postaları ortaya çıkararak veri hırsızlığı ve yetkisiz erişimi sağlıyor.

A kimlik avı kampanyası Ukrayna’nın en büyük devlet bankası olan Privatbank’ın müşterilerini hedef alan devam ediyor. CloudSek’teki siber güvenlik araştırmacıları bu etkinliği finansal olarak motive edilen tehdit aktör grubu UAC-0006 ile ilişkilendirdiler.

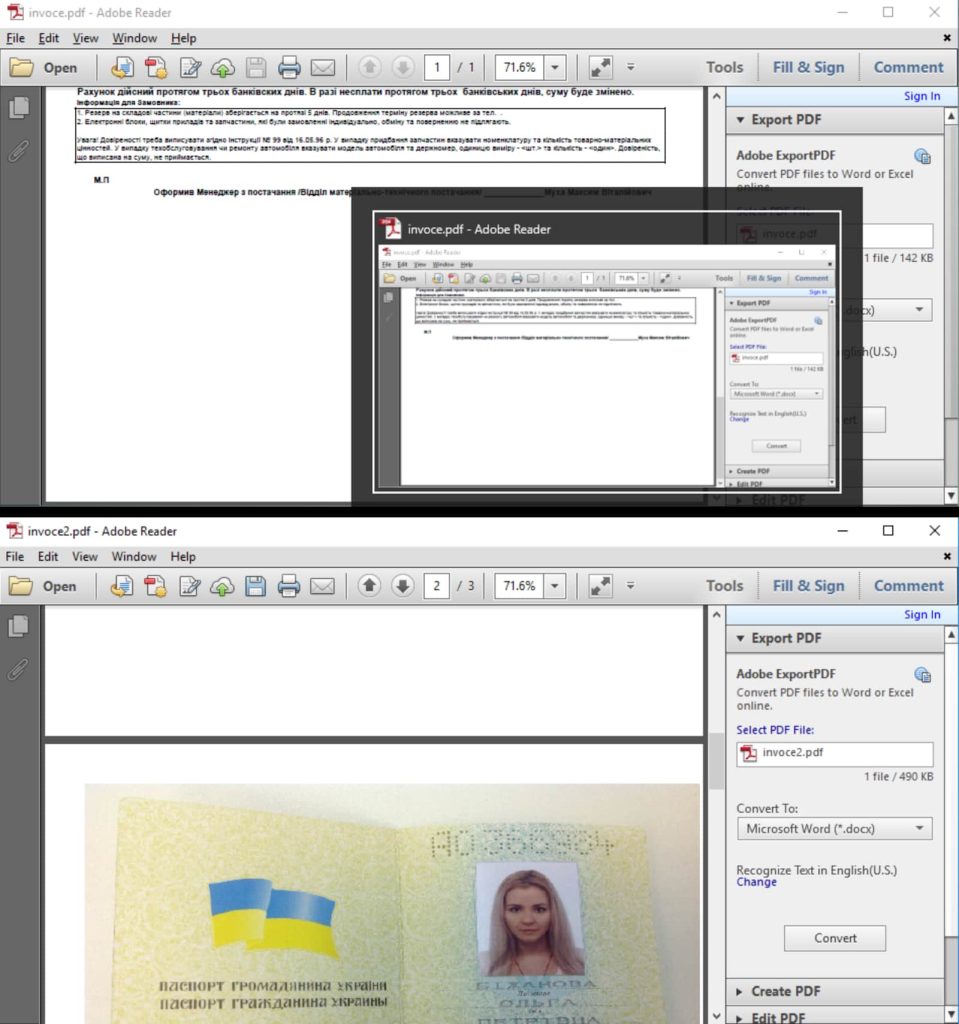

En azından Kasım 2024’ten beri aktif olan kampanya, ödeme talimatları veya kişisel kimliğin taranmış kopyaları gibi meşru belgeler olarak gizlenmiş şifre korumalı arşivler (fatura ile ilgili PDF’ler gibi) içeren aldatıcı e-postalar kullanıyor.

Örneğin, bir kimlik avı lure adlı bir JavaScript dosyası içerir. Плaтiжнa iнcтpyкцiя №187-ФГ вiд 19.12.2024p.pdf.js (Meşru bir ödeme belgesi olarak görünen “19.12.2024p.pdf.js tarihli ödeme talimatı No. 187-FY” olarak tercüme edilmiştir. Amaçları, mağdurların sistemlerini tehlikeye atmak için tasarlanmış kötü niyetli yükler sunmaktır ve şimdiye kadar vahşi doğada yaklaşık 2 düzine benzersiz örnek tespit edilmiştir.

CloudSek’s’e göre Blog yazısıhackread.com ile paylaşılan bu kampanyada, saldırganlar arşivlerin şifre koruması ve enfeksiyon zincirinde meşru sistem ikili dosyaları kullanma da dahil olmak üzere algılamadan kaçınmak için çok yönlü teknikler kullandılar.

Saldırı genellikle ekli bir şifre korumalı zip veya rar dosyası içeren bir kimlik avı e-postasıyla başlar. Eki açıldıktan ve şifreyi girdikten sonra, kötü amaçlı bir JavaScript dosyası çıkarılır ve yürütülür ve bu dosya kod kodunu meşru bir Windows işlemine enjekte eder. Buna karşılık, kodlanmış bir PowerShell komutu çalıştırır.

PowerShell komut dosyası iki temel işlevi gerçekleştirir: Decoy PDF belgesi Mağdura, kötü niyetli etkinliği maskeliyor ve Smokeloader kötü amaçlı yazılımını indirmek ve yürütmek için saldırganın komut ve kontrol (C2) sunucusuyla temasa geçiyor. Araştırmacılar, tehdit aktörlerinin LNK dosyalarını da kullanmaya başladığını değerlendirdi, bu da C2 sunucularında barındırılan kötü amaçlı yazılımları almak ve çalıştırmak için doğrudan PowerShell komut dosyalarını yürüttüler.

UAC-0006, kötü niyetli yeteneklere sahip kimlik avı için net bir tercih gösterir ve JavaScript, VBScript ve LNK dosyalarının kullanımıyla saldırılarında PowerShell’in kapsamlı kullanımı. PrivatBank müşterilerinin kalıcı hedeflemeleri, finansal kazançlara odaklanmayı güçlü bir şekilde önermektedir.

Ayrıca, araştırmacılar Empiremonkey ve rezil Rusya bağlantılı FIN7 grubu ile TTP’lerinde örtüştükleri gözlemlediler ve bu da Rus APT aktivitesiyle bir bağlantı olduğunu gösterdi. Bilgileriniz için FIN7 bağlantıları var Siyah Basta Fidye Yazılımı İşlemi.

Ayrıca, Smokeloader’ın Ukrayna’yı hedefleyen kampanyalarda aktif olarak kullanıldığını, genellikle casusluk ve finansal kazanç için Rus tehdit aktörlerine atfedildiğini belirtmek gerekir.

Hackread.com daha önce bildirilmiş Fortinet, Tayvanlı şirketleri imalat, sağlık ve BT sektörlerinde hedefleyen kötü amaçlı yazılımlar sunan bir kampanya keşfetmek, kötü niyetli eklere sahip kimlik avı e -postalarını kullanarak. Trend Micro’s’a göre Son AraştırmalarRus tehdit aktörleri, kötü amaçlı kod yürütmek ve duman yükleyiciyi dağıtmak için 7 Zip Arşivleme Yardımcı Programında sıfır gün güvenlik açığından yararlandı. Bu örnekler, Duman.

Son kampanya, hassas kişisel ve finansal verilerin, kimlik bilgisi hasat ve casusluğunun ve kuruluşa itibarın hasar görmesine neden olabileceğinden çok önemlidir. Ayrıca, çeşitli ilişkili kuruluşları potansiyel olarak etkileyen tedarik zinciri saldırıları riskini de ortaya koymaktadır.