ÖZET

- Hedefli Kampanya: SmokeLoader kötü amaçlı yazılımı imalat, sağlık hizmetleri ve BT dahil olmak üzere Tayvan endüstrilerine saldırıyor.

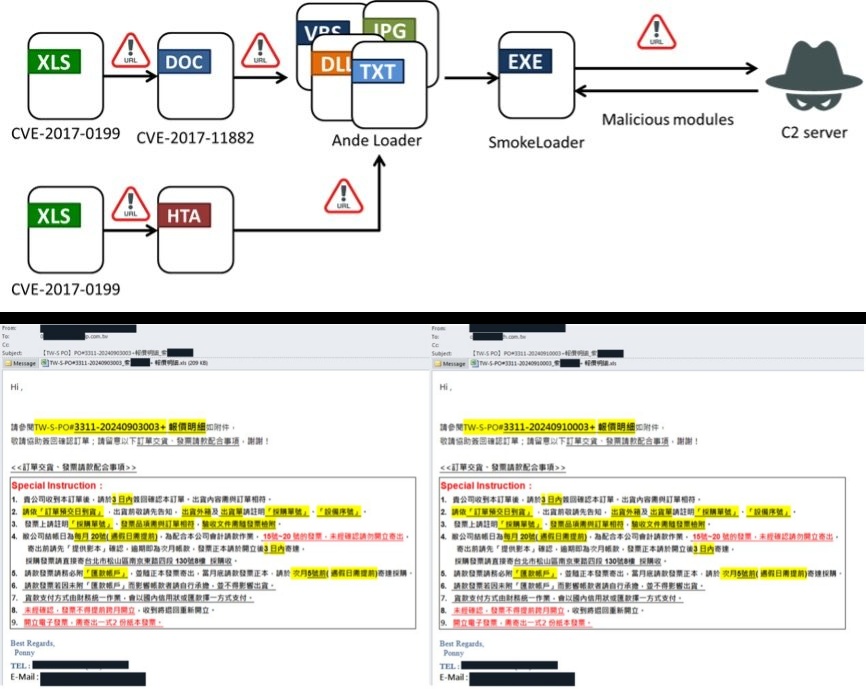

- Kimlik Avı E-postaları: Kampanya, MS Office güvenlik açıklarından (CVE-2017-0199, CVE-2017-11882) yararlanan kimlik avı e-postaları kullanıyor.

- Kimlik Bilgisi Hırsızlığı: Eklentiler, kimlik bilgilerini ve hassas verileri çalmak için tarayıcıları, e-posta istemcilerini ve FTP yazılımını hedefler.

- İleri Teknikler: SmokeLoader, kod gizleme, hata ayıklamayı önleme ve korumalı alandan kaçınma gibi kaçınma taktiklerini kullanır.

- Önleyici Tedbirler: FortiGuard Labs, koruma için antivirüs imzaları ve IPS kuralları sunarak kötü amaçlı yazılımı engelledi.

Fortinet’in FortiGuard Laboratuvarlarındaki siber güvenlik araştırmacıları, Tayvan’daki şirketleri hedef alan bir dizi yeni kötü amaçlı yazılım saldırısı keşfetti. Saldırılarla bağlantılı olan saldırılar SmokeLoader kötü amaçlı yazılımıimalat ve sağlık hizmetlerinden BT ve ötesine kadar birçok sektörü etkiledi.

Diğer kötü amaçlı yükleri dağıtma yeteneğiyle bilinen SmokeLoader, saldırıları gerçekleştirmek ve hassas verileri çalmak için kendi eklentilerini kullanarak bu kampanyada daha doğrudan bir rol üstleniyor.

FortiGuard Labs’ın araştırmasına göre saldırılar, Microsoft Office’teki güvenlik açıklarından yararlanmak için tasarlanmış, kötü amaçlı ekler içeren kimlik avı e-postalarıyla başladı. Bunlar dahil CVE-2017-0199kötü amaçlı belgelerin zararlı yükleri otomatik olarak indirmesine ve yürütmesine olanak tanır ve CVE-2017-11882Uzaktan kod yürütme için Microsoft Office’in denklem düzenleyicisindeki bir güvenlik açığından yararlanılıyor.

FortiGuard Labs’a göre e-postalar blog yazısı Hackread.com ile paylaşılan ve Pazartesi günü yerel Tayvanca yazılmış bu yayının inandırıcı olduğu ancak metnin başka bir yerden kopyalandığını düşündüren farklı yazı tipi ve renk şemaları gibi tutarsızlıklar içerdiği duyuldu.

Kötü amaçlı ek açıldıktan sonra SmokeLoader kötü amaçlı yazılımı indirilip çalıştırıldı ve bu, onun komuta ve kontrol (C2) sunucusuyla iletişim kurmasına olanak sağladı. Kötü amaçlı yazılım buradan, her biri belirli uygulamaları hedeflemek ve hassas bilgileri çıkarmak için tasarlanmış çeşitli eklentiler indirdi.

SmokeLoader tarafından kullanılan eklentilerin, Internet Explorer, Firefox, Chrome, Opera, Outlook, Thunderbird ve FileZilla dahil olmak üzere popüler web tarayıcılarını, e-posta istemcilerini ve dosya aktarım protokolü (FTP) yazılımlarını hedef aldığı görüldü. Kötü amaçlı yazılım, bu uygulamalardan oturum açma kimlik bilgilerini, otomatik doldurma verilerini ve hatta e-posta adreslerini çıkarmayı başardı.

Eklenti 4 olarak bilinen eklentilerden biri, hedeflenen tarayıcılardaki çerezleri temizleyerek kurbanları oturum açma kimlik bilgilerini yeniden girmeye zorlayacak şekilde tasarlandı. Başka bir eklenti olan Plugin 8, keylogging kodunu explorer.exe’ye enjekte etmek için kullanıldı ve kötü amaçlı yazılımın klavye girişlerini ve pano içeriğini yakalamasına olanak tanıdı.

SmokeLoader kötü amaçlı yazılımının ayrıca kod gizleme, hata ayıklamayı önleme ve korumalı alandan kaçınma gibi algılamadan kaçınmak için gelişmiş teknikler kullandığı da ortaya çıktı. Modüler tasarımı, farklı saldırı senaryolarına uyum sağlamasına olanak tanır ve bu da onu kuruluşlar için zorlu bir tehdit haline getirir.

FortiGuard Labs, kötü amaçlı yazılımı algılayıp engelledi ve ona “Yüksek” önem düzeyini atadı. Şirket ayrıca kötü amaçlı yazılımları tespit etmek ve önlemek için müşterilerine antivirüs imzaları ve IPS kuralları da dahil olmak üzere korumalar sağladı.

Hackread.com’a yapılan bir yorumda, Casey EllisKitle kaynaklı siber güvenlik alanında San Francisco, Kaliforniya merkezli bir lider olan Bugcrowd Kurucusu ve Danışmanı, SmokeLoader kullanımının, sistemlere önceden sızarak gelecekteki saldırılara hazırlanan siber aktörlerin daha geniş küresel modeliyle uyumlu olduğunu öne sürüyor.

“Jeopolitik ortam göz önüne alındığında Tayvan, Gelişmiş Kalıcı Tehditleri (APT’ler) düşünmeye yabancı değildir ve SmokeLoader’ın kullanımı, dünyanın diğer bölgelerinde gördüğümüz genel ön konumlandırma eğilimine uygun görünüyor.“

Kendinizi korumak için ne yapabilirsiniz?

SmokeLoader kötü amaçlı yazılımının kurbanı olmaktan kaçınmak için bilinmeyen veya şüpheli kaynaklardan gelen e-postalara karşı dikkatli olmanız önemlidir. Özellikle makroları etkinleştirmenizi veya dosyaları çalıştırmanızı isterlerse, bağlantılara tıklamayın veya ekleri indirmeyin.

Tanıdığınız bir kaynaktan gelse dahi bir e-postanın doğruluğundan emin değilseniz içeriğini dikkatlice kontrol edin. Güvenli olduklarından emin olmak için VirusTotal gibi araçları veya sisteminizin güvenlik yazılımını kullanarak bağlantıları, dosyaları ve ekleri tarayın.

İLGİLİ KONULAR

- Fickle Stealer Yazılım Kusurlarından Yararlanıyor, Tarayıcı Verilerini Çalıyor

- Kötü Amaçlı Yazılım Avast Anti-Rootkit Sürücüsünü Kullanarak Güvenliği Devre Dışı Bırakıyor

- Kötü Amaçlı Yazılım Microsoft Defender’ı Atladı ve Kriptoda 24.000 Dolar Çaldı

- SteelFox Kötü Amaçlı Yazılımı Popüler Yazılım Gibi Görünüyor, Tarayıcı Verilerini Çalıyor

- Facebook Kötü Amaçlı Reklam Saldırısı, Sahte Bitwarden Aracılığıyla Kötü Amaçlı Yazılım Yayıyor