‘SmartAttack’ olarak adlandırılan yeni bir saldırı, akıllı saatleri fiziksel olarak izole edilmiş (hava kaplı) sistemlerden gelen verileri eklemek için gizli bir ultrasonik sinyal alıcısı olarak kullanır.

Devlet tesisleri, silah platformları ve nükleer santraller gibi görev açısından kritik ortamlarda yaygın olarak konuşlandırılan hava kaplı sistemler, kötü amaçlı yazılım enfeksiyonlarını ve veri hırsızlığını önlemek için fiziksel olarak dış ağlardan izole edilir.

Bu izolasyona rağmen, USB sürücüleri veya devlet destekli tedarik zinciri saldırıları kullanan haydut çalışanlar gibi içeriden gelen tehditlerle uzlaşmaya karşı savunmasız kalıyorlar.

Sızıldıktan sonra, kötü amaçlı yazılım, sistemin normal işlemlerine müdahale etmeden hassas verileri yakındaki bir alıcıya iletmek için donanım bileşenlerinin fiziksel özelliklerini modüle etmek için gizli teknikler kullanarak gizli çalışabilir.

SmartAttack, daha önce LCD ekran gürültüsü, RAM modülasyonu, ağ kartı LED’leri, USB sürücü RF sinyalleri ve güç kaynakları kullanarak verileri sızdırmak için yöntemler sunan gizli saldırı kanalları alanında bir uzman olan Mordechai Guri liderliğindeki İsrail Üniversitesi araştırmacıları tarafından tasarlandı.

Hava engelli ortamlara yönelik saldırılar birçok durumda teorik ve elde edilmesi son derece zor olsa da, verileri dışarı atmak için ilginç ve yeni yaklaşımlar sunmaktadır.

SmartAttack Nasıl Çalışır?

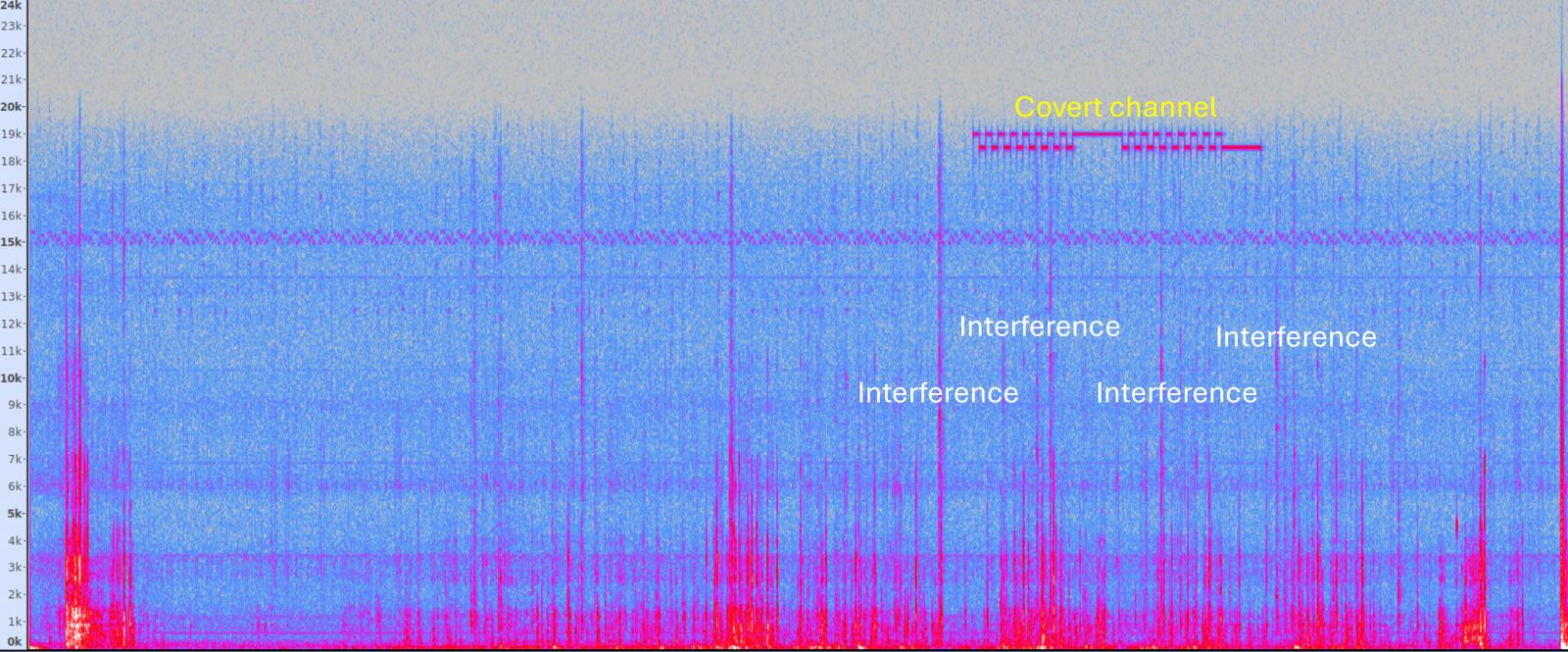

SmartAttack, tuş vuruşları, şifreleme anahtarları ve kimlik bilgileri gibi hassas bilgileri toplamak için bir şekilde hava engelli bir bilgisayarı bir şekilde enfekte etmesini gerektirir. Daha sonra çevreye ultrasonik sinyaller yaymak için bilgisayarın yerleşik hoparlörünü kullanabilir.

Bir ikili frekans kaydırma anahtarlaması (B-FSK) kullanılarak, ses sinyal frekansları ikili verileri, yani bunları ve sıfırları temsil etmek için modüle edilebilir. 18.5 kHz frekans “0” ı temsil ederken, 19.5 kHz “1.”

Kaynak: arxiv.org

Bu aralıktaki frekanslar insanlar için duyulamaz, ancak yine de yakındaki bir kişi tarafından giyilen bir akıllı saat mikrofonu tarafından yakalanabilirler.

Akıllı saatteki ses izleme uygulaması, frekans kaymalarını tespit etmek ve kodlanmış sinyali demodüle etmek için sinyal işleme tekniklerini uygularken, bütünlük testleri de uygulanabilir.

Verilerin nihai eksfiltrasyonu Wi-Fi, Bluetooth veya hücresel bağlantı yoluyla gerçekleşebilir.

Akıllı saat, bu araçla bir haydut çalışan tarafından kasıtlı olarak donatılabilir veya yabancılar kullanıcının bilgisi olmadan bulaşabilir.

Performans ve Sınırlamalar

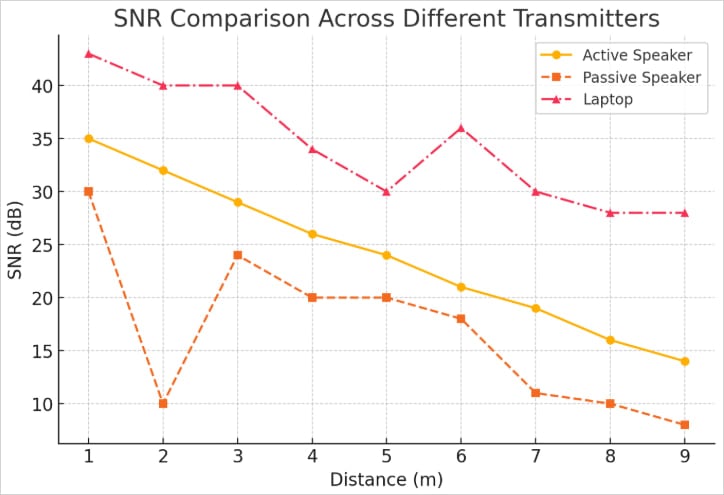

Araştırmacılar, akıllı saatlerin akıllı telefonlara kıyasla küçük, düşük SNR mikrofonları kullandığını belirtiyorlar, bu nedenle sinyal demodülasyonu, özellikle daha yüksek frekanslarda ve daha düşük sinyal yoğunluklarında oldukça zordur.

Bilek oryantasyonunun bile, saldırının fizibilitesinde önemli bir rol oynadığı bulundu ve saatin bilgisayar hoparlörü ile “görüş hattı” olduğunda en iyi şekilde çalıştı.

Vericiye (hoparlör tipi) bağlı olarak, maksimum iletim aralığı 6 ila 9 metre (20-30 feet) arasındadır.

Kaynak: arxiv.org

Veri iletim hızı saniyede 5 bit (bps) ile 50 bps arasında değişir ve oran ve mesafe arttıkça güvenilirliği azaltır.

.jpg)

Kaynak: arxiv.org

Araştırmacılar, SmartActack’e karşı koymanın en iyi yolunun, güvenli ortamlarda akıllı saatleri kullanmayı yasaklamak olduğunu söylüyor.

Başka bir önlem, yerleşik hoparlörleri hava kaplı makinelerden çıkarmak olacaktır. Bu, sadece smartattack değil, tüm akustik gizli kanallar için saldırı yüzeyini ortadan kaldıracaktır.

Bunların hiçbiri uygulanabilir değilse, geniş bant gürültüsü emisyonu ile ultrasonik sıkışma, yazılım tabanlı güvenlik duvarları ve ses kapma hala etkili olabilir.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.