Popüler bir açık kaynak çapraz platformlu düşman emülasyonu ve kırmızı takım çerçevesi olan Sliver C2 sunucusunda önemli bir güvenlik açığı keşfedilmiştir.

CVE-2025-27090 olarak tanımlanan bu güvenlik açığı, saldırganların TCP bağlantılarını ele geçirmesine ve trafiği kesmelerine ve manipüle etmelerini sağlar.

Exploit, saldırganların ağ savunmalarını atlamasına ve dahili hizmetlere erişmesine izin verdiği için özellikle zarar verebilecek bir sunucu tarafı istek ampudu (SSRF) tekniğinden yararlanır.

Etki ve etkilenen versiyonlar

Güvenlik açığı, 0F340A2 işleminden önce V1.5.26 ila v1.5.42 ve v1.6.0 arasında Sliver C2 sunucu sürümlerini etkiler.

Bu, Eylül 2022’den beri yüklenen herhangi bir sunucunun savunmasız olabileceği anlamına gelir.

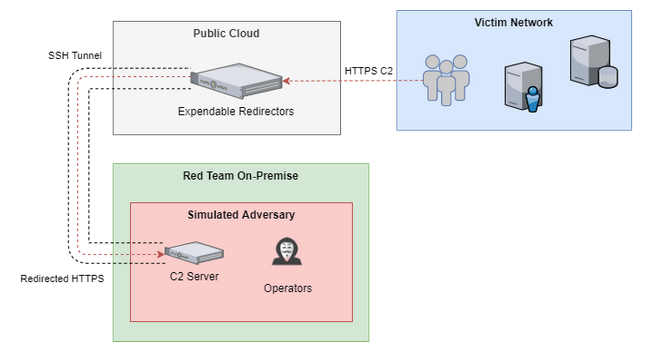

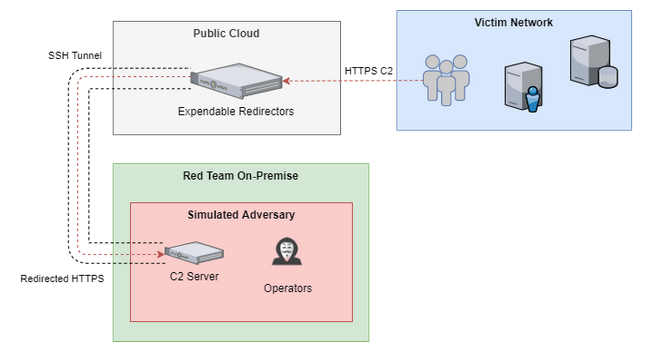

SSRF istismarı, Teamserver IPS’nin yönlendiricilerin arkasına maruz kalması ve ağ içindeki yanal hareket de dahil olmak üzere ciddi sonuçlara yol açabilir.

Bir saldırganın bir C2 bağlantı noktasına ve bir sahneleme dinleyicisine veya bu güvenlik açığından yararlanmak için Stager tarafından oluşturulan bir implant ikili olması gerekir.

Sömürü mekanizması

Sömürü süreci, TeamServer’ı keyfi bir IP ve bağlantı noktasına bir TCP bağlantısı açmaya yönlendirmek için implant trafiğini taklit etmeyi içerir.

Bu, implant trafiğindeki zarf türünü manipüle ederek, saldırganların belirli işleyici işlevlerini çağırmasına izin vererek elde edilir.

Hedeflenen temel işlevler arasında registerSessionHandler Ve tunnelDataHandler.

Bir oturum kaydederek ve ters tünel oluşturarak, saldırganlar istenen herhangi bir uç noktaya bağlantı kurabilir ve TCP trafiğini etkili bir şekilde ele geçirebilir.

. tunnelDataHandler Fonksiyon, bir ters tünel oluşturulmasına izin verdiği için özellikle kritiktir.

Ayarlayarak CreateReverse Alan true ve hedef IP ve bağlantı noktasını belirleyen saldırganlar, TeamServer’ı keyfi bir uç noktayla bağlantı kurmaya zorlayabilir.

Araştırmaya göre, bu bağlantı daha sonra trafiği okumak ve yazmak için kullanılabilir, verileri etkili bir şekilde ele geçirir ve manipüle eder.

Bu güvenlik açığını azaltmak için, kullanıcılara Sliver C2 sunucularını en son yamalı sürüme güncellemeleri tavsiye edilir.

SSRF güvenlik açığı için bir düzeltme sağlayan danışmanlık ve yamalı sürüm indirilebilir.

Kullanıcılar, potansiyel sömürü önlemek için etkilenen tüm sürümlerin derhal güncellenmesini sağlamalıdır.

Güvenlik açığı, Sliver C2 gibi kritik altyapı araçlarının bütünlüğünü korumadaki düzenli güvenlik denetimlerinin ve güncellemelerin önemini vurgulamaktadır.

Free Webinar: Better SOC with Interactive Malware Sandbox for Incident Response, and Threat Hunting - Register Here