Slack, tatillerde bazı özel GitHub kod havuzlarını etkileyen bir güvenlik olayı yaşadı.

Salesforce’un sahip olduğu son derece popüler IM uygulaması, dünya çapındaki işyerlerinde ve dijital topluluklarda tahmini 18 milyon kullanıcı tarafından kullanılıyor.

Müşteri verileri etkilenmez

BleepingComputer, 31 Aralık 2022’de Slack tarafından yayınlanan bir güvenlik olayı bildirimiyle karşılaştı.

Olay, tehdit aktörlerinin çalınan “sınırlı” sayıda Slack çalışan jetonu aracılığıyla Slack’in harici olarak barındırılan GitHub depolarına erişmesini içeriyor.

Şirkete göre, Slack’in bazı özel kod havuzları ihlal edilirken, Slack’in birincil kod tabanı ve müşteri verileri etkilenmedi.

Bildirideki ifade [1, 2] Yılbaşında yayınlanan haber şu şekilde:

“29 Aralık 2022’de GitHub hesabımızda şüpheli etkinlik olduğu konusunda bilgilendirildik. Araştırmamız sonucunda sınırlı sayıda Slack çalışan jetonunun çalındığını ve harici olarak barındırılan GitHub depomuza erişim elde etmek için kötüye kullanıldığını keşfettik. Araştırmamız ayrıca şunları ortaya çıkardı: tehdit aktörü 27 Aralık’ta özel kod havuzlarını indirdi. İndirilen hiçbir havuz müşteri verilerini, müşteri verilerine erişim araçlarını veya Slack’in birincil kod tabanını içermiyordu.”

Slack o zamandan beri çalınan jetonları geçersiz kıldı ve müşteriler üzerindeki “potansiyel etkiyi” araştırdığını söyledi.

Şu anda, üretim de dahil olmak üzere Slack’in ortamındaki hassas alanlara erişildiğine dair bir gösterge yok. Bununla birlikte, şirket ihtiyatlı davranarak ilgili sırları döndürdü.

Slack’in güvenlik ekibi, “Şu anda mevcut bilgilere göre, yetkisiz erişim Slack’e özgü bir güvenlik açığından kaynaklanmadı. Daha fazla ifşa olup olmadığını araştırmaya ve izlemeye devam edeceğiz” dedi.

Arama motorlarından gizlenen güvenlik güncellemesi

İronik olarak, güvenlik güncellemesi Slack’in “güvenliğinizi, gizliliğinizi ve şeffaflık çok ciddi” ve yine de bazı uyarılarla birlikte geliyor.

Yeni başlayanlar için, bu “haber” öğesi şirketin Uluslararası haber blogu, yazı yazarken diğer makalelerin yanı sıra.

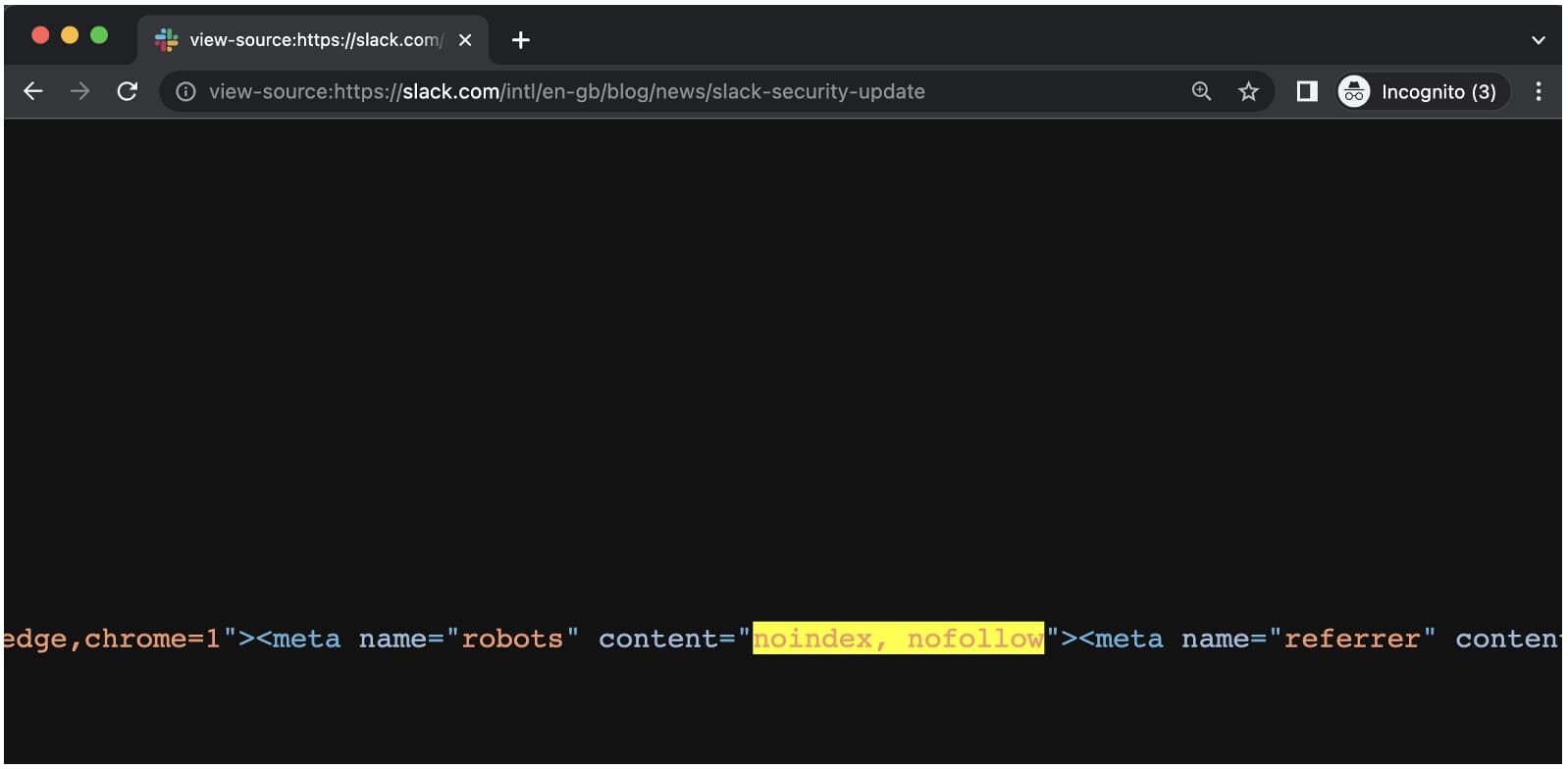

Ek olarak, Slack’in önceki blog gönderilerinin aksine, bu güncelleme (bazı bölgelerde, örneğin Birleşik Krallık’ta erişildiğinde) ‘noindex’ ile işaretlenmiştir; sayfayı keşfetmek imkansız.

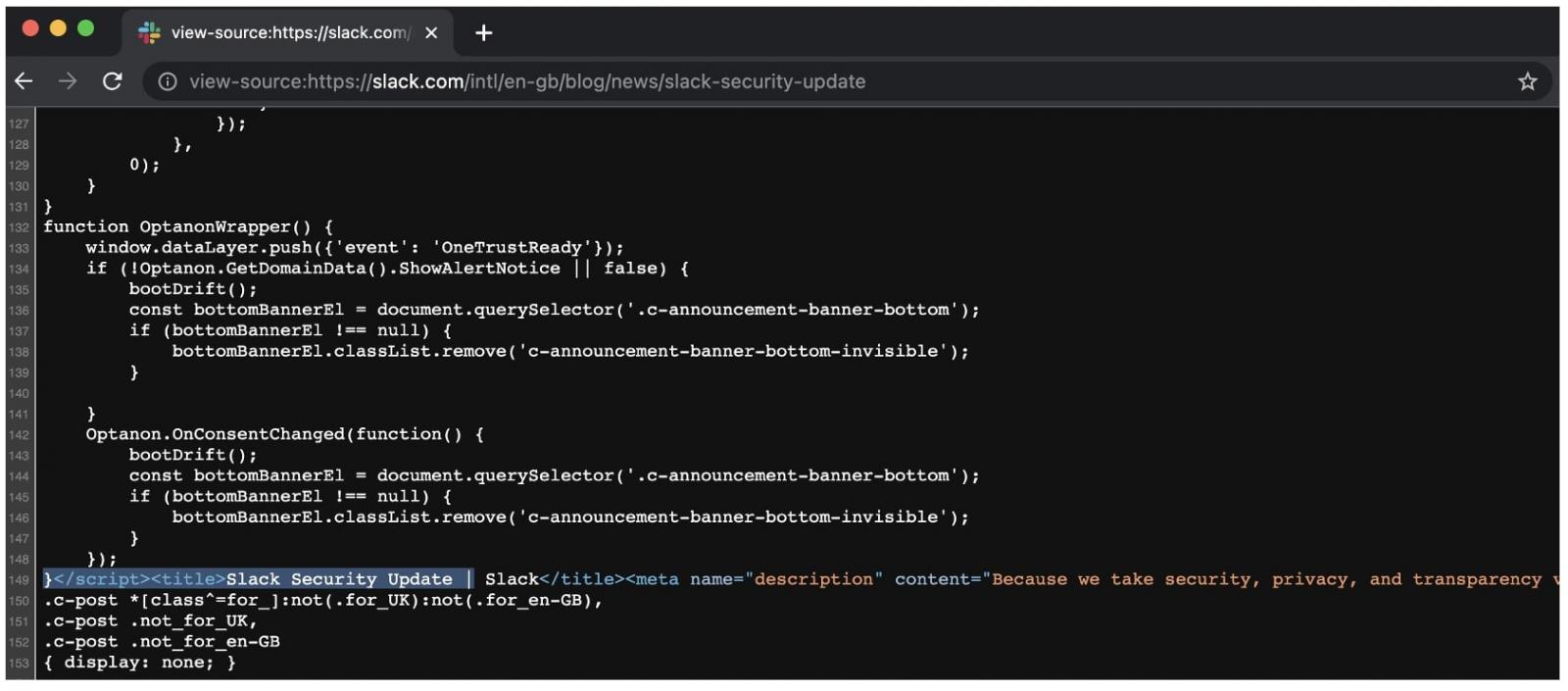

BleepingComputer ayrıca, “noindex” özniteliğini içeren “meta” etiketinin, sayfanın HTML kodu içinde en alta doğru, kırılmadan taşan uzun bir satıra yerleştirildiğini gözlemledi. Bu, kaynak kodunu görüntüleyenlerin (bizim gibi), kaynak kodunu aktif olarak aramadıkça (Ctrl+F) gömülü etiketi kolayca göremeyecekleri anlamına gelir. Geleneksel olarak, HTML başlığı ve meta etiketleri genellikle bir sayfanın en üstüne yerleştirilir.

Yine de, Google’ın etiketi olmadan yayınlanan ABD danışma belgesini zaten dizine eklediğini fark ettik.

Esrarengiz haberlerin görünürlüğünü sınırlamak isteyen işletmeler tarafından kullanılan diğer teknikler, coğrafi eskrim ve robots.txt dosyasını uyarlama. Önemli duyurularda ‘noindex’ kullanımı da dahil olmak üzere bu tür teknikler genellikle hoş karşılanmaz.

Geçen yıl, infosec muhabiri ve editörü Zack Whittaker seslendi LastPass’ın 2022 güvenlik ihlali açıklamasıyla benzer taktikler kullandıkları için LastPass ve GoTo.

Ağustos 2022’de Slack, ayrı bir olayda yanlışlıkla parola karmalarını ifşa ettikten sonra kullanıcı parolalarını sıfırladı. Şaşırtıcı olmayan bir şekilde, söz konusu bildirim aynı zamanda bir “noindex” (ABD versiyonu) ile işaretlenmiştir.

2019’da Slack, 2015 veri ihlalinden etkilenen ve ek olarak belirli bir kriteri karşılayan kullanıcıların yaklaşık %1’inin şifrelerini sıfırladığını duyurdu.

En son güvenlik güncellemesi ile ilgili iyi haber, müşterilerin şimdilik herhangi bir işlem yapmasına gerek olmamasıdır.