Intellexa, hükümetlere ve büyük şirketlere hizmet veren tanınmış bir ticari casus yazılım satıcısıdır. Ana ürünü Predator casus yazılımıdır.

Birkaç bağımsız tarafça yapılan bir soruşturma, Intellexa’yı en kötü şöhretli paralı casus yazılım satıcılarından biri olarak tanımlıyor; ABD yaptırım listelerine alındıktan ve Yunanistan’da aktif soruşturma altına alındıktan sonra bile hâlâ Predator platformunu işletiyor ve yeni hedeflere ulaşıyor.

Soruşturma, iç kayıtlar, satış ve pazarlama materyalleri ve eğitim videoları da dahil olmak üzere şirketten sızdırılan son derece hassas belgelere ve diğer materyallere dayanıyor. Uluslararası Af Örgütü araştırmacıları kanıtları doğrulamak için materyali inceledi.

Bana göre en ilginç kısım Intellexa’nın mobil tarayıcılara karşı sürekli sıfır gün kullanmasıdır. Google’ın Tehdit Analiz Grubu (TAG), 15 benzersiz sıfır günün listesini içeren bir blog yayınladı.

Intellexa, sıfır gün güvenlik açıklarını satın alıp yakmayı karşılayabilir. Bunları bilgisayar korsanlarından satın alıyorlar ve hatalar keşfedilip yamalanana kadar kullanıyorlar; bu noktada artık güncellenmiş sistemlerde çalışmadıkları için “yakılıyorlar”.

Bu tür güvenlik açıklarının fiyatı, hedeflenen cihaza veya uygulamaya ve kötüye kullanımın etkisine bağlıdır. Örneğin, paralı bir casus yazılım platformunda güvenilir, uygun ölçekte dağıtıma uygun, korumalı alan bypass’ı ile Chrome’a karşı güçlü, silahlı Uzaktan Kod Yürütme (RCE) kullanımı için 100.000 ila 300.000 ABD Doları arasında bir ödeme yapmayı bekleyebilirsiniz. Ve 2019’da sıfır gün istismar komisyoncusu Zerodium, Android ve iPhone’lara karşı ısrarla sıfır tıklamayla tam zincir açıklarından yararlanma için milyonlar teklif etti.

Bu nedenle yalnızca hükümetler ve iyi kaynaklara sahip kuruluşlar, ilgilendikleri kişiler hakkında casusluk yapması için Intellexa’yı kiralayabilir.

Google TAG blogunda şunlar belirtiliyor:

“2023’te CitizenLab’daki meslektaşlarımızla ortaklık kurarak, Mısır’daki hedeflere karşı vahşi ortamda kullanılan iOS sıfır gün istismar zincirinin tamamını yakaladık. Intellexa tarafından geliştirilen bu istismar zinciri, kamuoyunda Predator olarak bilinen casus yazılımları gizlice bir cihaza yüklemek için kullanıldı.”

Açıklardan yararlanmanın “yanma” oranını yavaşlatmak için Intellexa, uçtan uca şifrelenmiş mesajlaşma uygulamaları aracılığıyla doğrudan hedeflere tek seferlik bağlantılar sunuyor. Bu yaygın bir yöntemdir: Geçen yıl NSO Grubuna, Pegasus ve WhatsApp kullanıcılarını gözetlemek için kullanılan diğer casus yazılım ürünlerinin kodunu teslim etme emri verildiğini bildirmiştik.

Bir istismar bağlantısını ne kadar az kişi görürse, araştırmacıların bunu yakalayıp analiz etmesi de o kadar zor olur. Intellexa ayrıca ziyaretçilerin parmak izlerini çıkarmak ve hedef profilleriyle eşleşenleri istismar dağıtım sunucularına yönlendirmek için üçüncü taraf platformlarındaki kötü amaçlı reklamları da kullanıyor.

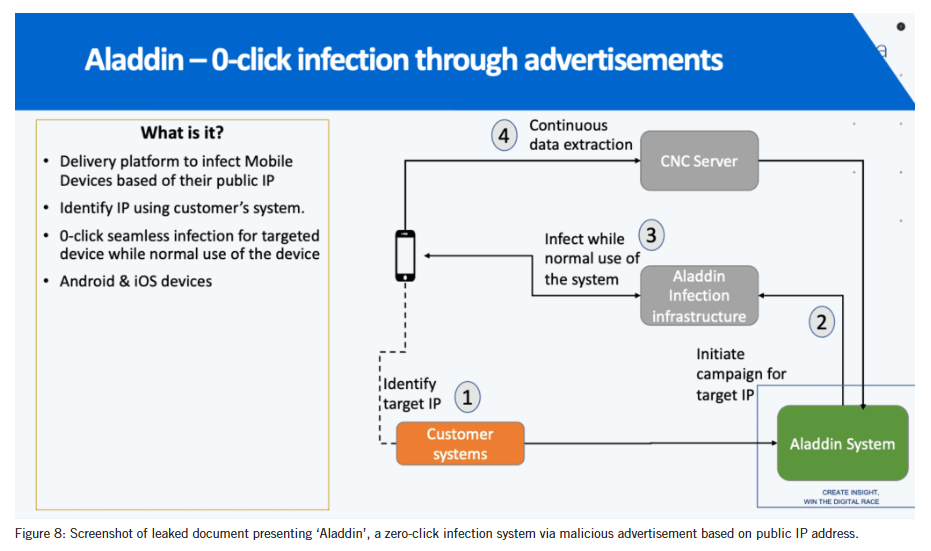

“Aladdin” olarak adlandırılan bu sıfır tıklamalı enfeksiyon mekanizmasının hala çalışır durumda olduğuna ve aktif olarak geliştirildiğine inanılıyor. Kötü amaçlı yazılım dağıtmak için ticari mobil reklamcılık sisteminden yararlanır. Bu, kötü amaçlı bir reklamın, güvenilir bir haber sitesi veya mobil uygulama gibi reklam sunan herhangi bir web sitesinde görünebileceği ve tamamen sıradan görünebileceği anlamına gelir. Hedef grupta değilseniz hiçbir şey olmaz. Eğer öyleyseniz, cihazınızda bulaşmayı tetiklemek için yalnızca reklamı görüntülemek yeterlidir, tıklamanıza gerek yoktur.

Resim Uluslararası Af Örgütü’nün izniyle

Nasıl güvende kalınır?

Çoğumuzun muhtemelen hedef grupta olma konusunda endişelenmesine gerek kalmayacak olsa da, hâlâ atabileceğiniz pratik adımlar var:

- Bir reklam engelleyici kullanın. Malwarebytes Tarayıcı Koruması iyi bir başlangıçtır. Bunun Chrome, Firefox, Edge ve Safari’de çalışan ücretsiz bir tarayıcı uzantısı olduğundan bahsetmiş miydim? Ve diğer Chromium tabanlı tarayıcıların çoğunda da çalışmalıdır (hatta Comet’te de kullanıyorum).

- Yazılımınızı güncel tutun. Sıfır gün söz konusu olduğunda, yazılımınızı güncellemek yalnızca araştırmacıların güvenlik açıklarını keşfetmesinden sonra yardımcı olur. Bununla birlikte, kusurlar kamuya açık hale geldikten sonra, daha az gelişmiş siber suçlular genellikle bunlardan yararlanmaya başlıyor; bu nedenle yama uygulamak, daha yaygın olan bu saldırıları engellemek için hayati önem taşıyor.

- Gerçek zamanlı bir kötü amaçlı yazılımdan koruma çözümü kullanın cihazlarınızda.

- Bilinmeyen göndericilerden gelen istenmeyen mesajları açmayın. Bunları açmak, cihazınızın ele geçirilmesini başlatmak için yeterli olabilir.

Yalnızca telefon güvenliği hakkında rapor vermiyoruz; bunu sağlıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. iOS için Malwarebytes’i ve Android için Malwarebytes’i bugün indirerek tehditleri mobil cihazlarınızdan uzak tutun.