Infostealer kötü amaçlı yazılımı, kurumsal bilgi güvenliği ekipleri için en önemli ve yeterince takdir edilmeyen risk vektörlerinden biridir. Bilgi hırsızları bilgisayarlara bulaşır, tarayıcıda kayıtlı tüm kimlik bilgilerini, aktif oturum çerezlerini ve diğer verileri çalar ve ardından bazı durumlarda kendi kendini sonlandırmadan önce bunları komuta ve kontrol (C2) altyapısına geri aktarır.

Bu makale, tehdit aktörlerinin veri ihlalleri oluşturmak ve fidye yazılımı dağıtmak amacıyla ayrıcalıklı BT altyapısına sızmak için kimlik bilgilerini nasıl kullandığını inceleyecek.

Ancak kimlik bilgilerine yönelik tek tehdit bilgi hırsızları değil. Geleneksel kaynaklardan sızdırılan kimlik bilgileri hâlâ kuruluşlar için önemli ve önemli bir risktir.

Çoğu kullanıcının şifrelerini düzinelerce uygulamada yeniden kullanması, tehdit aktörlerinin SaaS’a ve şirket içi uygulamalara kaba kuvvetle girmeleri için mükemmel bir fırsat yaratması şaşırtıcı değil.

Flare’de şu anda kırk milyondan fazla hırsız günlüğünü izliyoruz; bu sayı her ay milyonlarca artıyor ve 2024’te daha da hızlı bir şekilde artması bekleniyor. Ayrıca, karanlık ağdaki dökümlerden bulunan 14 milyardan fazla sızdırılmış kimlik bilgisini de izliyoruz. .

Bu bize, tehdit aktörlerinin sızdırılan kimlik bilgilerini nasıl elde ettiği, dağıttığı ve kullandığı konusunda benzersiz bir bakış açısı sağlıyor.

Sızdırılan Kimlik Bilgisi Türleri

Sızdırılan kimlik bilgilerini daha iyi anlamak için, bunları sızdırılma yöntemine ve kuruluş açısından oluşturdukları riske göre kategorilere ayırmak faydalı olacaktır.

Jason Haddix, güvenlik profesyonellerinin kimlik bilgisi sızıntılarıyla ilişkili riskleri yöneticiler ve şirket yöneticileri için kolay ve tüketilebilir bir şekilde açıkça iletebilmesini sağlamak için bu yaklaşımın öncülüğünü yaptı.

1. Kademe Sızdırılan Kimlik Bilgileri

1. Kademe kimlik bilgilerinin sızdırılması, üçüncü taraf uygulama/hizmet ihlallerinden kaynaklanır ve bu hizmetin tüm kullanıcılarının şifreleri ele geçirilir ve karanlık ağdaki bir veri dökümünde dağıtılır. Çoğu insanın “sızdırılan kimlik bilgileri” hakkında konuşurken aklına gelen şey budur.

Örnek olarak, kurgusal Scatterholt şirketinin yüzbinlerce tüketici oturum açma bilgilerine sahip kullanıcı oturum açma bilgilerine sahip olduğunu varsayalım. Saldırganlar Scatterholt’u ihlal edip kimlik ve erişim yönetimi sistemine erişiyor, ardından bu kimlik bilgilerini çalıp karanlık ağa sızdırıyorlar.

Scatterholt şirketinin tüm kullanıcılar için parola sıfırlama işlemini zorlaması yeterince kolaydır, ancak bu kullanıcıların aynı parolayı birçok hizmette yeniden kullanmış olmaları muhtemeldir.

Bu sızıntı, tehdit aktörlerinin kaba kuvvet/sızma testi araçlarını kullanarak, aynı şifreyi kullanmış olabilecekleri diğer uygulamalardaki binlerce kullanıcının kimlik bilgilerini kaba kuvvetle test etmelerine olanak tanıyor.

1. Kademe Sızan Kimlik Bilgilerine Karşı Savunma

Kuruluşların riski azaltmak için kullanabileceği çok sayıda iyi araştırılmış savunma vardır. İlk ve en önemlisi: kurumsal çalışanların e-postalarına ilişkin sızdırılmış kimlik bilgileri veritabanını izleyin. Tehdit aktörleri veri ihlallerini kolaylaştırmak için kasıtlı olarak kurumsal e-posta adresleriyle ilişkili şifreleri aradığından, bu tek başına büyük bir fark yaratabilir.

İkinci olarak, kullanıcıların belirli bir parolanın ihlal edilmesi durumunda diğer kurumsal kimlik bilgilerini zaten değiştirmiş olmaları için, kullanıcıların parolalarını belirli bir zaman çizelgesine göre rutin olarak sıfırlamalarını zorunlu kılın.

Son olarak, çalışanların şifreleri çeşitli uygulamalara rastgele dağıtmasını ve bunları yöneticide saklamasını gerektiren bir politikaya sahip bir şifre yöneticisi kullanmanızı öneririz; böylece çalışanların şifrelerde yalnızca küçük değişiklikler yapması riskini azaltır.

Kombilistlerin Özel Durumu

Kombilistler genellikle hizmete göre veya coğrafi olarak düzenlenen kimlik bilgisi çiftlerinden oluşur ve bunlar daha sonra siber suçlular tarafından Brute Forcing araçlarıyla birlikte çeşitli hizmetlere erişim sağlamaya çalışmak için kullanılır.

Kaynak: Flare

Bu kimlik bilgileri genellikle daha önce bilinen ihlallerden veya hırsız kayıtlarından gelir veya bazen tamamen uydurulur; orijinal kaynak hiçbir zaman tamamen açık değildir, ancak kombolistler aracılığıyla elde edilebilecek çok sayıda kimlik bilgisi ve kullanıcı tarafından sık sık parolanın yeniden kullanılması, onları hala önemli bir saldırı vektörü haline getirmektedir.

2. Kademe

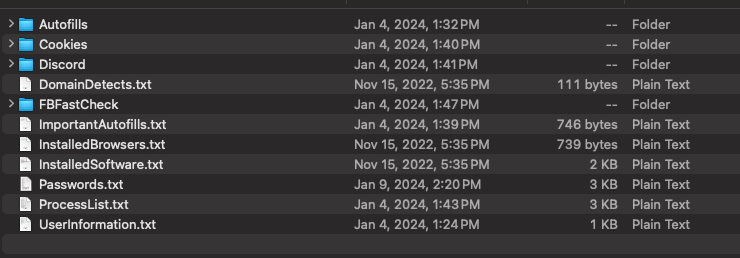

Seviye 2’de sızdırılan kimlik bilgileri şirketler için özel bir risk oluşturur. Bunlar, tarayıcıda kayıtlı tüm şifreleri çalan bilgi hırsızı kötü amaçlı yazılım yoluyla doğrudan kullanıcıdan toplanan kimlik bilgileridir.

Aşağıdaki nedenlerden dolayı 2. Seviye sızdırılan kimlik bilgilerinin hem şirket hem de kullanıcı için önemli ölçüde artan risk taşıdığını düşünüyoruz:

- Tek bir hırsız günlüğü şunları içerecektir: Tümü Kullanıcının tarayıcısına kaydettiği kimlik bilgileri. Bu, tehdit aktörlerinin kurbana, BT yardım masasına ve hatta kurbanın bilgilerini kullanarak şirkete sosyal mühendislik yapması için mükemmel bir fırsat yaratır.

- Bu günlükler, genellikle yüzlerce farklı oturum açma işlemine ait kimlik bilgileri için düz metin kullanıcı adını, parolayı ve ana bilgisayarı içerir. Tehdit aktörleri, kullanıcının kullandığı onlarca şifre varyasyonunu görebildikleri için çok büyük bir avantaja sahip oluyorlar.

- Bu günlükler genellikle, gizli soruları olan web sitelerini atlamak için etkili bir şekilde kullanılabilecek, gizli soruların yanıtlarını içeren form doldurma verilerini içerir.

Kaynak: Flare

3. Kademe Sızdırılan Kimlik Bilgileri

Bu düzeydeki sızıntılar da hırsız günlüklerinden kaynaklanıyor ancak kuruluş için aşırı risk teşkil ediyor. Yeni hırsız günlükleri genellikle, kurbanın kimliğine büründükleri ve potansiyel olarak 2FA ve MFA kontrollerini atladıkları oturum ele geçirme saldırıları için aktörler tarafından kolayca kullanılabilen aktif oturum çerezleri içerir.

Kurumsal kimlik bilgileriyle birlikte dağıtılan yeni bir hırsız günlüğünün bulunması, olay incelemesinin derhal başlatılmasını gerektirecektir; çünkü parolaların çalışıyor olması ve aktörlerin doğrudan kurumsal kaynaklara erişebilmesi muhtemeldir.

Kaynak: Flare

3. Kademe Sızan Kimlik Bilgilerine Karşı Savunma

Oturum çerezlerinin bilgi hırsızlığının bir sonucu olarak dağıtılması durumunda hala geçerli olma riskini azaltmak amacıyla mümkün olduğu durumlarda kurumsal uygulamalar için TTL’yi sınırlandırın.

Çok Faktörlü Kimlik Doğrulama sihirli bir değnek değildir

Sızdırılan kimlik bilgilerini izlemiyorsanız ve çoğu çalışanınızın şifreleri açığa çıkacağından muhtemelen çoğu çalışanınız için tek faktörlü kimlik doğrulamaya sahipsiniz.

Pek çok kişi, iki faktörlü kimlik doğrulamanın etkinleştirilmesinin, çalınan kimlik bilgilerine karşı yeterli koruma sağladığı izlenimine kapılıyor, ancak gerçek şu ki, birçok kez şahit olduğumuz gibi, tehdit aktörleri, 2FA’nın dayattığı engelin oldukça bilincinde ve teknik ve stratejilere sahip. engeli aşmak için.

İster çalışanların sosyal mühendisliği yoluyla, ister 2FA botları Kurbanlarından tek kullanımlık kod/şifre almak ve hatta SIM değiştirmek için, doğada aktif olarak kullanılan çok faktörlü kimlik doğrulama kontrollerini atlamanın şaşırtıcı sayıda yolu vardır.

Bu tür saldırılara karşı en iyi savunma, kullanıcıların e-posta veya SMS yoluyla alabileceği tek seferlik şifreler yerine geçici dönüşümlü kodlar içeren kimlik doğrulama uygulamalarının kullanılmasıdır; çünkü bu uygulamalar genellikle çok daha güvenlidir ve bir dereceye kadar güvenlik sağlar. söz konusu kullanıcı (genellikle) ikinci bir cihazın kontrolüne sahiptir.

Kimlik Bilgileri konusunda endişeli misiniz? Parlama Yardımcı Olabilir

Flare, karanlık ağda dağıtılan 14 milyardan fazla sızdırılmış kimlik bilgisini ve bilgi hırsızı kötü amaçlı yazılım yoluyla sızdırılan yüz milyonlarca kimlik bilgisini izliyor.

Platformumuz 30 dakika içinde kurulur ve yüzlerce forum, kanal ve pazar yerinde sızdırılan çalışan kimlik bilgilerinin güçlü bir şekilde tespit edilmesini sağlar.

Ücretsiz denememize göz atın.

Flare tarafından desteklenmiş ve yazılmıştır.