Acronis Tehdit Araştırma Birimi, DragonForce fidye yazılımı grubuyla bağlantılı son etkinlikleri analiz etti ve ortalıkta dolaşan yeni bir kötü amaçlı yazılım çeşidi tespit etti.

En son örnek, güvenlik yazılımını devre dışı bırakmak, korunan işlemleri sonlandırmak ve daha önce Akira fidye yazılımıyla ilişkilendirilen şifreleme kusurlarını düzeltmek için truesight.sys ve rentdrv2.sys gibi savunmasız sürücüleri kullanıyor.

Güncellenen şifreleme şeması, DragonForce’un sızıntı sitesinde alıntılanan bir Habr makalesinde kamuya açık olarak açıklanan zayıflıkları ele alıyor ve grubun operasyonel güvenliği ve teknik üstünlüğü sürdürme konusundaki kararlılığını gösteriyor.

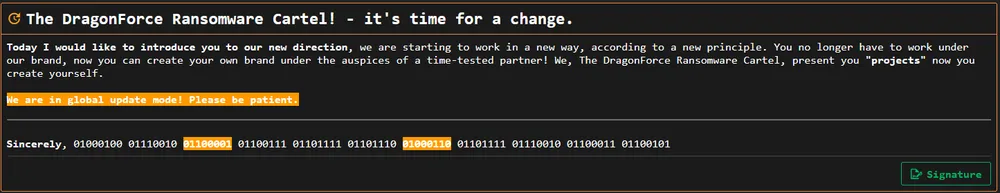

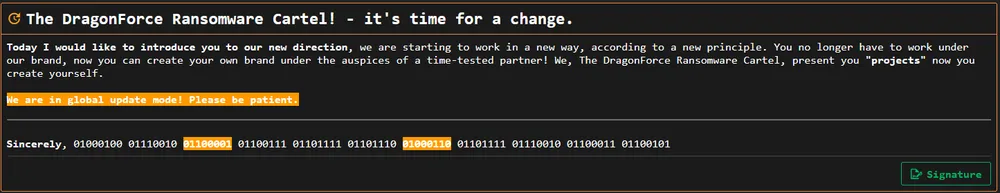

Son zamanlarda DragonForce, grubun artık bir fidye yazılımı karteli olarak faaliyet göstereceğini belirterek yeniden markalandığını duyurdu.

DragonForce, bağlı kuruluşlara kârın yüzde 80’ini, özelleştirilebilir şifreleyicileri ve altyapıyı sunarak, giriş engelini azaltır ve daha fazla bağlı kuruluşun katılmasını teşvik eder.

O zamandan bu yana DragonForce, küresel çapta şirketlere saldırmada daha aktif hale geldi ve bir yıl öncesine kıyasla önemli ölçüde daha fazla kurban bildirdi. En dikkate değer saldırıları, Scattered Spider ile işbirliği içinde perakendeci Marks & Spencer’ı hedef aldı.

DragonForce’un Yükselişi ve Kartel Operasyonları

DragonForce, ilk olarak 2023’te ortaya çıkan ve başlangıçta DragonForce Malezya hacktivist grubuyla ilişkilendirilen bir hizmet olarak fidye yazılımı grubudur, ancak ikisini birbirine bağlayan somut kanıtlar sınırlıdır.

Grup, şifreleyicilerini geliştirmek için sızdırılan LockBit 3.0 oluşturucuyu kullanmaya başladı ve daha sonra özelleştirilmiş bir Conti v3 kod tabanını benimsedi.

DragonForce, 2025’in başlarında kendisini fidye yazılımı karteli olarak tanıtmaya başladı. Bu yaklaşım, DragonForce’un şu anda aktif olan en kötü şöhretli siber suç gruplarından biri olarak markasını oluşturmaya devam etmesine olanak tanıyor.

DragonForce, bağlı kuruluş programı aracılığıyla fidye yazılımı sahnesindeki konumunu güçlendirerek yeni ortakların ilgisini çekti ve daha köklü RaaS operatörleriyle rekabet etti.

Bağlı kuruluşlar DragonForce’un altyapısını kullanırken ve kendi markaları altında çalışırken kendi kötü amaçlı yazılımlarını dağıtabilirler.

Bu, teknik engeli azaltır ve hem yerleşik grupların hem de yeni aktörlerin, tam bir fidye yazılımı ekosistemi oluşturmadan operasyonlarını yürütmelerine olanak tanır.

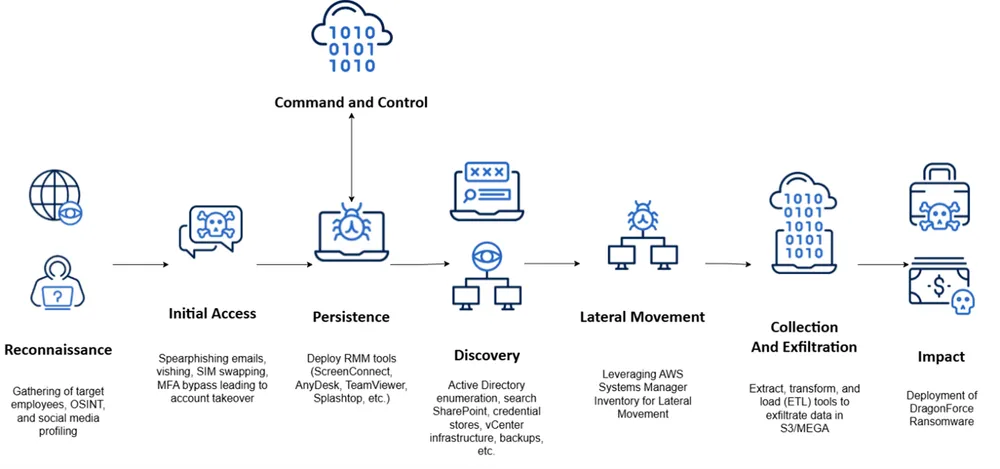

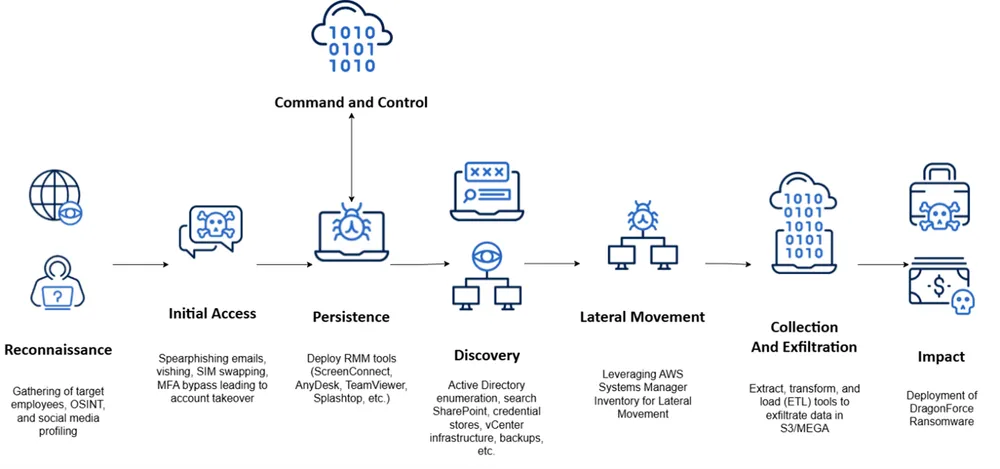

DragonForce’un ortakları arasında kimlik avı, SIM değiştirme ve MFA bypass’ı ile tanınan bir ilk erişim komisyoncusu olan Scattered Spider da yer alıyor. Grubun kampanyaları, aralarında Marks & Spencer ve Harrods gibi tanınmış kuruluşların da bulunduğu birçok kurban üretti.

Teknik Gelişim ve BYOVD Saldırıları

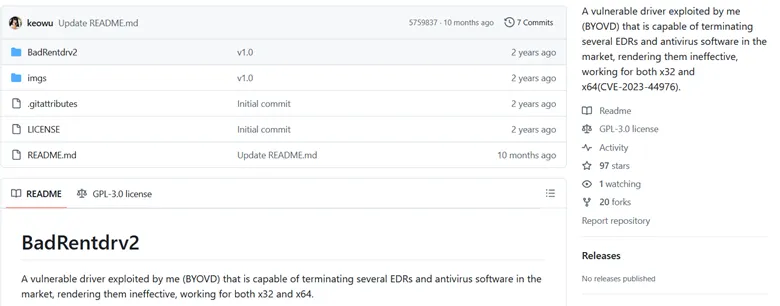

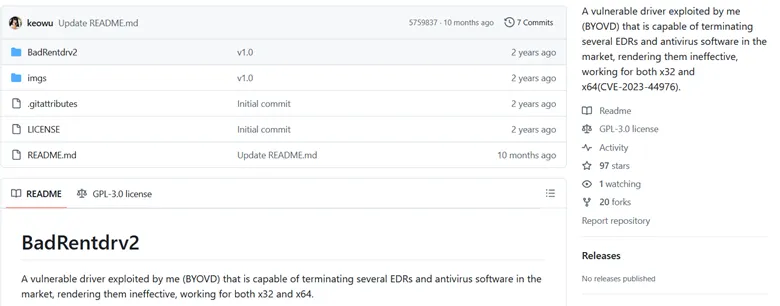

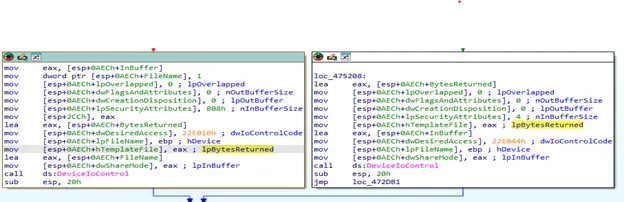

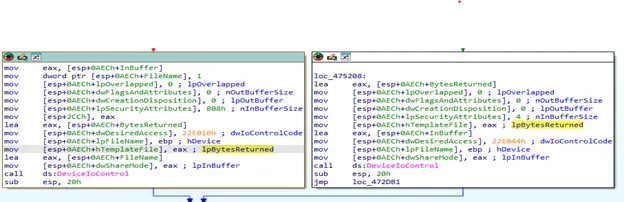

DragonForce, işlemleri sonlandırmak ve güvenlik yazılımını devre dışı bırakmak için truesight.sys ve rentdrv2.sys sürücülerini kullanarak kendi savunmasız sürücü (BYOVD) saldırılarını kullanır.

DragonForce, kurban ana bilgisayarında önceden bulunması gereken iki sürücü arka ucunu destekler: Truesight ve BadRentdrv2.

Operatörler, DeviceIoControl aracılığıyla bu sürücülere uygun kontrol kodlarını göndererek, sürücülerin belirtilen süreçleri sonlandırmasını sağlayarak uç nokta algılama ve yanıt çözümlerini etkili bir şekilde etkisiz hale getirebilir.

Teknoloji ve internet kültürüne odaklanan bir medya platformu olan Habr’da Akira’nın şifrelemesindeki zayıflıkları ortaya çıkaran bir makalenin yayınlanmasının ardından DragonForce, benzer sorunlardan kaçınmak için kendi şifreleyicisini hızla güçlendirdi.

Şifreleme şeması, her dosya için oluşturulan tek bir ChaCha20 şifreleme anahtarını kullanır; bu anahtar daha sonra genel bir RSA anahtarı kullanılarak şifrelenir ve elde edilen dosyanın başına eklenir.

DragonForce ve LockBit Green, sızdırılan Conti v3 kodu aracılığıyla ortak bir kökeni paylaşıyor ve bu da rutinlerde ve yapay oluşumlarda çakışmalara yol açıyor. Analiz edilen kod, başlatma süreçleri ve API manipülasyon teknikleri de dahil olmak üzere Conti’nin sızdırılan kaynak dosyalarıyla kapsamlı bir örtüşmeyi gösteriyor.

Büyüyen Tehdit Ortamı

DragonForce’un sızıntı sitesinde 2023’ün sonlarından bu yana perakende, havayolları, sigorta, yönetilen hizmet sağlayıcılar ve diğer kurumsal sektörlerde 200’den fazla kurban açığa çıktı.

Scattered Spider ve DragonForce arasındaki bu işbirliği, LAPSUS$ ve ShinyHunters ile daha geniş örtüşmelere dönüştü ve araştırmacıların Hacker Com ekosisteminde Scattered LAPSUS$ Avcıları adını verdikleri şeyi oluşturdu.

DragonForce ayrıca ekosistemdeki konumunu güçlendirmek için rakip grupları tahrif ederken Devman ve Mamona/Global gibi varyantlar yaratan bağlı kuruluşlarla da bağlantılıdır.

DragonForce kendisini bir kartel olarak yeniden markalaştırarak, fidye yazılımı ortamındaki nüfuzunu güçlendirmeyi, BlackLock ve RansomHub’a karşı girişimler de dahil olmak üzere rakip altyapıyı tahrif ederek veya kontrolünü ele geçirerek hakimiyetini kanıtlamayı amaçladı.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.