Tehdit aktörleri, DNS sağlayıcısı veya kayıt kuruluşundaki sahibinin hesabına erişmeden bir alan adı üzerinde hak iddia etmeyi sağlayan, Oturan Ördek saldırıları olarak adlandırılan saldırılarda 35.000’den fazla kayıtlı alan adını ele geçirdi.

Sitting Duck saldırısında, siber suçlular kayıt kuruluşu düzeyindeki yapılandırma eksikliklerinden ve DNS sağlayıcılarındaki yetersiz sahiplik doğrulamasından yararlanır.

DNS odaklı güvenlik sağlayıcısı Infoblox ve donanım ve yazılım koruma şirketi Eclypsium’daki araştırmacılar, Sitting Ducks saldırıları yoluyla her gün bir milyondan fazla alan adının ele geçirilebileceğini keşfetti.

Birçok Rus siber suç grubu bu saldırı yöntemini yıllardır kullanıyor ve ele geçirilen alan adlarını spam kampanyalarında, dolandırıcılıkta, kötü amaçlı yazılım dağıtımında, kimlik avında ve veri sızdırmada kullanıyor.

Oturan Ördekler detayları

Oturan Ördekleri mümkün kılan sorunlar ilk olarak 2016’da belgelenmiş olsa da [1, 2] ile Matthew BryantSnap’te güvenlik mühendisi olan , saldırı vektörünün, diğer daha iyi bilinen yöntemlere göre etki alanlarını ele geçirmenin daha kolay bir yolu olmaya devam ettiğini söylüyor.

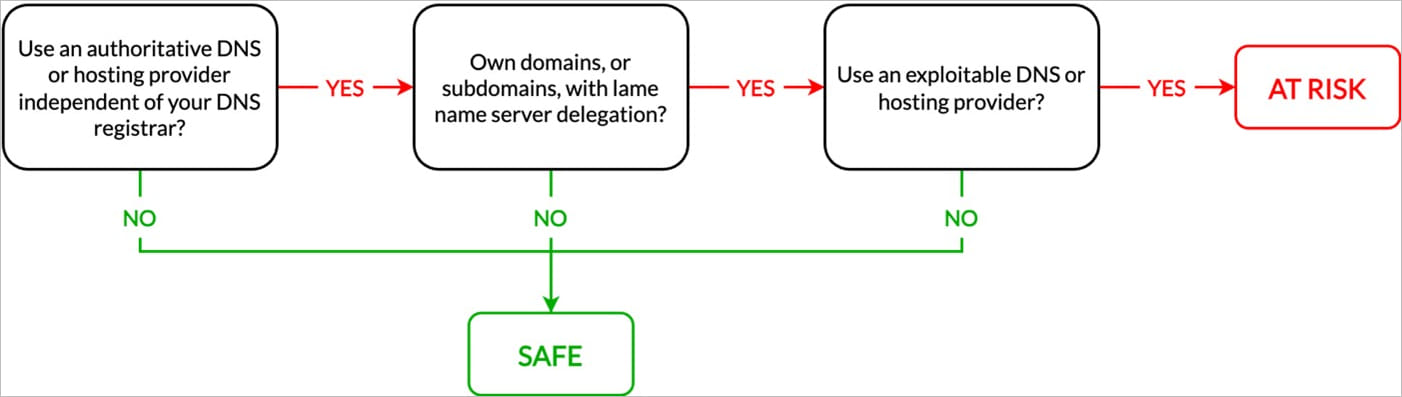

Saldırının mümkün olabilmesi için şu koşulların sağlanması gerekiyor:

– kayıtlı alan adı, yetkili DNS hizmetlerini kayıt kuruluşundan başka bir sağlayıcıya kullanır veya devreder

– Kaydın yetkili ad sunucusu, alan adı hakkında bilgi eksikliğinden dolayı sorguları çözemiyor (zayıf delege etme)

– DNS sağlayıcısının, mülkiyeti doğru bir şekilde doğrulamadan veya sahibinin hesabına erişim gerektirmeden bir alan adının talep edilmesine izin vermesi gerekir

Saldırının varyasyonları arasında kısmen yetersiz delegasyon (tüm ad sunucuları yanlış yapılandırılmamıştır) ve başka bir DNS sağlayıcısına yeniden delegasyon bulunur. Ancak yetersiz delegasyon ve istismar edilebilir sağlayıcı koşulları karşılanırsa, alan adı ele geçirilebilir.

Kaynak: Infoblox

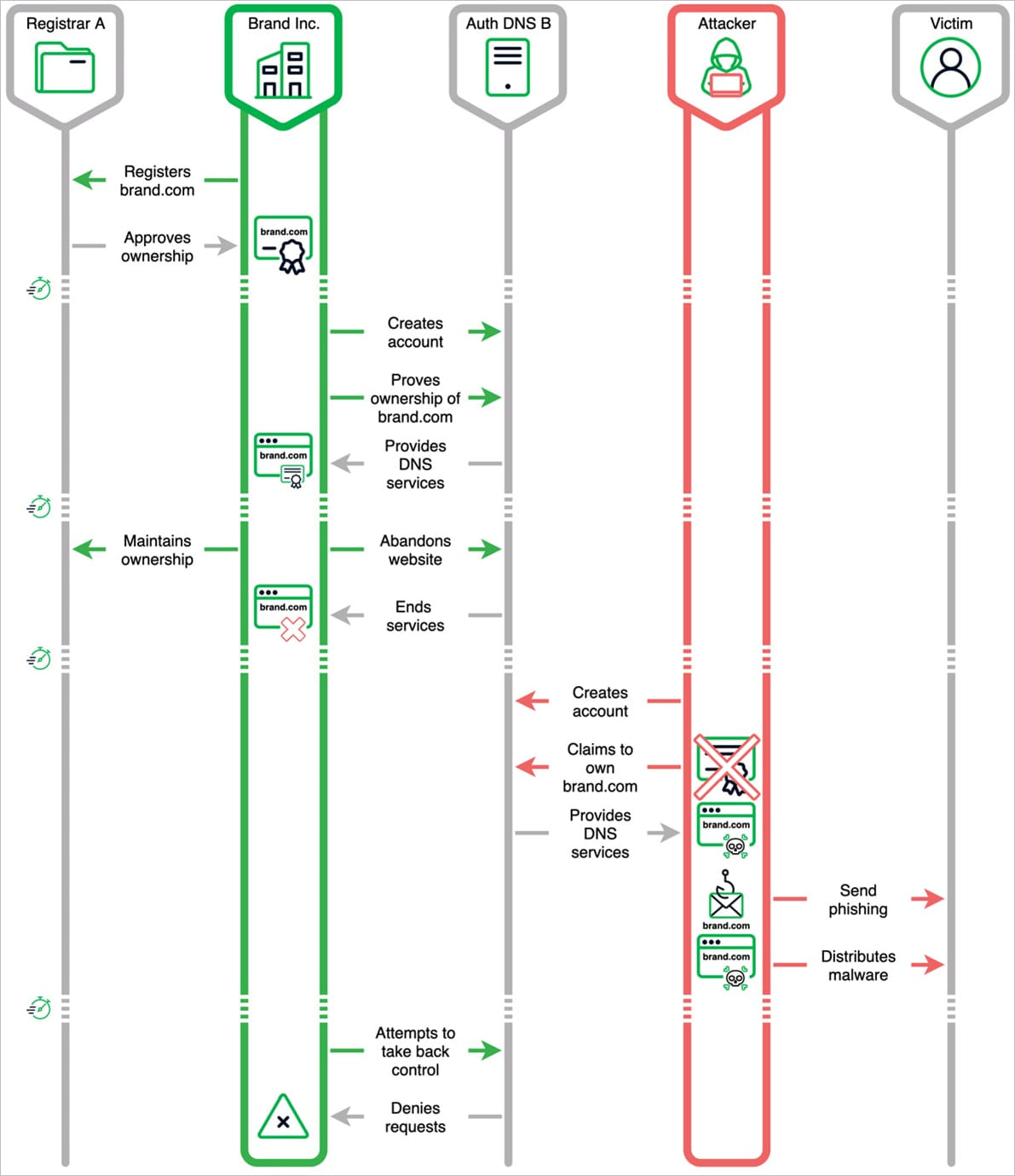

Infoblox, saldırganların, web barındırma hizmeti gibi kayıt kuruluşundan farklı bir sağlayıcıdan yetkili DNS hizmetleri kullanan alan adlarında Sitting Ducks yöntemini kullanabileceğini açıklıyor.

Hedef alan adına ait yetkili DNS veya web barındırma hizmetinin süresi dolarsa, saldırgan DNS hizmet sağlayıcısında bir hesap oluşturduktan sonra bu hizmeti talep edebilir.

Tehdit aktörü artık etki alanı altında kötü amaçlı bir web sitesi kurabilir ve sahte adrese gelen IP adresi kayıt isteklerini çözmek için DNS ayarlarını yapılandırabilir; meşru sahip ise DNS kayıtlarını değiştiremez.

Kaynak: Infoblox

Vahşi doğada saldırılar

Infoblox ve Eclypsium, 2018 ve 2019’dan bu yana çok sayıda tehdit aktörünün Sitting Ducks (veya Ducks Now Sitting – DNS) saldırı vektörünü kullandığını gözlemlediklerini bildiriyor.

O zamandan beri, bu yöntemi kullanarak en az 35.000 alan adı ele geçirme vakası yaşandı. Siber suçlular genellikle alan adlarını kısa bir süre tuttular ancak bazı durumlarda bunları bir yıla kadar tuttular.

Aynı alan adının birden fazla tehdit aktörü tarafından üst üste ele geçirildiği, bir iki ay boyunca operasyonlarında kullanılıp daha sonra başkalarına devredildiği durumlar da olmuştur.

GoDaddy’nin Sitting Ducks saldırılarının kurbanı olduğu doğrulandı, ancak araştırmacılar şu anda saldırıya açık altı DNS sağlayıcısının olduğunu söylüyor.

Oturan Ördeklerden yararlanan gözlemlenen aktivite kümeleri aşağıdaki gibi özetlenmiştir:

- “Spam Ayı” – 2018’in sonlarında spam kampanyalarında kullanılmak üzere GoDaddy alan adlarını ele geçirdi.

- “Boş Viper” – Sitting Ducks’ı Aralık 2019’da kullanmaya başladım ve o zamandan beri her yıl 2.500 tanesini ele geçirdim, IcedID’yi dağıtan 404TDS sisteminde kullandım ve kötü amaçlı yazılımlar için komut ve kontrol (C2) etki alanları kurdum.

- “VexTrio Engerek” – 2020’nin başlarında, SocGholish ve ClearFake operasyonlarını kolaylaştıran büyük trafik dağıtım sisteminde (TDS) alan adlarını kullanmak için Sitting Ducks’ı kullanmaya başladım.

- İsimsiz aktörler – TDS, spam dağıtımı ve kimlik avı ağları oluşturan birkaç küçük ve bilinmeyen tehdit aktörü.

Savunma ipuçları

Alan adı sahipleri, özellikle eski alan adlarında, DNS yapılandırmalarını düzenli olarak zayıf delegasyonlar açısından gözden geçirmeli ve kayıt kuruluşundaki veya yetkili ad sunucusundaki delegasyon kayıtlarını uygun, etkin DNS hizmetleriyle güncellemelidir.

Kayıt şirketlerine, yetersiz delegasyonlar için proaktif kontroller yapmaları ve sahipleri uyarmaları tavsiye edilir. Ayrıca, ad sunucusu delegasyonlarını yaymadan önce bir DNS hizmetinin kurulduğundan emin olmalıdırlar.

Sonuç olarak, düzenleyiciler ve standart kuruluşları, DNS güvenlik açıklarını gidermek için uzun vadeli stratejiler geliştirmeli ve kendi yargı bölgelerindeki DNS sağlayıcılarına Sitting Ducks saldırılarını azaltmak için daha fazla önlem almaları konusunda baskı yapmalıdır.