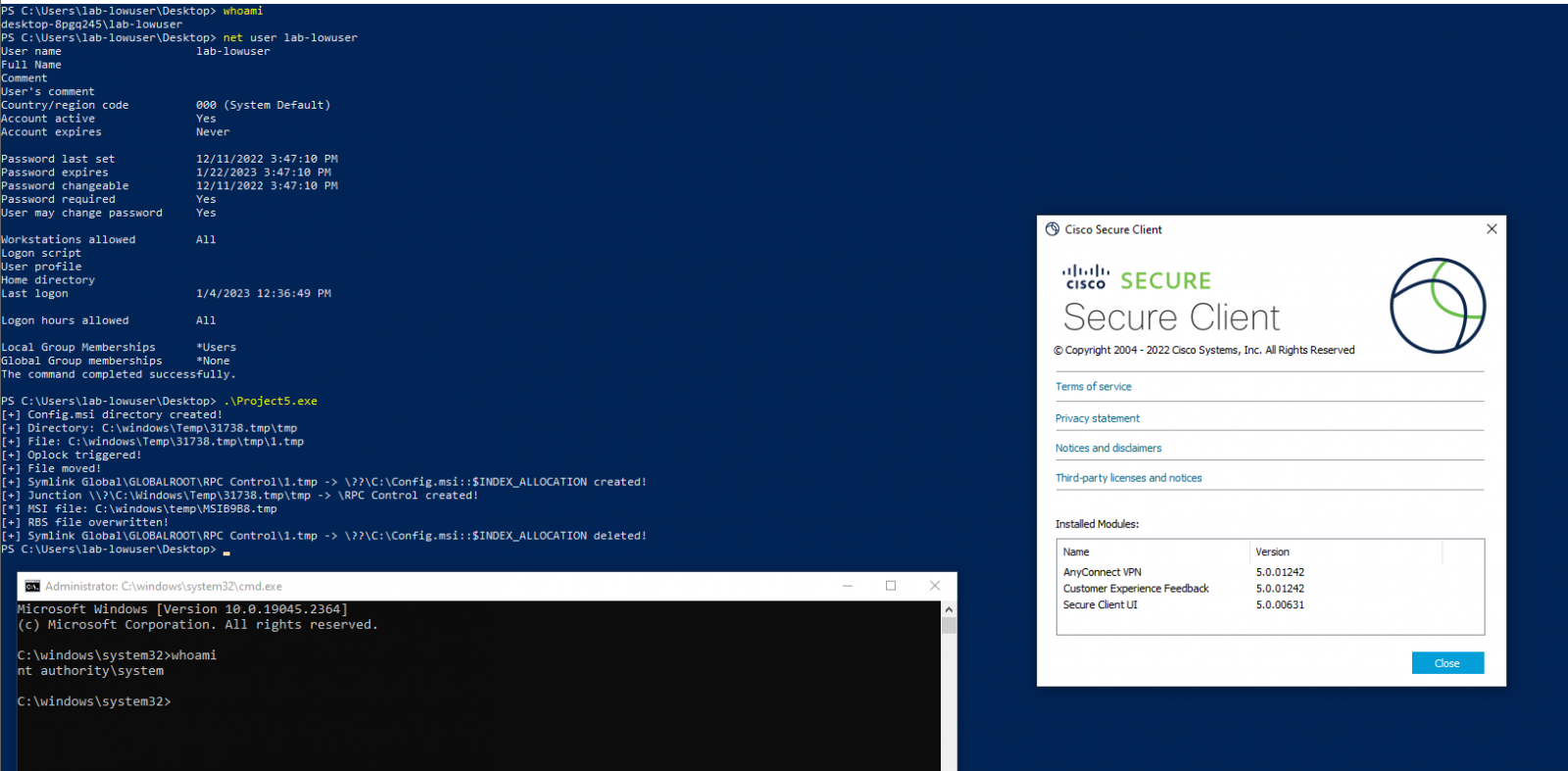

Kavram kanıtı istismar kodu, artık Windows için Cisco Güvenli İstemci Yazılımında (eski adıyla AnyConnect Güvenli Mobilite İstemcisi) bulunan ve saldırganların ayrıcalıkları SİSTEM’e yükseltmesine olanak tanıyan yüksek önem düzeyine sahip bir kusur için kullanılabilir.

Cisco Secure Client, çalışanların güvenli bir Sanal Özel Ağ (VPN) kullanarak her yerden çalışmasına yardımcı olur ve ağ yöneticilerine telemetri ve uç nokta yönetimi özellikleri sağlar.

Güvenlik açığı (CVE-2023-20178 olarak izlenir), kimliği doğrulanmış tehdit aktörlerinin ayrıcalıkları, kullanıcı etkileşimi gerektirmeyen düşük karmaşıklıktaki saldırılarda Windows işletim sistemi tarafından kullanılan SYSTEM hesabına yükseltmesine izin verebilir.

Başarılı bir kullanım, Cisco’nun “Windows kurulum sürecinin belirli bir işlevi” olarak tanımladığı şeyin kötüye kullanılmasını gerektirir.

Cisco, geçen Salı günü Ürün Güvenliği Olay Müdahale Ekibinin (PSIRT) kötü niyetli kullanım kanıtı veya hatayı hedef alan genel istismar kodu olmadığını söylediğinde bu güvenlik hatasını gidermek için güvenlik güncellemeleri yayınladı.

CVE-2023-20178, Windows 4.10MR7 için AnyConnect Güvenli Mobilite İstemcisi ve Windows 5.0MR2 için Cisco Güvenli İstemci’nin piyasaya sürülmesiyle düzeltildi.

Bu haftanın başlarında, Rastgele Dosya Silme güvenlik açığını bulan ve Cisco’ya bildiren güvenlik araştırmacısı Filip Dragović tarafından kavram kanıtı (PoC) istismar kodu yayınlandı.

Dragović’in açıkladığı gibi, bu PoC, Cisco Secure Client (5.0.01242’de test edilmiştir) ve Cisco AnyConnect’e (4.10.06079’da test edilmiştir) karşı test edilmiştir.

“Bir kullanıcı vpn’ye bağlandığında, vpndownloader.exe işlemi başlatılır. [the] arka plan ve oluşturacak [a] varsayılan izinlere sahip c:\windows\temp dizini [the] aşağıdaki biçim:

“Bu dizini oluşturduktan sonra vpndownloader.exe, bu dizinin boş olup olmadığını kontrol edecek ve boş değilse, oradaki tüm dosyaları/dizinleri silecektir. Bu davranış, NT Authority\SYSTEM hesabı olarak rasgele dosya silme gerçekleştirmek için kötüye kullanılabilir.”

Saldırgan daha sonra, bu Windows yükleyici davranışından ve ayrıcalıkları artırmak için burada açıklanan tekniği kullanarak her başarılı VPN bağlantısından sonra bir istemci güncelleme işleminin yürütülmesi gerçeğinden yararlanarak rastgele dosya silme yoluyla bir SİSTEM kabuğu oluşturabilir.

Ekim ayında Cisco, saldırılardaki aktif istismar nedeniyle müşterilerini iki AnyConnect güvenlik açığını (genel istismar koduyla ve üç yıl önce düzeltilmiş) yamalamaları konusunda uyardı.

İki yıl önce Cisco, Kasım 2020’deki ilk ifşasından altı ay sonra, Mayıs 2021’de bir AnyConnect sıfır gün yamasını herkese açık yararlanma koduyla yamaladı.