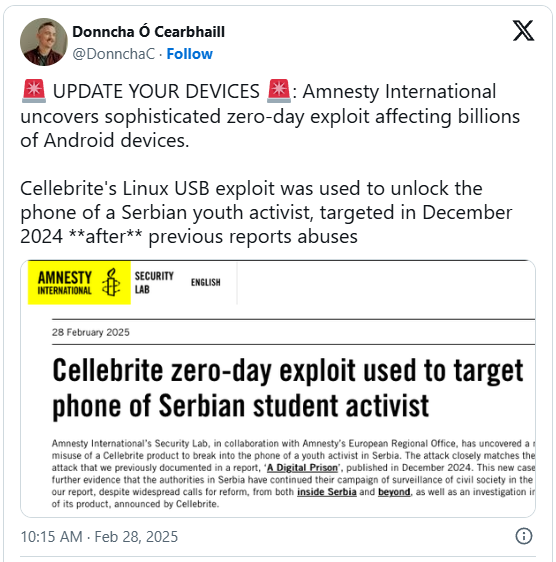

Sırp yetkililerin, ülkedeki bir öğrenci aktivistin cihazının kilidini açmak ve casus yazılım yüklemeye çalışmak için Cellebrite tarafından geliştirilen bir Android sıfır gün istismar zinciri kullandıkları bildirildi.

Cellebrite, akıllı telefonlardan ve diğer dijital cihazlardan veri çıkarmak için kolluk kuvvetleri, istihbarat teşkilatları ve özel şirketler tarafından kullanılan araçları geliştiren bir İsrail dijital adli tıp şirketidir.

Cellebrite gibi şirketler genellikle genellikle kilitli telefonlarda korunan verilere erişmek ve çıkarmak için sıfır gün istismarlarını kullanırlar.

Bu Android istismarının kullanımı, etkilenen cihazın kütükleri üzerine adli araştırmalar sırasında 2014 yılının ortalarında Af Örgütü Güvenlik Laboratuvarı tarafından bulundu.

Organizasyon daha önce Aralık 2024’te Sırbistan’da gizlilik hakları kötüye kullanımı vakaları hakkında rapor verdiğini bildirdi. Vahiylere yanıt olarak Cellebrite, bu hafta başlarında ülkenin güvenlik hizmetleri (BIA) için araçlarına erişimi engellediğini açıkladı.

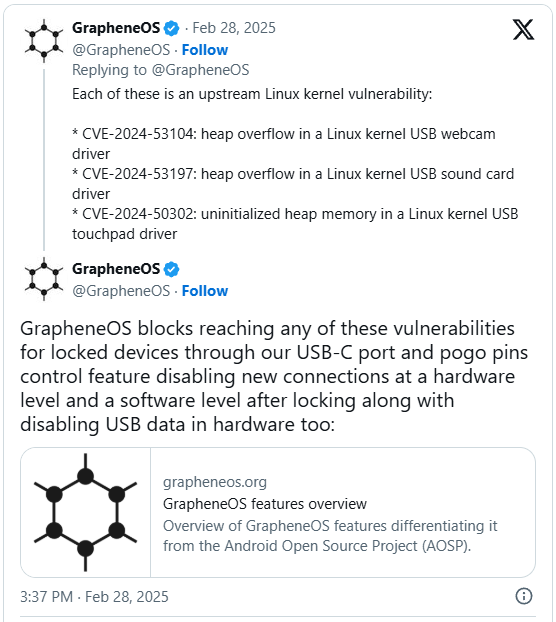

Af Örgütü, Google’ın Tehdit Analiz Grubu (TAG) ile bulgularını paylaştıktan sonra, Google’ın araştırmacıları, Android’de de kullanılan Linux çekirdek USB sürücülerinde sıfır gün olarak kullanılmayan üç güvenlik açığını tespit edebildiler.

Üç kusur:

- CVE-2024-53104 (USB video sınıfı istismarı)

- CVE-2024-53197 (ALSA USB-Sound sürücü istismarı)

- CVE-2024-50302 (USB HID cihaz istismarı)

İlk kusur, Google’ın Şubat 2025 Android güvenlik güncellemelerinde, “sınırlı, hedefli sömürü altında” olarak işaretlendi.

Diğer iki kusur henüz herhangi bir Android güvenlik güncelleme bülteninde sabit olarak açıklanmadı ve cihaz modeline ve üreticilerin çekirdeğini ne sıklıkta güncellemesine bağlı olarak, biraz zaman alabilir.

Af Örgütü’ndeki güvenlik laboratuvarı başkanı Donncha O’Cearbhaill, BleepingComputer’a, CVE-2024-53104’ün yamalamanın tüm sömürü zincirini bozmak için yeterli olabileceğini, ancak henüz emin olamamasına rağmen.

Grapheneos, BleepingComputer’a Android dağılımlarının zaten en son Linux çekirdeğini düzenli olarak güncelledikleri için CVE-2024-53197 ve CVE-2024-50302 için yamalara sahip olduğunu söyledi.

BleepingComputer, Google’a iki kusur düzeltmelerinin ne zaman tüm Android kullanıcıları için kullanılabilir olacağını sordu, ancak yine de bir yanıt bekliyoruz.

Ateş Altında USB sürücüleri

USB istismarları, sistem üzerinde yetkisiz erişim veya kontrol elde etmek için bir cihazın USB sistemindeki sürücüler, ürün yazılımı veya çekirdek bileşenleri gibi güvenlik açıklarından yararlanır.

İstismar, keyfi kod yürütme, kötü niyetli komutlar enjekte veya kilit ekranları için bellek yolsuzluğuna ulaşabilir.

Azaltıcı bir faktör, hedef cihaza fiziksel erişim gerektirmeleridir. Bu durumda ve diğer birçok benzer vakada, bu gereklilik, kişiyi gözaltına alan ve cihazlarına el koyan polis tarafından kolayca yerine getirildi.

Nisan 2024’te Google, iki sıfır günlük kusur (CVE-2024-29745 ve CVE-2024-29748) düzeltildi ve PIN olmadan telefonların kilidini açmak için sömürülen adli firmalar, USB etkinleştirilmeden önce bellek sıfırlama uyguladı.

Bu ayın başlarında, Apple sıfır gün (CVE-2025-24200) Cellebrite ve Graykey, iPhone’lardan veri çıkarmak için USB kısıtlı modu atladı.

Stok Android’in Apple’ın USB kısıtlı moduna doğrudan eşdeğeri yoktur. Bununla birlikte, kullanıcılar USB hata ayıklamasını (ADB) kapatarak, kablo bağlantı modunu “yalnızca şarj” olarak ayarlayarak ve tam disk şifrelemesini etkinleştirerek tehdidi azaltabilir (Ayarlar → Güvenlik ve Gizlilik → Daha Fazla Güvenlik ve Gizlilik → Şifreleme ve Kimlik Bilgileri → Şifreleme Telefonu).