adlı yeni bir açık kaynaklı uzaktan erişim truva atı (RAT) DogeRAT gelişmiş bir kötü amaçlı yazılım kampanyasının parçası olarak öncelikle Hindistan’da bulunan Android kullanıcılarını hedefler.

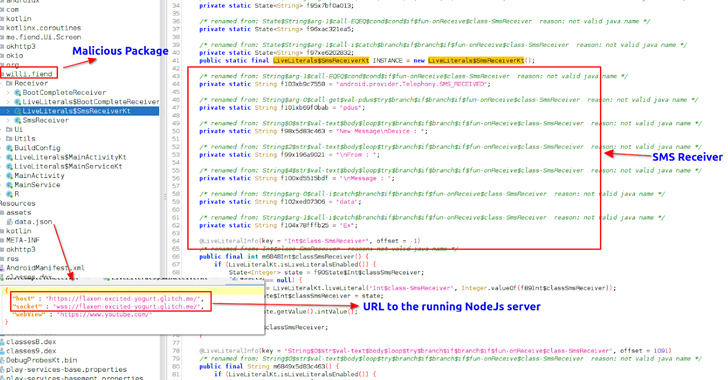

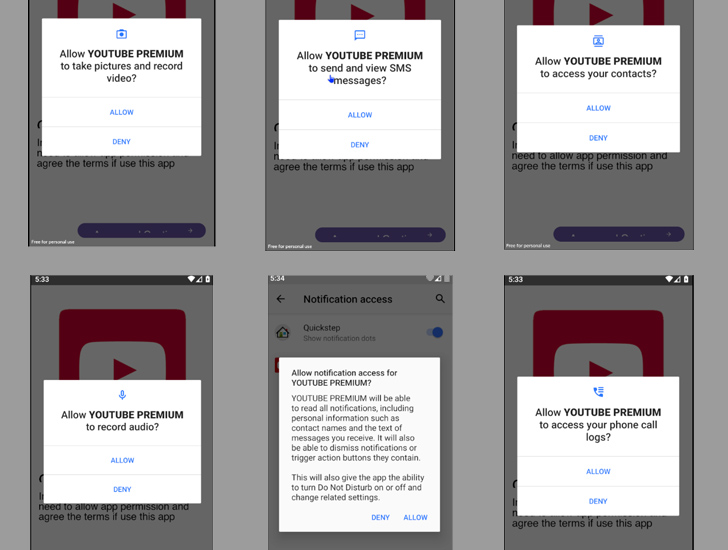

Kötü amaçlı yazılım, Opera Mini, OpenAI ChatGOT ve YouTube, Netflix ve Instagram’ın Premium sürümleri gibi yasal uygulamalar kisvesi altında sosyal medya ve mesajlaşma platformları aracılığıyla dağıtılır.

Siber güvenlik firması CloudSEK Pazartesi günü yayınladığı bir raporda, “Kötü amaçlı yazılım, bir kurbanın cihazına yüklendikten sonra kişiler, mesajlar ve bankacılık kimlik bilgileri dahil olmak üzere hassas verilere yetkisiz erişim elde ediyor.”

“Ayrıca, virüs bulaşmış cihazın kontrolünü ele geçirerek istenmeyen mesajlar göndermek, yetkisiz ödemeler yapmak, dosyaları değiştirmek ve hatta cihazın kameraları aracılığıyla uzaktan fotoğraf çekmek gibi kötü amaçlı eylemlere olanak tanıyor.”

DogeRAT, diğer birçok hizmet olarak kötü amaçlı yazılım (MaaS) teklifi gibi, Hindistan merkezli geliştiricisi tarafından 9 Haziran 2022’de oluşturulduğundan bu yana 2.100’den fazla abonesi olan bir Telegram kanalı aracılığıyla tanıtılıyor.

Buna ekran görüntüsü alma, resim çalma, pano içeriğini yakalama ve tuş vuruşlarını kaydetme gibi ek yeteneklere sahip çok ucuz fiyatlara (30 $) satılan premium bir abonelik de dahildir.

Diğer suç aktörleri için daha erişilebilir hale getirme girişiminde, DogeRAT’ın ücretsiz sürümü, işlevlerini sergileyen ekran görüntüleri ve video eğitimleriyle birlikte GitHub’da kullanıma sunuldu.

Geliştirici, havuzun README.md dosyasında “Bu aracın herhangi bir yasa dışı veya etik dışı kullanımını onaylamıyoruz” diyor. “Kullanıcı, bu yazılımın kullanımına ilişkin tüm sorumluluğu üstlenir.”

Yüklemenin ardından, Java tabanlı kötü amaçlı yazılım, onu bir Telegram botuna sızdırmadan önce veri toplama hedeflerini gerçekleştirmek için müdahaleci izinler ister.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

CloudSEK araştırmacısı Anshuman Das, “Bu kampanya, dolandırıcıları sürekli olarak taktiklerini geliştirmeye iten finansal motivasyonun kesin bir hatırlatıcısıdır.” Dedi.

“Yalnızca kimlik avı web siteleri oluşturmakla sınırlı değiller, aynı zamanda değiştirilmiş RAT’ler dağıtıyorlar veya düşük maliyetli ve kurulumu kolay, ancak yüksek getiri sağlayan dolandırıcılık kampanyaları yürütmek için kötü amaçlı uygulamaları yeniden amaçlıyorlar.”

Bulgular, Google’a ait Mandiant’ın güvenliği ihlal edilmiş bir cihazın uzaktan kontrolünü ve bu cihaza erişimi sağlamak için tasarlanmış, LEMONJUICE adlı yeni bir Android arka kapısını ayrıntılı olarak açıklamasıyla geldi.

“Kötü amaçlı yazılım, cihazın konumunu izleme, mikrofonu kaydetme, kişi listelerini alma, arama, SMS, pano ve bildirim günlüklerine erişme, yüklü uygulamaları görüntüleme, dosya indirme ve yükleme, bağlantı durumunu görüntüleme ve C2 sunucusundan ek komutları yürütme yeteneğine sahiptir. ,” araştırmacı Jared Wilson söyledi.

İlgili bir geliştirmede, Doctor Web, Google Play Store aracılığıyla toplu olarak 421 milyondan fazla indirilen SpinOk adlı bir casus yazılım bileşeni içeren 100’den fazla uygulamayı ortaya çıkardı.

Bir pazarlama yazılımı geliştirme kiti (SDK) olarak dağıtılan modül, cihazlarda depolanan hassas bilgileri toplamak ve pano içeriklerini kopyalayıp değiştirmek için tasarlanmıştır.

SpinOk truva atını içerdiği tespit edilen en popüler uygulamalardan bazıları Noizz, Zapya, VFly, MVBit, Biugo, Crazy Drop, Cashzine, Fizzo Novel, CashEM ve Tick’tir.