ÖNEMLİ BULGULAR

- Group-IB, popüler eş anlamlılar sözlüğü sitesinde cryptojacking kampanyasını ortaya çıkardı.

- Saldırganlar, kötü amaçlı yazılım yaymak için tek tek indirme tekniğini kullandı.

- Kampanya bir Monero kripto para madencisini dağıttı.

- Basit taktikler, güvenilir web sitelerinde bile riskleri vurgular.

- Öneriler, düzenli güncellemelerin ve sağlam güvenlik önlemlerinin önemini vurgulamaktadır.

Siber güvenlik araştırmacıları Grup-IB aylık beş milyondan fazla ziyaretçiye sahip popüler bir çevrimiçi eş anlamlılar sözlüğünde gizlenmiş gizli bir kripto hırsızlığı kampanyasını ortaya çıkardı. Bu kampanya kurnaz bir taktik uyguladı; kripto para birimi madenciliği yapmak için ziyaretçilerin bilgisayarlarına gizlice kötü amaçlı yazılım yükleyen bir komut dosyası yerleştirdi ve daha fazla kötü amaçlı faaliyete kapıyı açtı.

Group-IB uzmanları, günün 24 saati tehdit izleme, proaktif tehdit avcılığı ve gerçek zamanlı saldırı hafifletme için tasarlanmış bir çözüm olan Yönetilen Genişletilmiş Tespit ve Yanıt’ı (MXDR) kullanarak bu siber suç operasyonunun arkasındaki hikayeyi ortaya çıkarıyor.

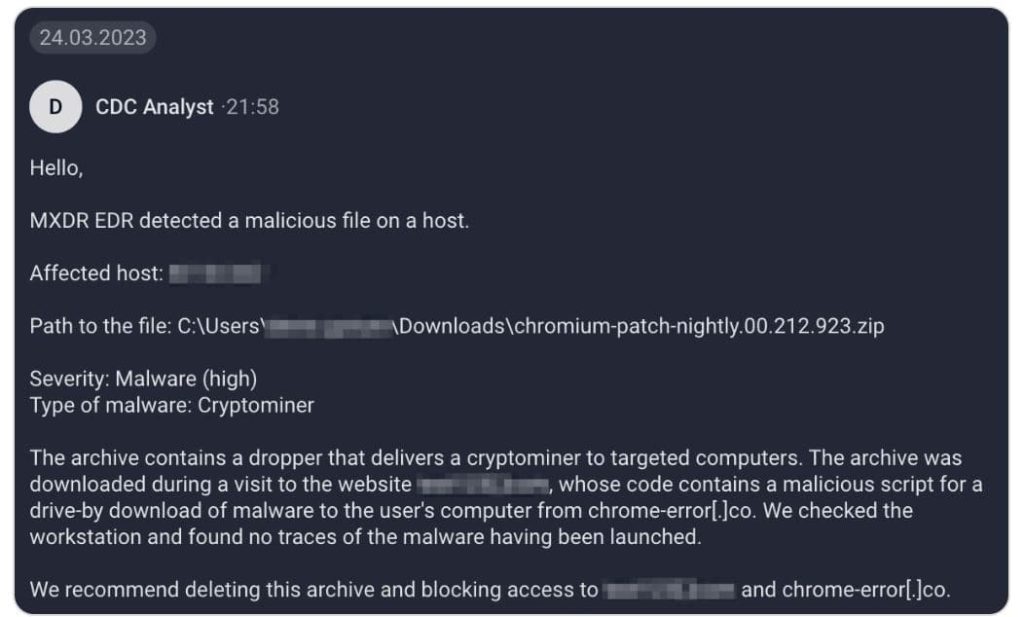

Group-IB’nin güvenlik uzmanları, izlemeleri sırasında MXDR sistemi tarafından işaretlenen çok sayıda kötü amaçlı arşiv tespit etti. Bu, birkaç müşteri şirketinin altyapısında alışılmadık derecede yüksek sayıda kötü amaçlı yazılım örneğinin ortaya çıktığını gözlemledikleri için bir alarmı tetikledi.

Bu arşivler, özel olarak “chromium-patch-nightly.00” şeklinde adlandırılıyor. {3}. Her biri benzersiz bir tanımlayıcıya sahip olan {3}.zip”, MXDR müşterilerinin bu kötü amaçlı arşivleri ortak bir kaynaktan aldığını gösteriyordu ve bu da saldırganların alışılmadık bir yaklaşım benimsediğini gösteriyordu.

Bu zararlı arşivler analiz edildiğinde; Group-IB, bunların kurulumundan sorumlu, damlalık işlevi gören yürütülebilir bir dosya içerdiklerini buldu. XMRig Coin madenci— Monero için özel olarak tasarlanmış bir kripto para madenciliği aracı. Monero’nun işlem ayrıntılarını gizleyen doğası gereği anonimliği, tehdit aktörlerinin gizli kalmasına olanak tanır.

Group-IB, virüs bulaşmış bu arşivlerin kaynağını izlemek için Uç Nokta Tespit ve Yanıt (EDR) modülünden gelen verilere yöneldi. Ana makinelerde kötü amaçlı nesnelerin keşfedilmesiyle ilgili olaylar analiz edildikten sonra arşivlerin, genellikle kullanıcıların internet oturumları sırasında varsayılan olarak kullanılan “İndirilenler” klasörüne indirildiği ortaya çıktı. Güvenlik uzmanları tarayıcı geçmişini inceleyerek bu kötü amaçlı örneklerin çevrimiçi bir eş anlamlılar sözlüğünden indirildiğini ortaya çıkardı.

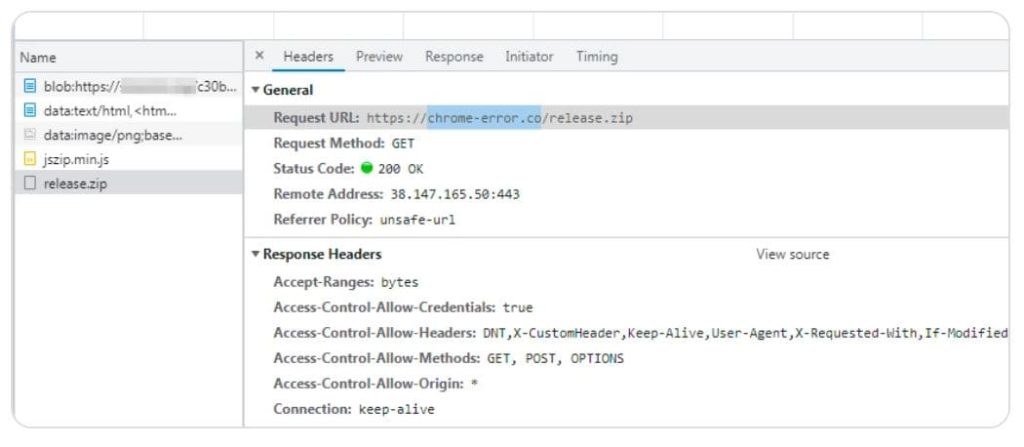

Group-IB’nin analistleri enfeksiyon zincirini yeniden yapılandırdı ve ziyaretçiler eş anlamlılar sözlüğü web sitesine eriştiğinde, sahte bir sayfanın kötü amaçlı bir arşivin otomatik olarak indirilmesini tetiklediğini ortaya çıkardı. Dikkat çekici bir şekilde, bu eylemden sorumlu olan komut dosyası, web sitesinin zıt anlamlılara ayrılmış bölümüne dahil edilmemiştir. Arşivin kendisi başka bir web sitesinden, chrome-errorco’dan indirildi.

Daha fazla araştırma, damlalığın kullanıcıların makinelerine indirilmesine rağmen çalıştırılmadığını ortaya çıkardı ve bu da herhangi bir acil tehdidi önledi.

Grup-IB’ye göre raporGrup-IB, müşterilerini olası güvenlik olaylarından korumak için onları tehdit konusunda derhal bilgilendirdi. Ayrıca uzmanlar olayla ilgili bağlamsal bilgiler paylaştı ve kötü amaçlı arşivin silinmesi de dahil olmak üzere önleyici tedbirler önerdi.

Kötü amaçlı dosyaların doğrulanması durumunda, Group-IB MXDR’nin Uç Nokta Tespit ve Yanıt (EDR) aracısı, bu tür dosyaları otomatik olarak engelleme ve yerel olarak karantinaya alma yeteneğine sahiptir.

Group-IB MXDR’nin bilinen kötü amaçlı dosyaları engelleme yeteneğine rağmen, sistem ana konsola periyodik istekler göndererek davranışsal analiz alt sistemi tarafından kötü amaçlı olarak işaretlenen dosyaların karmalarını paylaşır. Bu özellik, bir müşterinin kötü amaçlı bir dosya tespit etmesi durumunda karmanın daha sonra diğer müşterilerin engellenenler listelerine eklenmesini sağlar.

Saldırıdan sorumlu olan analiz edilen komut dosyası aşağıdaki eylemleri gerçekleştirdi:

Belirtilen sayfaya bir sinyal gönderildi ve yeni bir komut dosyası indirilip çalıştırıldı

Görüntülenen sahte Chrome hata sayfası kullanıcılara indirilen bir güncellemeyi yüklemeleri talimatını vermek

Sonuç olarak bu açıklama, güvenilir ve çok sık ziyaret edilen web sitelerinde bile dikkatli olunması gereken kritik ihtiyacın altını çiziyor.

Bu kampanyanın arkasındaki siber suçlular, yanıltıcı hata sayfaları aracılığıyla yanıltıcı indirmeler ve sosyal mühendislik gibi iyi bilinen taktikler kullanarak sağlam siber güvenlik önlemlerinin önemini vurguladı.

Group-IB’nin analizi ayrıca tehdit aktörlerinin nispeten basit yaklaşımının hafife alınmaması gerektiğini ortaya çıkardı. Yükleyici bir hedef şirketin altyapısına sızdığında, gelecekte ciddi kesintilere ve önemli hasarlara yol açabilecek fidye yazılımı veya temizleyiciler gibi kripto para madenciliğinin ötesinde daha zarar verici saldırılar için güçlü bir vektör görevi görebilir.

Bu tür tehditlere karşı güvenli savunma için Group-IB şunları önermektedir:

- İşletim sistemlerini ve yazılımları güncel tutmak

- Resmi kaynaklardan yazılım ve güncelleme indirmek veya kullanıcı haklarının bağımsız olarak güncellenmesinin kısıtlanması

- Kripto madenciliği faaliyeti belirtileri için iş istasyonu kaynak kullanımının izlenmesi

- Kötü amaçlı dosya indirmelerini engellemek ve saldırıları ilk aşamalarında durdurmak için Uç Nokta Tespit ve Yanıt çözümlerini kullanma

- Şüpheli dosyaların güvenli ve kapsamlı analizi için modern Kötü Amaçlı Yazılım Patlatma Platformlarının kullanılması

İLGİLİ MAKALELER

Etkilenen WAV dosyaları, bilgisayarlara kötü amaçlı yazılım ve kripto madencileri yükler

Group-IB Kurucusu İlya Sachkov’a Rusya’da 14 Yıl Hapis Cezası

VictoryGate cryptominer, USB sürücüler aracılığıyla 35.000 cihaza bulaştı

Kripto Madencisi Sahte Microsoft, Google Çeviri Uygulamalarında Saklanıyor

WinRAR kullanıcıları, 0 günlük güvenlik açığı bulunduğunda yazılımı günceller