Adı verilen önceden tespit edilmemiş bir saldırı yöntemi Filtresiz Windows işletim sisteminde ayrıcalık yükseltme elde etmek için Windows Filtreleme Platformunu (WFP) kötüye kullandığı tespit edilmiştir.

Deep Instinct güvenlik araştırmacısı Ron Ben Yizhak, The Hacker News’e “Bir saldırganın yönetici ayrıcalığıyla kod yürütme becerisi varsa ve hedef LSASS Shtinkering gerçekleştirmekse, bu ayrıcalıklar yeterli değildir” dedi.

“‘NT AUTHORITY\SYSTEM’ olarak çalıştırmak gereklidir. Bu araştırmada açıklanan teknikler, yöneticiden SİSTEM’e yükseltilebilir.”

Bulgular hafta sonu DEF CON güvenlik konferansında sunuldu.

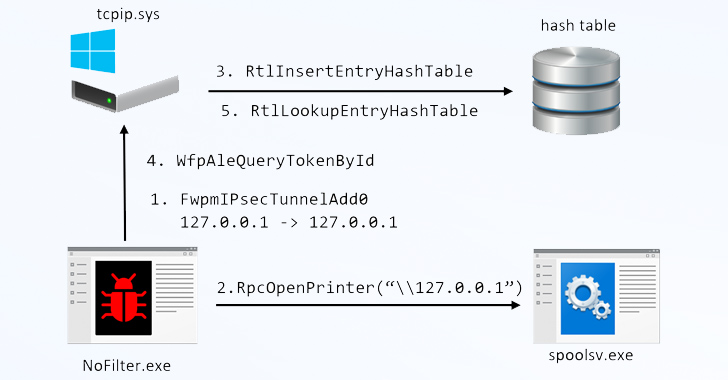

Araştırmanın başlangıç noktası, siber güvenlik şirketinin uzaktan yordam çağrısı (RPC) yöntemlerini, özellikle WinAPI’yi çağıranları eşlemek için kullandığı RPC Mapper adlı şirket içi bir araçtır ve “BfeRpcOpenToken” adlı bir yöntemin keşfedilmesine yol açar. WFP’nin.

WFP, ağ trafiğini işlemek ve iletişime izin veren veya engelleyen filtrelerin yapılandırılmasına izin vermek için kullanılan bir dizi API ve sistem hizmetidir.

Ben Yizhak, “Başka bir işlemin tanıtıcı tablosu, NtQueryInformationProcess çağrılarak alınabilir,” dedi. “Bu tablo, işlem tarafından tutulan belirteçleri listeler. Bu belirteçlerin tanıtıcıları, başka bir işlemin SİSTEM’e yükseltilmesi için çoğaltılabilir.”

Erişim belirteçleri, ayrıcalıklı bir görev yürütüldüğünde ilgili kullanıcıyı tanımlamaya hizmet ederken, kullanıcı modunda çalışan bir kötü amaçlı yazılım, belirli işlevleri (örn. DuplicateToken veya DuplicateHandle) kullanarak diğer işlemlerin belirteçlerine erişebilir ve ardından bu belirteci bir alt işlem başlatmak için kullanabilir. SİSTEM ayrıcalıklarıyla.

Ancak siber güvenlik firmasına göre yukarıda belirtilen teknik, çekirdekte çoğaltmayı WFP aracılığıyla gerçekleştirecek şekilde değiştirilebilir, bu da onu neredeyse hiç kanıt veya günlük bırakarak hem kaçamak hem de gizli hale getirir.

Başka bir deyişle, NoFilter “NT AUTHORITY\SYSTEM” olarak veya makinede oturum açmış başka bir kullanıcı olarak yeni bir konsol başlatabilir.

Ben Yizhak, “Güvenlik ürünleri tarafından izlenen WinAPI’den kaçının” yöntemlerini ekleyerek, “Paket servisi, Windows Filtreleme Platformu gibi işletim sisteminin yerleşik bileşenlerine bakılarak yeni saldırı vektörlerinin bulunabileceğidir.”