Şirket içi SysAid kullanıcılarının bir güvenlik açığıyla başa çıkmak için harekete geçmesi gerekir. SysAid, BT ekiplerinin görevleri yönetmesine olanak tanıyan, yaygın olarak kullanılan bir BT hizmet yönetimi çözümüdür.

Microsoft, Lace Tempest tarafından yapılan sınırlı saldırılarda SysAid BT destek yazılımındaki sıfır gün güvenlik açığından sürekli olarak yararlanıldığını keşfetti. Lace Tempest, genellikle Cl0p fidye yazılımıyla ilişkilendirilen bir ilk erişim aracısıdır (IAB).

SysAid, 2 Kasım 2023’te Microsoft tarafından bilgilendirildikten sonra, bunun gerçekten de sıfır gün güvenlik açığı olduğunu doğrulayan bir araştırma başlattılar. Tanım gereği, sıfır gün güvenlik açığı, henüz bir yaması olmayan, bilgisayar korsanlarının yararlanabileceği herhangi bir yazılım güvenlik açığıdır.

Araştırma, SysAid şirket içi yazılımında kod yürütülmesine yol açan, önceden bilinmeyen bir yol geçiş güvenlik açığını tespit etti. Yol geçişi güvenlik açıkları, saldırganların dosya veya dizin yollarına ../ gibi yol geçiş dizilerini girerek kısıtlı dosyaları okumasına ve muhtemelen bu dosyalara yazmasına olanak tanır.

Saldırganlar bu güvenlik açığından yararlanarak SysAid Tomcat web hizmetinin web köküne bir web kabuğu ve diğer yükleri yüklediler. Tomcat, Apache Software Foundation tarafından geliştirilen açık kaynaklı bir web sunucusu ve sunucu uygulamasıdır. Web kabuğu, bir saldırgan tarafından zaten güvenliği ihlal edilmiş bir web uygulamasına kalıcı erişimi artırmak ve sürdürmek amacıyla kullanılan kötü amaçlı bir komut dosyasıdır.

Web kabuğu, saldırgana etkilenen sistem üzerinde yetkisiz erişim ve kontrol olanağı sağladı. Saldırganlar daha sonra kontrol alanlarını genişletmek için iki PowerShell betiği kullandı. Biri Gracewire kötü amaçlı yazılım yükleyicisini başlatmak için, diğeri ise izinsiz girişe ilişkin diğer kanıtları silmek için.

Ortak Güvenlik Açıkları ve Etkilenmeler (CVE) veritabanı, kamuya açıklanan bilgisayar güvenlik kusurlarını listeler. Bu güvenlik açığına atanan CVE şudur:

CVE-2023-47246: 23.3.36’dan önceki sürümleri çalıştıran tüm SysAid Şirket İçi kurulumlarını etkileyen bir yol geçiş güvenlik açığı. SysAid Cloud müşterileri bu güvenlik açığından etkilenmez.

SysAid Şirket İçi sunucusu kullanan bir SysAid müşterisiyseniz, SysAid sistemlerinizin, tanımlanan güvenlik açığına yönelik yamaları içeren 23.3.36 veya sonraki bir sürüme güncellendiğinden emin olmanız tavsiye edilir.

SysAid kullanan kuruluşlar yamayı mümkün olan en kısa sürede uygulamalı ve yama öncesinde herhangi bir istismar belirtisi olup olmadığına bakmalıdır (aşağıdaki Tehlike Göstergelerine bakın). Lace Tempest grubu, Gracewire kötü amaçlı yazılımı için bir kötü amaçlı yazılım yükleyicisi sağlamak üzere SysAid yazılımındaki güvenlik açığından yararlandı. Bu dayanak oluşturulduktan sonra bunu genellikle yanal hareket, veri hırsızlığı ve fidye yazılımı dağıtımı dahil olmak üzere insan tarafından gerçekleştirilen faaliyetler takip eder.

Ayrıca, SysAid sunucunuza tam erişimi olan birinin kullanabileceği tüm kimlik bilgilerini veya diğer bilgileri incelemeli ve şüpheli davranışlara karşı ilgili etkinlik günlüklerini kontrol etmelisiniz.

IOC’ler

Dosya:

b5acf14cdac40be590318dee95425d0746e85b1b7b1cbd14da66f21f2522bf4d Kötü amaçlı yükleyici

IP’ler:

81.19.138.52 GraceWire Yükleyici C2

45.182.189.100 GraceWire Yükleyici C2

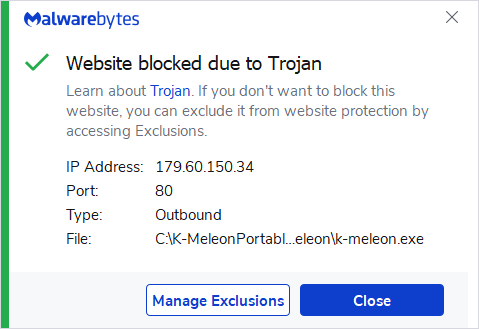

179.60.150.34 Kobalt Saldırısı C2

45.155.37.105 Meshagent uzaktan yönetici aracı C2

Malwarebytes, Cobalt Strike C2 179.60.150.34’ü engelliyor

Dosya Yolları:

C:\Program Files\SysAidServer\tomcat\webapps\usersfiles\user.exe

C:\Program Files\SysAidServer\tomcat\webapps\usersfiles.war

C:\Program Files\SysAidServer\tomcat\webapps\leave

Fidye yazılımından nasıl kaçınılır

- Yaygın giriş biçimlerini engelleyin. İnternete açık sistemlerdeki güvenlik açıklarını hızlı bir şekilde düzeltmek için bir plan oluşturun; RDP ve VPN’ler gibi uzaktan erişimi devre dışı bırakın veya güçlendirin.

- İzinsiz girişleri önleyin. Tehditleri, uç noktalarınıza sızmadan veya onları etkilemeden önce durdurun. Fidye yazılımı dağıtmak için kullanılan kötüye kullanımları ve kötü amaçlı yazılımları önleyebilecek uç nokta güvenlik yazılımı kullanın.

- İzinsiz girişleri tespit edin. Ağları bölümlere ayırarak ve erişim haklarını ihtiyatlı bir şekilde atayarak davetsiz misafirlerin kuruluşunuzun içinde çalışmasını zorlaştırın. Bir saldırı meydana gelmeden önce olağandışı etkinlikleri tespit etmek için EDR veya MDR’yi kullanın.

- Kötü amaçlı şifrelemeyi durdurun. Fidye yazılımını tanımlamak için birden fazla farklı algılama tekniği kullanan ve hasarlı sistem dosyalarını geri yüklemek için fidye yazılımını geri döndüren Malwarebytes EDR gibi Uç Nokta Tespit ve Yanıt yazılımını kullanın.

- Tesis dışında, çevrimdışı yedeklemeler oluşturun. Yedeklemeleri saldırganların erişemeyeceği bir yerde ve çevrimdışı olarak saklayın. Temel iş işlevlerini hızlı bir şekilde geri yükleyebileceğinizden emin olmak için bunları düzenli olarak test edin.

- İki kez saldırıya uğramayın. Salgını izole ettikten ve ilk saldırıyı durdurduktan sonra, tekrar saldırıya uğramamak için saldırganların, kötü amaçlı yazılımlarının, araçlarının ve giriş yöntemlerinin tüm izlerini kaldırmalısınız.

İş çözümlerimiz, fidye yazılımının tüm kalıntılarını ortadan kaldırır ve yeniden virüse yakalanmanızı önler. İşletmenizi korumaya nasıl yardımcı olabileceğimiz hakkında daha fazla bilgi edinmek ister misiniz? Aşağıdan ücretsiz deneme sürümünü edinin.