Kuzey Amerika’daki sağlık hizmetlerini hedefleyen Çin Gelişmiş Kalıcı Tehdit (APT) Grubu Silver Fox tarafından düzenlenen sofistike bir siber kampanya ortaya çıkarıldı.

Saldırganlar, bir arka kapı uzaktan erişim aracı (sıçan), bir keylogger ve bir kripto madencisi de dahil olmak üzere kötü amaçlı yükler dağıtmak için Philips Dicom Viewer yazılımından yararlandı.

Bu kampanya, sağlık hizmeti gibi kritik sektörleri hedefleyen siber suçluların gelişen taktiklerini vurgulamaktadır.

Saldırının teknik analizi

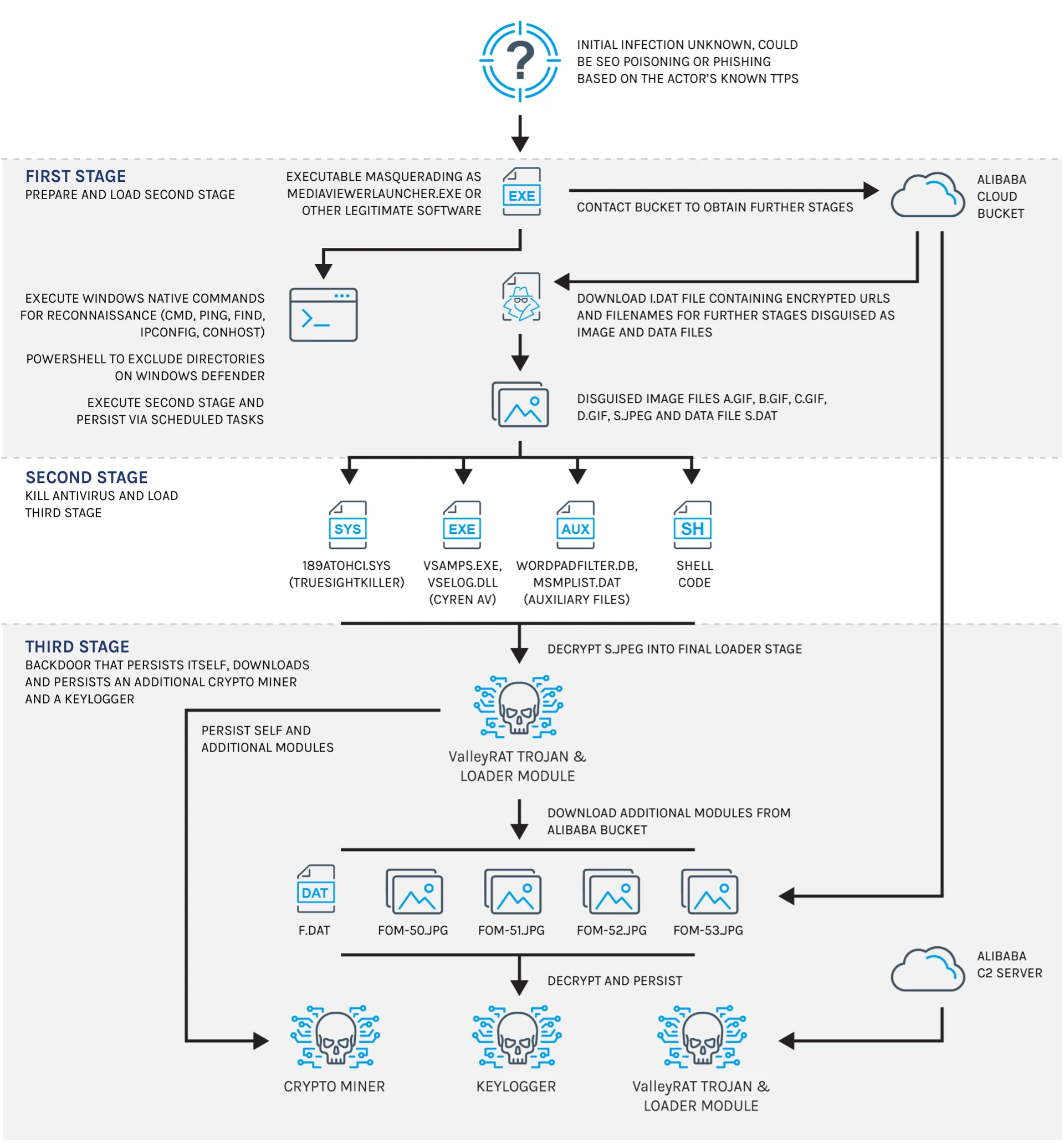

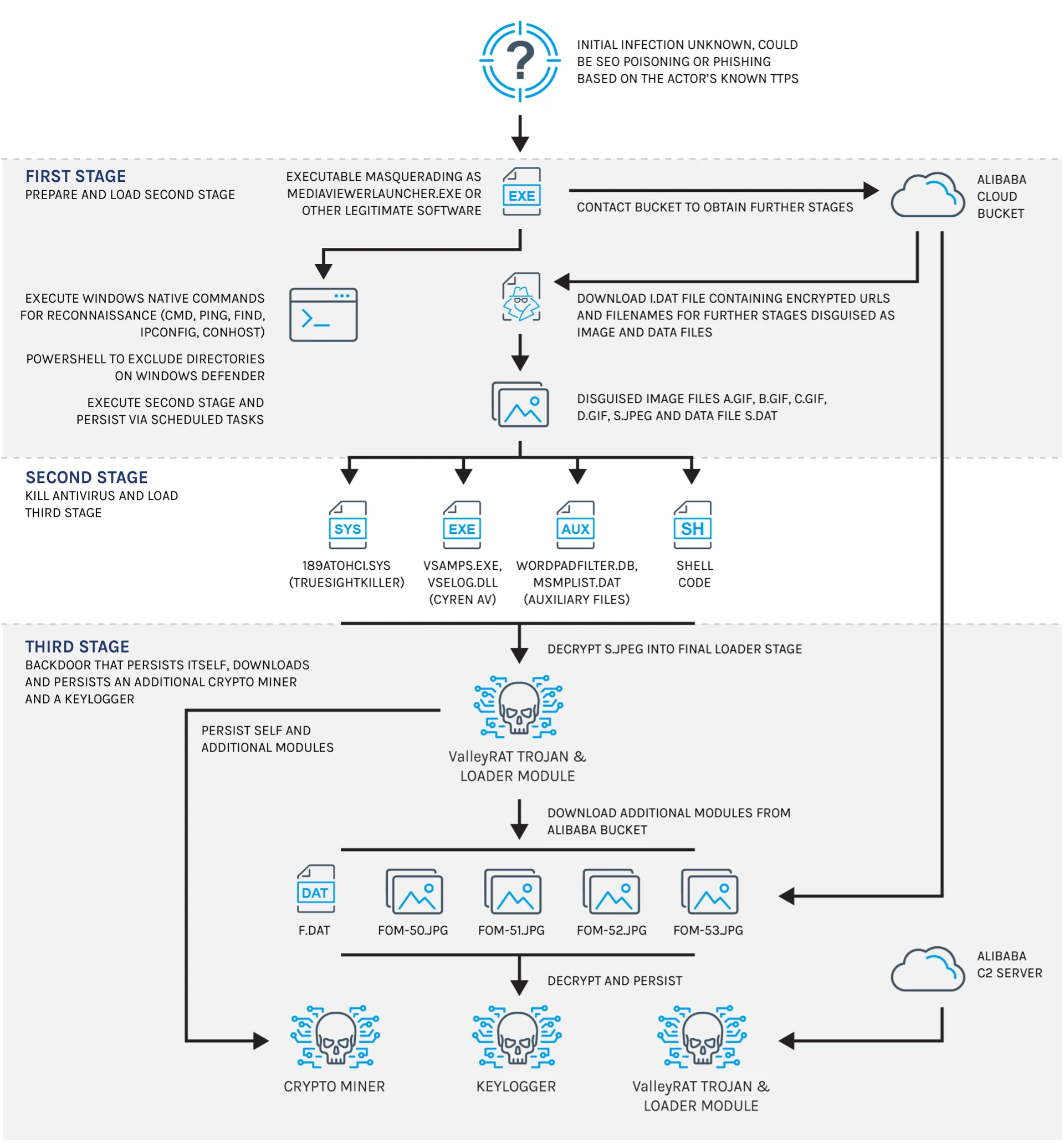

Silver Fox Group, Philips Dicom Viewer için yürütülebilir Mediaviewerlauncher.exe’nin birincil saldırı vektörü olarak truva atışlarını kullandı.

Bu kötü niyetli örnekler Aralık 2024 ile Ocak 2025 arasında ABD ve Kanada’dan Virustotal’a gönderildi.

Kötü amaçlı yazılım kümesi, PowerShell istisnaları da dahil olmak üzere Windows Defender’ı ve şifreli yükleri tespit etmek için engellemeler de dahil olmak üzere gelişmiş kaçırma teknikleri gösterdi.

Enfeksiyon süreci, yerel Windows yardımcı programlarını kullanarak keşif faaliyetleri ile başladı. ping.exe Ve ipconfig.exe.

Bunu takiben, kötü amaçlı yazılım, görüntü dosyaları olarak gizlenmiş şifreli yükleri indirmek için bir Alibaba bulut kovasına başvurdu.

Forescout’a göre, bu yükler TruesightKiller (antivirüs yazılımı devre dışı bırakmak için kullanılır), bir arka kapı (Vallereyrat), bir keylogger ve bir kripto madencisini içeren yürütülebilir dosyalar halinde şifre çözüldü.

Kötü amaçlı yazılımların her aşaması, API karma ve dolaylı kontrol akışı manipülasyonu gibi gizleme teknikleri aracılığıyla tespitten kaçınmak için tasarlanmıştır.

Dağıtım yapıldıktan sonra, Vallerat arka kapı Alibaba Cloud’da barındırılan bir komut ve kontrol (C2) sunucusu ile iletişim kurdu.

Bu, saldırganların kullanıcı etkinliğini aynı anda günlüğe kaydederken ve kripto para madenciliği için sistem kaynaklarından yararlanırken, tehlikeye atılan sistemlere kalıcı erişimi sürdürmesine izin verdi.

Sağlık güvenliği için daha geniş etkiler

Silver Fox’un kampanyası, sağlık kuruluşlarının fidye yazılımlarının ötesindeki siber tehditlere karşı kırılganlığının altını çiziyor.

Saldırganlar, hastalar tarafından tıbbi görüntülerine erişmek için sıklıkla kullanılan DICOM izleyicileri gibi tıbbi uygulamaları hedefleyerek potansiyel giriş noktalarını sağlık ağlarına kullanırlar.

Hastanelere getirilen veya telehealth hizmetleri aracılığıyla bağlanan enfekte hasta cihazları, daha fazla ağ uzlaşması için kanal görevi görebilir.

Bu kampanya aynı zamanda Silver Fox’un taktiklerinde bir evrimi de işaret ediyor.

Tarihsel olarak Çince konuşan kurbanlara ve hükümet kurumlarına odaklanan grup, kapsamını finans, e-ticaret ve şimdi sağlık hizmetleri gibi sektörleri içerecek şekilde genişletti.

DLL kenar yükleme, süreç enjeksiyonu ve sürücü tabanlı antivirüs kaçakçılığı gibi gelişmiş teknikleri kullanmaları, artan sofistike olmalarını yansıtır.

Bu tür tehditlere karşı koymak için, sağlık hizmeti dağıtım organizasyonları (HDO’lar) sağlam siber güvenlik önlemleri almalıdır:

- Yazılım kaynaklarını kısıtlamak: Güvenilmeyen kaynaklardan veya hasta cihazlarından yazılım indirmekten kaçının.

- Ağ segmentasyonu: Güvenilmeyen cihazları kritik hastane altyapısından ayırın.

- Uç nokta koruması: Güncel antivirüs veya uç nokta algılama ve yanıt (EDR) çözümlerini dağıtın.

- Sürekli İzleme: Uzlaşma göstergeleri (IOCS) için ağ trafiğini ve uç nokta etkinliğini izleyin.

- Proaktif tehdit avı: Bilinen APT davranışlarıyla hizalanmış kötü niyetli etkinlikleri aktif olarak arayın.

Bu olay, gelişmekte olan siber tehditlere karşı sağlık sistemlerinin güvence altına alınmasında artan uyanıklık ihtiyacının kesin bir hatırlatıcısı olarak hizmet vermektedir.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free