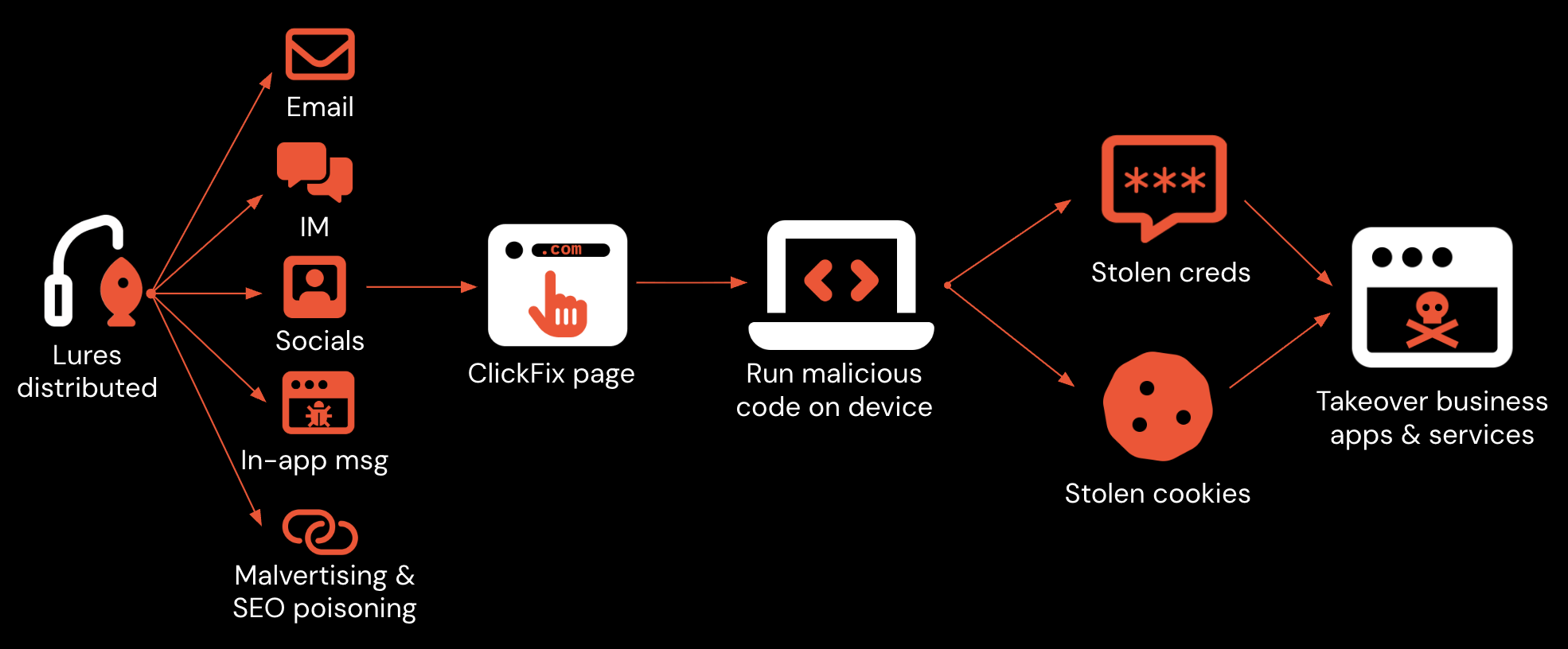

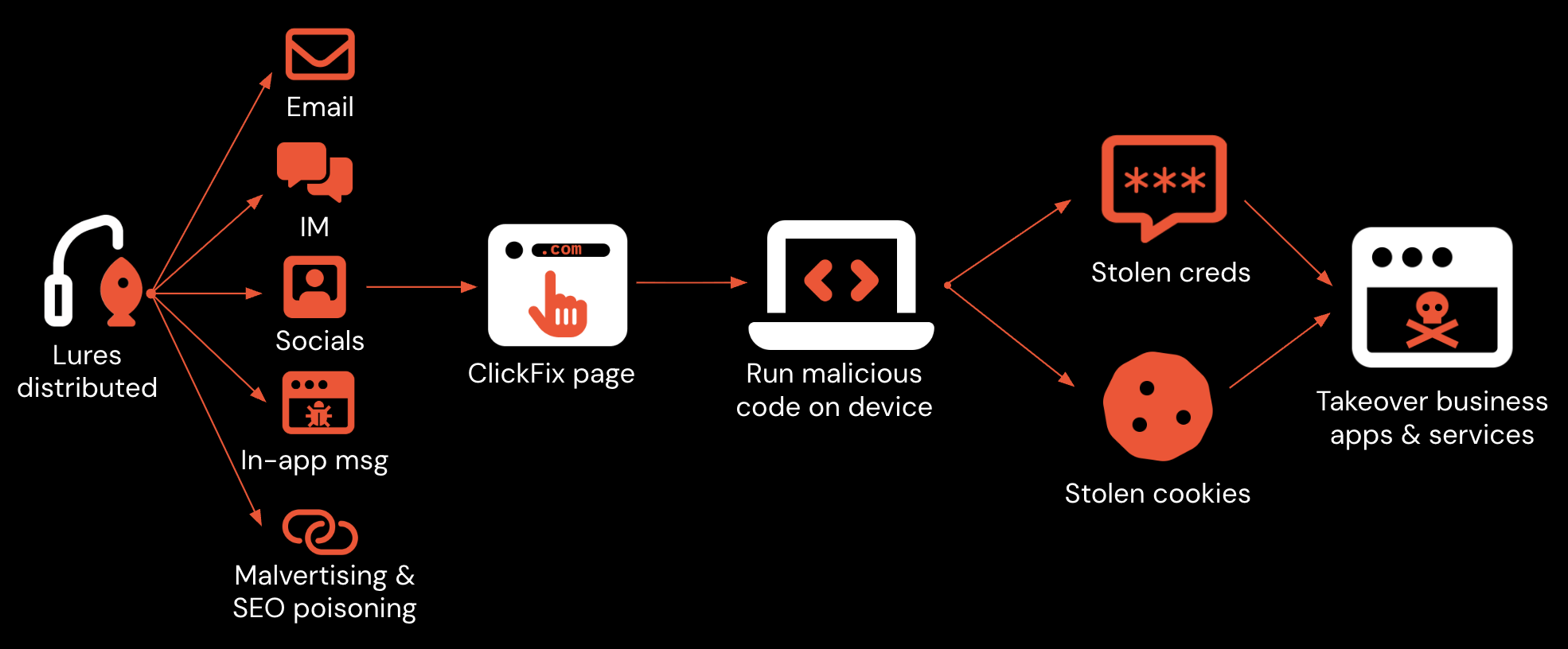

ClickFix saldırıları geçen yıl önemli ölçüde arttı ve modern saldırganların cephaneliğindeki önemli araçlar olarak konumlarını sağlamlaştırdı.

Bu gelişmiş sosyal mühendislik kampanyaları, şüpheli tıklamaları, tehlikeli indirmeleri ve kimlik avı web sitelerini önlemeye odaklanan geleneksel farkındalık savunmalarını atlayarak kullanıcıları kendi cihazlarında kötü amaçlı kod çalıştırmaya zorlar.

Yakın zamanda Londra’da düzenlenen bir tehdit brifingi ve Push Security tarafından düzenlenen en son web semineri sırasında araştırmacılar, ClickFix tekniklerinin yalnızca web sayfası tasarımında değil, aynı zamanda bunların nasıl teslim edildiği ve yüklerin nasıl yürütüldüğü açısından da hızla geliştiğini vurguladı.

Göze çarpan bir örnek, ilgi çekici bir arayüze sahip, son derece gelişmiş Cloudflare temalı yemi içeriyordu.

Bu sayfada gömülü bir eğitim videosu, işleyen bir geri sayım ve “son bir saatte doğrulanan kullanıcılar”ın canlı sayacı yer alıyordu; bunların hepsi yemin güvenilirliğini arttırıyor ve şüphelenmeyen kurbanları süreci takip etmeye teşvik ediyordu.

Gelişmiş ClickFix Sayfaları Nasıl Çalışır?

Gözlemlenen en endişe verici trendlerden biri, kullanıcılara sözde güvenlik kontrollerini nasıl aşacaklarını adım adım gösteren eğitici videoların silah haline getirilmesidir.

En gelişmiş sayfalar, komutlar ve talimatlar gibi içerikleri ziyaretçinin cihazına göre uyarlar ve Mac’e özgü talimatlar giderek daha yaygın hale gelir.

Kaputun altında tehlikeli otomasyon devrede. Bu sayfaların çoğunluğu, kötü amaçlı komutları kullanıcının panosuna otomatik olarak kopyalamak için JavaScript kullanıyor ve araştırmacıların “kendi kendine bulaşma” süreci olarak tanımladığı şeye zemin hazırlıyor.

Kurbanlar, genellikle bir güvenlik kontrolünden geçme kisvesi altında, bu kodu yapıştırmaları ve çalıştırmaları için kandırılıyor.

Klasik kimlik avının aksine, bu saldırılar ilk dağıtım vektörü olarak nadiren e-postaya dayanır. Aslında araştırmalar, ele geçirilen beş ClickFix tuzağından dördünün zehirli Google arama sonuçlarıyla veya kötü amaçlı (kötü amaçlı reklam) reklamlarla başladığını buldu.

Saldırganlar, yüklerini dağıtmak için sahte siteleri optimize eder veya popüler CMS platformlarındaki güvenlik açıklarından yararlanır, böylece e-posta güvenlik ağ geçitlerinden kaçarlar.

ClickFix saldırısı e-posta tabanlı girişin ötesine geçtikçe, geleneksel kimlik avı önleme araçları gözden kaçırılıyor ve bir izleme açığı ortaya çıkıyor. E-posta kullanıldığında bile alan kamuflajı, hızlı alan adı rotasyonu, bot koruması ve ağır içerik gizleme gibi kaçırma taktikleri, web tarayıcıları ve proxy’ler tarafından tespit edilmesini giderek zorlaştırıyor.

Kritik olarak, tarayıcı sanal alanı içindeki güvenlik çözümleri genellikle panoyu değiştiren komut dosyalarını kötü amaçlı olarak işaretleyemez ve saldırganlara, uç noktada kötü amaçlı yazılım çalıştırılıncaya kadar gizli bir saldırı bölgesi sağlar.

ClickFix, kötü amaçlı komut dosyasını tetiklemek için açık bir kullanıcı eylemi (bir düğmeye tıklamak gibi) gerektirdiğinden, panoya erişimi engelleyen cihaz düzeyindeki kontroller çok az koruma sağlar. Bu etkileşim genel olarak işletim sistemi düzeyinde engellenemez.

Yük Taşımacılığında Yenilik ve Ötesi

Yüklerin kendisi de gelişir. Saldırganlar artık yalnızca PowerShell ve mshta’ya güvenmiyor; geniş yelpazedeki arazide yaşayan ikili dosyalardan (LOLBIN’ler) yararlanıyorlar.

Gelişmiş varyantlar artık tarayıcıları, güvenlik araçlarının algılaması için sıfır ağ sinyaliyle yerel olarak yürütülen JPG olarak maskelenmiş kötü amaçlı bir dosya gibi gizli yükleri indirmeye kandıran önbellek kaçakçılığı kullanıyor.

Gelecekteki tehdit ortamı, EDR’yi ve uç nokta güvenliğini tamamen atlayarak tarayıcı içinde tam bir uzlaşmanın gerçekleştirildiğini görebilir.

Kimlik bilgileri ve çerez hırsızlığı için uç nokta risklerini tetikleyen tarayıcı tuzakları sunan hibrit modelin halihazırda endişe verici derecede etkili olduğu kanıtlandı.

Microsoft’un 2025 Dijital Savunma Raporu’na göre ClickFix, 2025 yılında gözlemlenen tüm saldırıların %47’sini oluşturan önde gelen ilk erişim tekniği oldu.

Son ve çoğunlukla tek savunma hattı olarak EDR’ye bu şekilde güvenmek, özellikle yönetilmeyen BYOD cihazlarına izin veren kuruluşlarda tehlikelidir.

ClickFix kullanıcı tarafından başlatıldığından, uyarıları sınıflandırmaya yönelik otomatik araçlar için bağlam eksik olabilir, bu da tespitlerin doğru şekilde gözden kaçırılması veya yanlış önceliklendirilmesi riskiyle karşı karşıya kalabilir.

Push Security’nin yeni kötü amaçlı kopyala-yapıştır algılaması, teslimat yöntemi veya yük türü ne olursa olsun ClickFix’i başlangıcında engelleyerek proaktif bir tarayıcı tarafı savunması sunar.

Uç nokta güvenliğini tarayıcı tabanlı kontrollerle desteklemek, bu gelişmiş sosyal mühendislik saldırılarını kurumsal savunmaları ihlal etmeden önce durdurmak için artık hayati önem taşıyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.